Dois aplicativos falsos para Android, distribuídos na Google Play Store, foram identificados furtando o saldo bancário de vítimas no momento de uma transferência por Pix. Os malwares disfarçados de aplicativos de bancos e instituições financeiras foram revelados por pesquisadores de segurança da Check Point Research e parecem ser atualizações de malwares que já foram analisados pela empresa, em abril de 2021.

- BloodyStealer.exe: novo trojan furta credenciais de acesso e outros dados de plataformas de games

- EUA declara guerra contra as corretoras de criptomoedas — que lavam dinheiro do cibercrime

- Nova campanha cibercriminosa do grupo TeamTNT já infectou mais de 5 mil vítimas

Os pesquisadores explicam que embora já conheçam a família desses novos malwares, eles chamam atenção por suas novas técnicas que evitam detecção e maximizam os ganhos dos cibercriminosos, além de abusarem de recursos muito específicos como o sistema Pix, as opções de acessibilidade do Android e o framework de JavaScript Rhino. Devido a essas funcionalidades muito específicas, os malwares foram batizados de PixStealer e MalRhino.

"PixStealer é um malware muito minimalista que não executa nenhuma ação 'clássica' de trojans bancários, como roubar credenciais de aplicativos de bancos e se comunicar com uma central de Comando e Controle (C&C). Seu “irmão mais velho” MalRhino, por outro lado, contém uma variedade de recursos avançados e introduz o uso do Rhino JavaScript Engine de código aberto para abusar de recursos de acessibilidade [do Android]", escrevem os pesquisadores em uma análise técnica dos malwares.

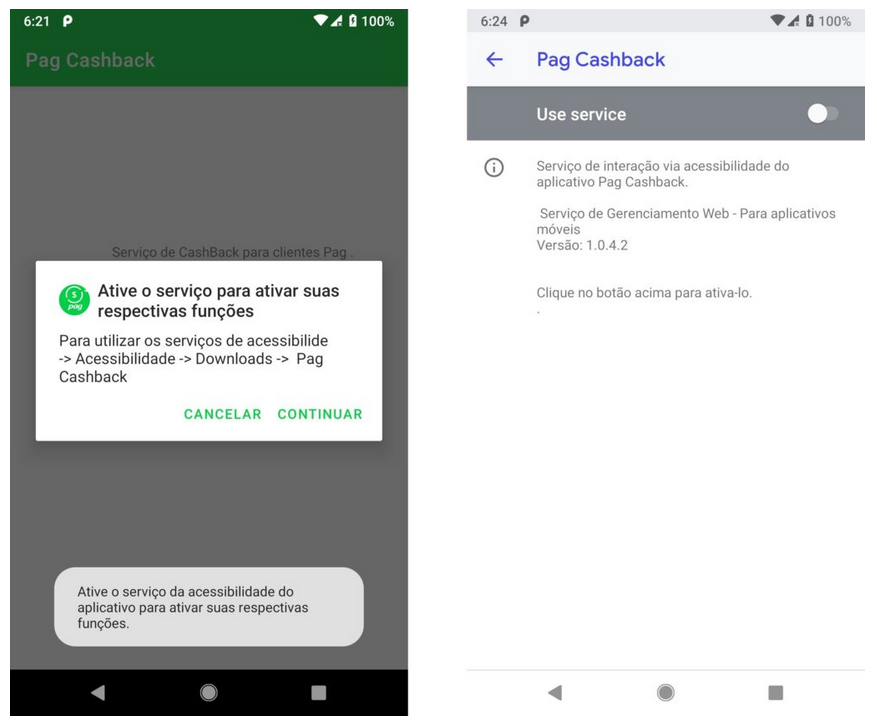

O PixStealer foi encontrado dentro de um aplicativo chamado "Pag Cashback 1.4", que se passava por um aplicativo de descontos do serviço de pagamentos PagSeguro. Já o MalRhino se passava por um aplicativo de tokens do Banco Inter (embora o serviço de gestão dos tokens do Banco Inter seja integrado ao aplicativo principal). Ambos aplicativos foram removidos da Google Play Store depois da descoberta dos pesquisadores.

Como trabalham os irmãos PixStealer e MalRhino

Tanto o PixStealer como o MalRhino são aplicativos leves, que não se conectam com uma central C&C e abusam das configurações de acessibilidade do Android (Android Accessibility Service [ASS]) para realizar apenas uma função: "transferir todos os fundos da vítima para uma conta controlada pelo cibercriminoso".

Quando um usuário tenta abrir um desses aplicativos, uma mensagem pede que o ele ative as funções de acessibilidade antes de continuar, o que, segundo os pesquisadores pode ser bastante perigoso.

"O principal objetivo do AAS é ajudar os usuários com deficiência a usar dispositivos e aplicativos Android. No entanto, quando uma vítima é atraída por malware bancário para habilitar esse serviço, o Serviço de Acessibilidade se transforma em uma arma, concedendo ao aplicativo a capacidade de ler qualquer coisa que um usuário normal possa acessar e realizar qualquer ação que um usuário possa fazer em um dispositivo Android", explicam os pesquisadores.

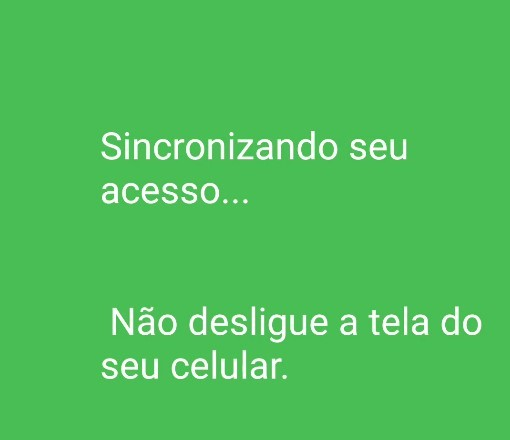

Depois que o usuário ativa as funções de acessibilidade, os aplicativos exibem uma notificação de que é necessário abrir o aplicativo legítimo do banco da vítima para continuar. Após abrir o banco, uma tela que esconde os movimentos dos malwares é exibida com o texto: "Sincronizando seu acesso... Não desligue a tela do seu celular". Atrás dessa tela, os malwares vasculham o aplicativo do banco, descobrem o saldo da vítima e realizam uma transferência por Pix para os cibercriminosos.

Segundo os pesquisadores as técnicas utilizadas por esses dois malwares são inovadoras. "A versão PixStealer usa o sistema de pagamento instantâneo Pix para transferir todos os fundos da conta da vítima para uma conta controlada pelo ator abusando do Serviço de Acessibilidade no telefone de um usuário desavisado. A versão MalRhino usa uma estrutura baseada em JavaScript para executar comandos dentro de aplicativos bancários. Com o crescente abuso do Serviço de Acessibilidade por malware de banqueiros móveis, os usuários devem ser cautelosos ao habilitar as permissões relevantes, mesmo nos aplicativos distribuídos por lojas de aplicativos conhecidas, como o Google Play", concluem os pesquisadores.

Banco Central anuncia medidas contra fraude

Em um comunicado à imprensa, publicado na terça-feira (28), o Banco Central, órgão do Governo responsável pelo Pix, anunciou novas medidas de segurança para o sistema de pagamentos, lançado em novembro de 2020. Entre elas, as principais são:

- Bloqueio preventivo: bloqueio do serviço por até 72 horas em casos de suspeita de fraude;

- Notificação obrigatória: o banco do cliente agora será obrigado e notificar o Banco Central em casos de suspeita de fraude;

- Análise de informações para prevenção à fraude: função permitirá que os bancos consultem mais informações ligadas às chaves Pix de uma transação para garantir mais legitimidade nas transações.

Segundo o Banco Central, essas medidas devem ser implementadas no dia 16 de novembro, quando a ferramenta completa um ano de vida.

Fonte: Check Point Research.