Um novo malware do tipo trojan, que furta credenciais de acesso e outros dados de plataformas de games como Steam, Epic e Origin, foi descoberto sendo vendido em fóruns cibercriminosos russos por preços baixos (como U$ 10 por mês e U$ 40 por uma licença sem data de expiração) e atendimento ao "consumidor" via Telegram.

- EUA declara guerra contra as corretoras de criptomoedas — que lavam dinheiro do cibercrime

- Nova campanha cibercriminosa do grupo TeamTNT já infectou mais de 5 mil vítimas

- Suposto membro do grupo cibercriminoso TrickBot é preso na Coreia do Sul

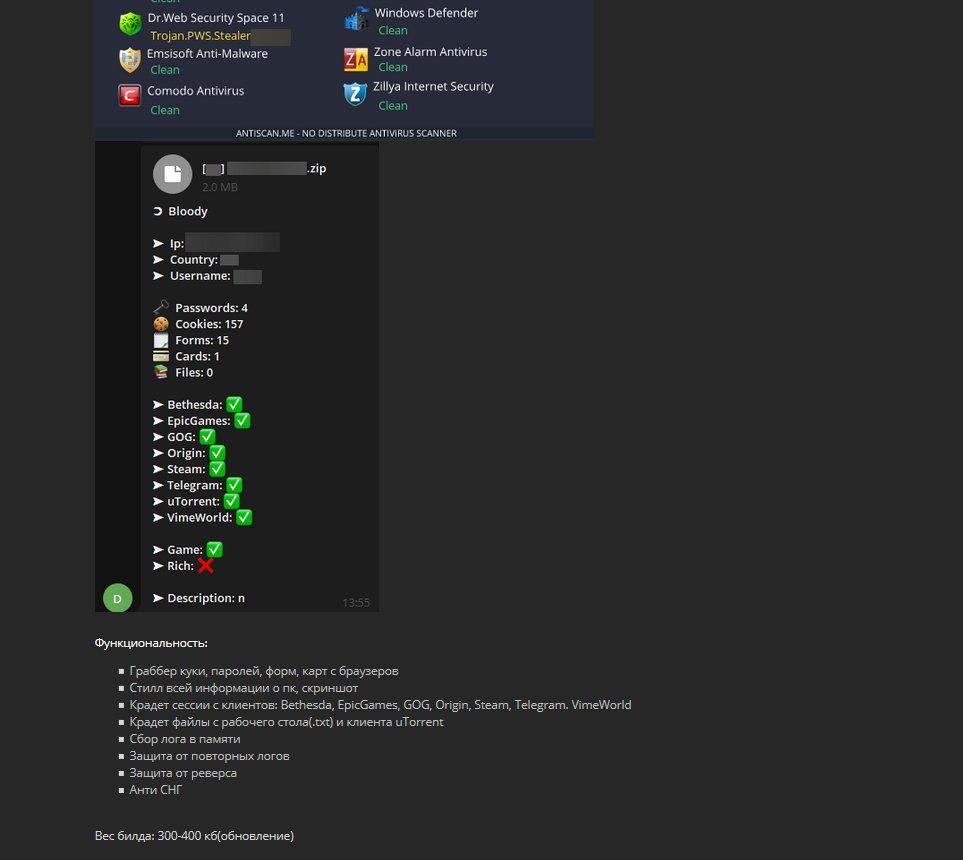

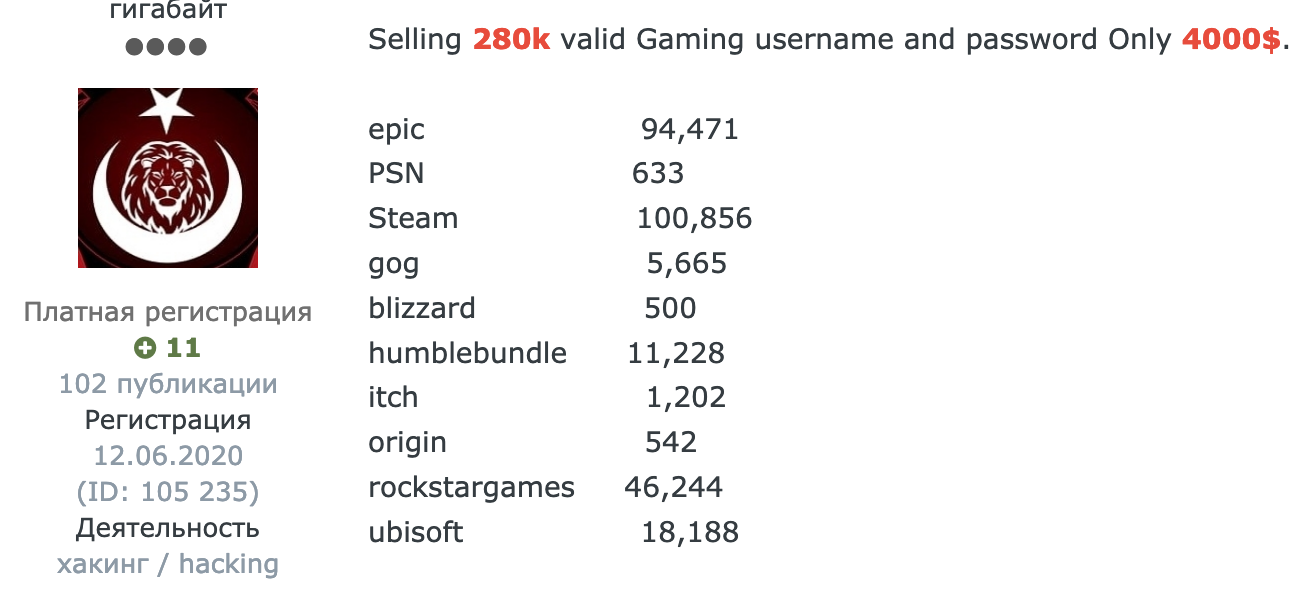

De acordo com os pesquisadores da Kaspersky, o malware foi encontrado pela primeira vez em março deste ano, sendo vendido em um fórum cibercriminoso de língua russa. O anúncio encontrado pelos pesquisadores oferecia um "stealer" (trojan específico para coleta de informações) robusto, capaz de furtar dados como cookies de navegador, credenciais de acesso de diversos sites e plataformas, dados bancários, informações do sistema, capturas de tela, arquivos armazenados no desktop e logs das plataformas de games Bethesda, Epic Games, GOG, Origin, Steam além do Telegram e VimeWorld.

"Pesquisadores da Kaspersky descobriram um trojan avançado, vendido em fóruns da dark web e usado para roubar contas de jogadores em plataformas de jogos populares, como Steam, Epic Games Store e EA Origin. Com recursos para evitar análise e detecção, um baixo preço de assinatura e alguns recursos interessantes, BloodyStealer é um excelente exemplo do tipo de ameaça que os jogadores online enfrentam", escreveu a empresa em um comunicado à imprensa.

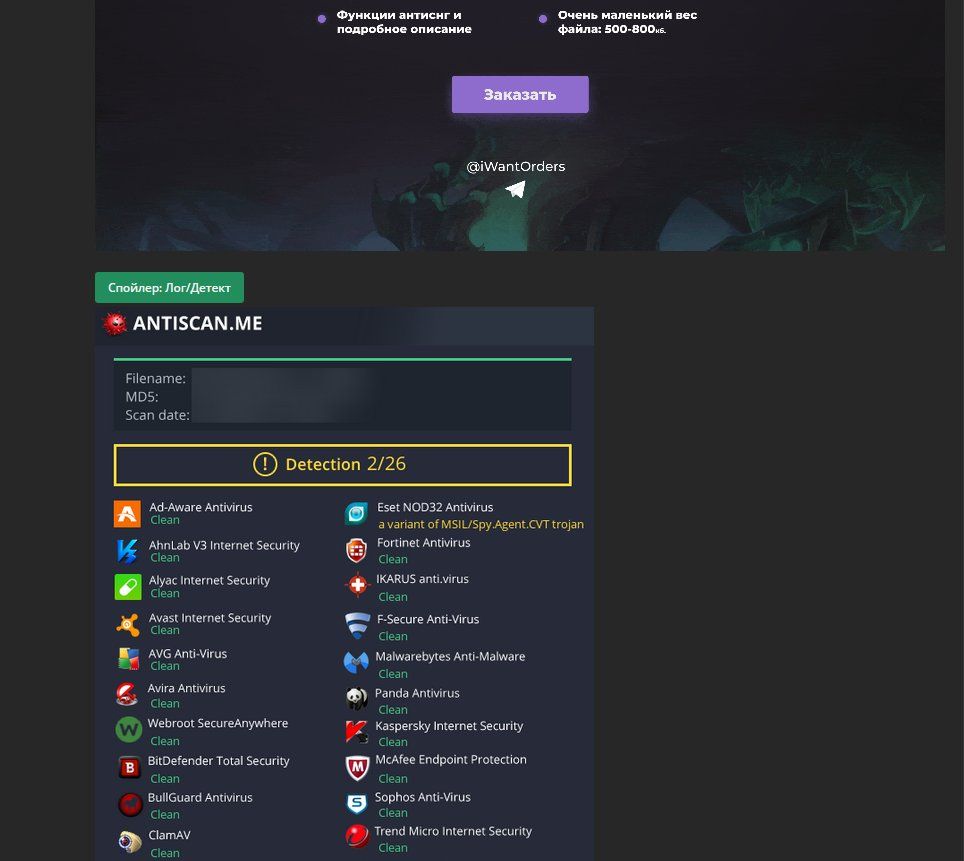

O anúncio também garantia que o malware era protegido contra engenharia reversa e análise de malware em geral. O que foi mais tarde confirmado pela equipe da Kaspersky, que analisou o código do BloodyStealer. Além do preço extremamente baixo, o empenho dos desenvolvedores em implementar ferramentas que escondem e camuflam o código-fonte do malware também chamou atenção dos pesquisadores.

"Esse malware também se destaca para os pesquisadores por causa de vários métodos de anti-análise usados para complicar sua engenharia reversa e análise, incluindo o uso de compactadores e técnicas de anti-depuração. O stealer é vendido no mercado subterrâneo e os clientes podem proteger sua amostra com codificadores ou usá-lo como parte de outra cadeia de infecção em vários estágios", descreve a empresa.

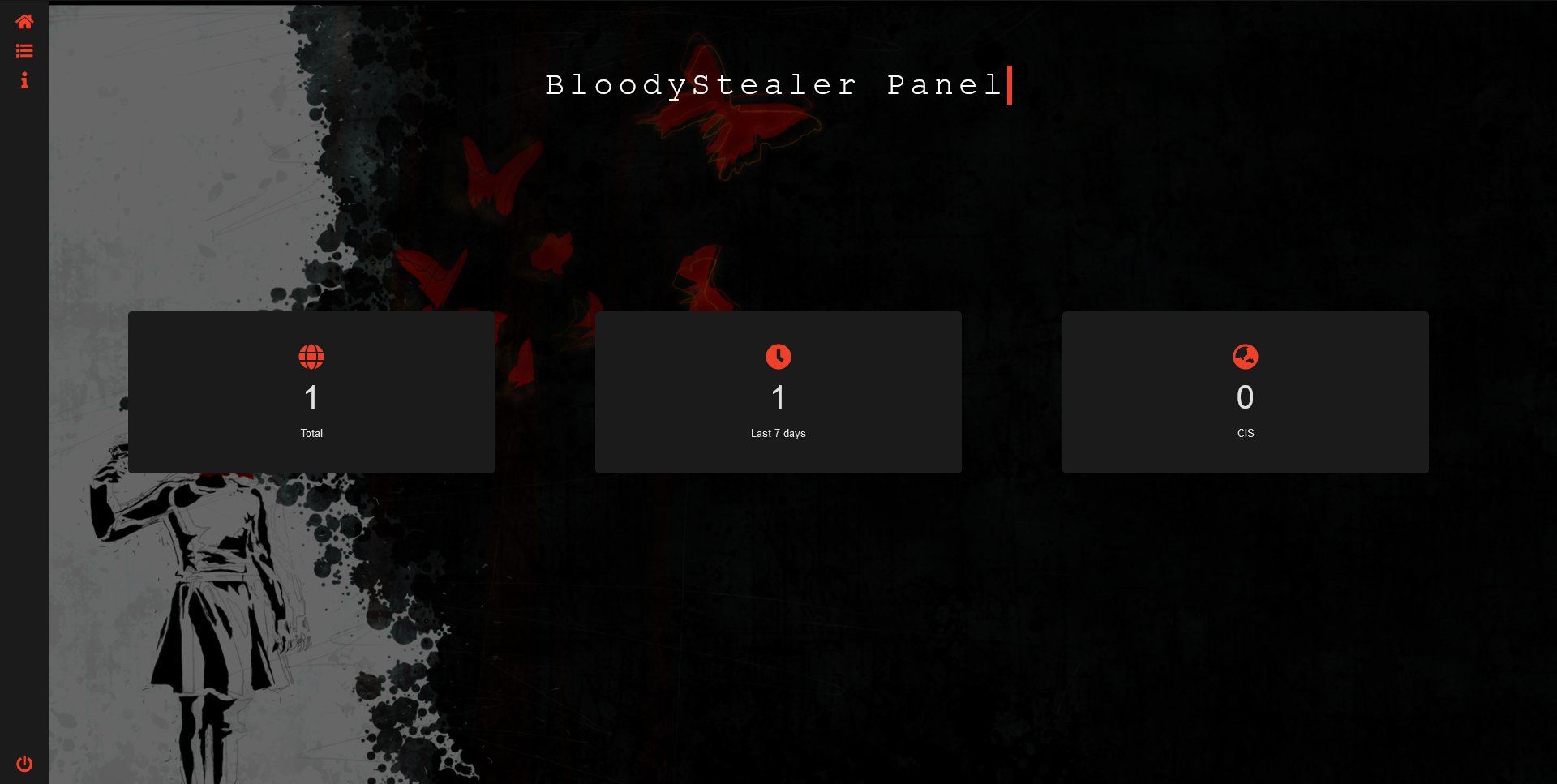

Como explicam os pesquisadores, o BloodyStealer envia todos os dados capturados para um servidor de comando e controle (C&C), no qual os cibercriminosos podem acessar por meio do aplicativo de mensagens instantâneas Telegram ou por meio de um painel web.

Nesse "painel do usuário" são exibidas informações e estatísticas das vítimas. A investigação da Kaspersky identificou que ambos os servidores de C&C utilizados nessa operação são hospedados pela Cloudflare, que esconde o endereço de IP real, além de proteger contra DDoS e outras vulnerabilidades web.

O malware foi encontrado infectando vítimas da Europa, América Latina e Ásia, continentes onde há grande quantidade de jogadores e o mercado de games é bastante prestigiado. "Observamos que o BloodyStealer afeta principalmente usuários domésticos", comentam os pesquisadores.

O pesquisador de segurança da Kaspersky, Dmitry Galov, explica que apesar de existir diversos concorrentes no mercado de malwares contra gamers, o BloodyStealer definitivamente chama atenção.

"Esse stealer possui alguns recursos interessantes, como extração de senhas do navegador, cookies e informações do sistema. As informações coletadas pelo malware podem ser vendidas em diferentes plataformas clandestinas ou canais do Telegram, que se dedicam a venda de credenciais de acesso de contas de jogos online", explica Galov.

“As contas de jogos são claramente perseguidas por cibercriminosos, então se você quiser jogar pacificamente e não se preocupar com o desaparecimento de seu crédito ou contas no jogo, certifique-se de proteger sua conta por meio de autenticação de dois fatores e usar uma solução de segurança confiável para proteja seus dispositivos", recomenda o analista de malware.

Fontes: Kaspersky; 3xp0rtblog.