Um grupo de pesquisadores chineses da empresa Sangfor Technologies acabou revelando, “sem querer”, detalhes de uma vulnerabilidade zero day que afeta as mais recentes versões do Windows e ainda não foi corrigida pela Microsoft. Os especialistas confundiram uma outra falha consertada pela companhia nos patches de junho e resolveram publicar a brecha na web; ao perceberem o engano, removeram rapidamente as informações da internet, mas não sabemos quantos cibercriminosos tomaram conhecimento do bug.

Batizada de PrintNightmare e registrada sob o CVE 2021-1675, a vulnerabilidade permite que atacantes obtenham acesso total ao computador da vítima e efetuem execuções remotas de código (remote code execution ou RCE) ao explorar problemas no Print Spooler, componente do sistema operacional responsável por se comunicar com impressoras. É ele que carrega os drivers necessários e armazena em RAM o arquivo que será impresso até que o documento seja efetivamente transformado em papel.

Trata-se de uma situação preocupante, já que o Print Spooler é executado no mais alto nível de privilégio do SO. A prova-de-conceito (proof-of-concept ou PoC) divulgada pelos asiáticos permaneceu no serviço GitHub durante algumas horas antes de ser derrubada, já que ela apresentava um método funcional de explorar a falha. “Nós apagamos a POC do PrintNightmare. Para mitigar essa vulnerabilidade, por favor atualize o Windows para a versão mais recente, ou desabilite o serviço Spooler”, afirmou o pesquisador-chefe.

A Microsoft também se pronunciou sobre a questão. “O invasor explora a vulnerabilidade acessando o sistema de destino localmente (por exemplo, via teclado ou console) ou remotamente (por exemplo, SSH); ou o invasor depende da interação do usuário por outra pessoa para realizar as ações necessárias para explorar a vulnerabilidade, como enganar um usuário legítimo para que ele abra um documento malicioso”, afirma a companhia. Apesar disso, nenhum patch foi disponibilizado até esta reportagem ser escrita.

Como se proteger?

A PrintNightmare é tão perigosa que foi motivo até mesmo de um alerta emitido pela Agência de Cibersegurança e Segurança de Infraestrutura dos Estados Unidos (CISA). Como bem orientado pelo órgão, por enquanto, a melhor forma de se proteger contra a falha é desativando o Print Spooler. Isso lhe impedirá de usar a impressora, mas é fácil ligar e desligar o componente de acordo com a necessidade — sendo assim, é interessante mantê-lo ativo apenas enquanto estiver efetivamente imprimindo algo.

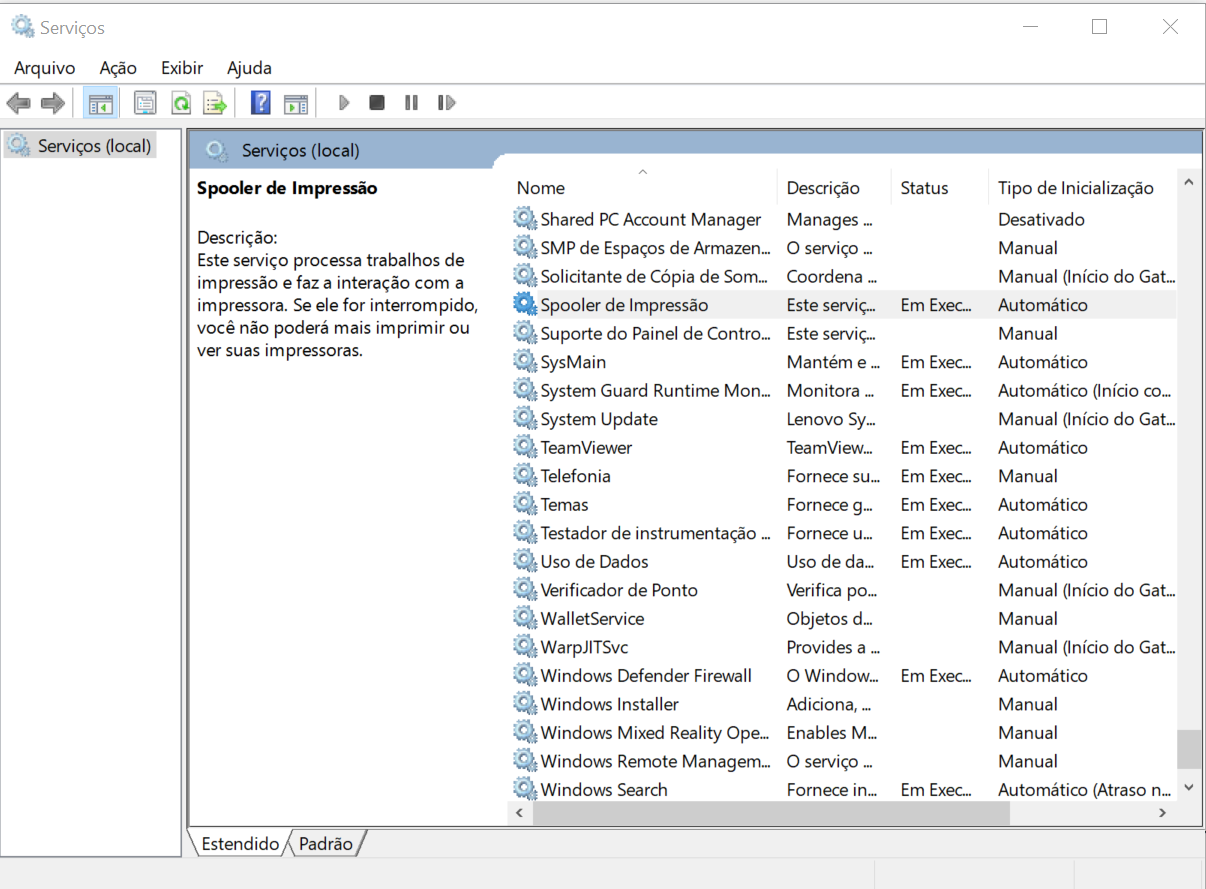

Existem duas formas de fazer isso. A primeira é abrindo a caixa de diálogo “Serviços” (você pode simplesmente procurar essa palavra no menu Iniciar ou pressionar a tecla Windows junto com a R, e em seguida digitar services.msc). Em seguida, procure o serviço “Spooler de impressão”, clique nele com o botão direito do mouse, selecione “Propriedades” e clique no botão “Parar” na janela pop up.

A segunda opção é através do Prompt de Comando (novamente, ou procurando tal termo no menu Iniciar ou pressionando Windows + R e escrevendo cmd.exe). Uma vez que ele estiver aberto, digite “net stop spooler” (sem as aspas) para congelar o serviço; se precisar reativá-lo, basta digitar “net start spooler”.

É importante lembrar que, independente do método, é necessário que você tenha permissões de administrador para interromper o Print Prooler; sendo assim, caso esteja usando um computador corporativo, recomendamos que verifique com seu departamento de TI.

Fonte: Infosecurity Magazine, The Hacker News