Cibercriminosos ligados ao Estado chinês foram identificados espionando o desenvolvimento de submarinos nucleares de uma empresa ligada à marinha do exército russo. A ameaça foi identificada pelo time de pesquisa de cibersegurança Nocturnus, da Cybereason.

- Ataque à cadeia de suprimentos da Accellion atinge multinacional petroquímica

- Cibercriminosos chineses estão espionando empresas de telecomunicações em busca de segredos do 5G

- Ataque de espionagem massivo explora vulnerabilidades zero day no Microsoft Exchange

Os submarinos nucleares da Rússia estão sendo desenvolvidos pelo Rubin Central Design Bureau de Engenharia Marinha de São Petersburgo (Rubin), um dos principais centros de design de submarinos do mundo, fundado em 1901, como um braço da United Shipbuilding Corporation (USC), estatal russa de fabricação navios de carga e guerra.

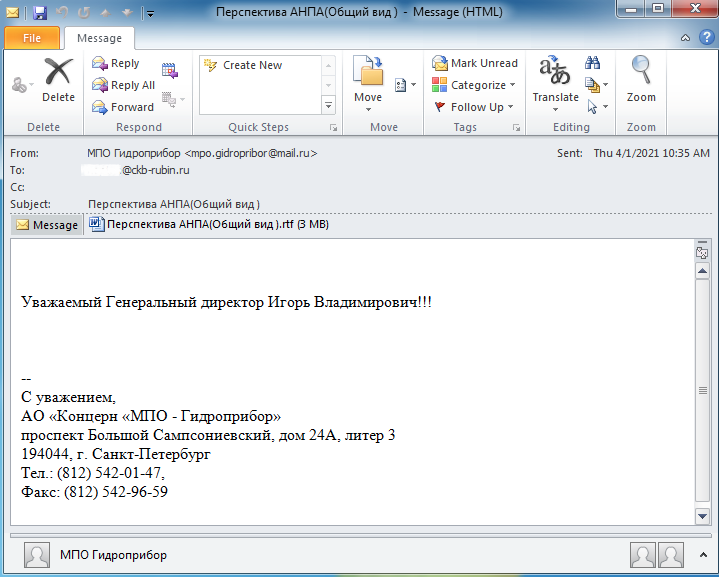

De acordo com os pesquisadores Daniel Frank e Assaf Dahan, da Cybereason, os cibercriminosos chineses organizaram uma campanha de phishing direcionada à Igor Vladimirovich, o "respeitável" diretor geral do Rubin. Dentro do e-mail, havia um arquivo RTF malicioso, criado através do Royal Road, uma ferramenta que gera arquivos RTF maliciosos, muito comum entre cibercriminosos chineses.

"O RoyalRoad é usado, principalmente, por agentes de ameaças operando sob os interesses do estado chinês (por exemplo, Tick, Tonto Team, TA428, Goblin Panda, Rancor). [A Ferramenta] tem características bastante consistentes e a maioria dos documentos RTF transformados em arma geralmente deixam cair um arquivo codificado chamado “8.t”, que - uma vez decodificado - pode entregar uma variedade de cargas úteis para diferentes agentes de ameaças", escrevem os pesquisadores em um relatório, publicado na sexta-feira (30/04).

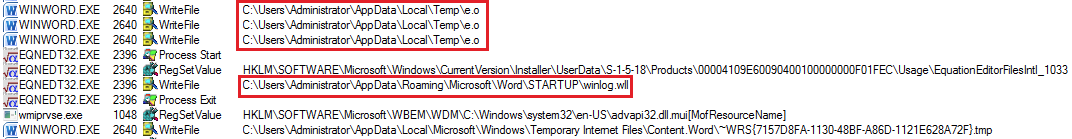

Os pesquisadores, que analisaram o arquivo malicioso (8.t), identificaram que o arquivo explora três vulnerabilidades (CVE-2017-11882; CVE-2018-0798 e CVE-2018-0802) do Microsoft Equation Editor, para inserir um backdoor ainda não documentado, batizado pela Cybereason como PortDoor.

Uma vez configurado na rede de uma vítima, o PortDoor concede acesso às máquinas das vítimas infectadas, coleta informações e implanta outros malwares e cargas úteis (payload), se necessário.

Além disso, o PortDoor também é capaz de roubar e criptografar dados gerais, identificar qual usuário que está acessando as máquinas infectadas, escalar privilégios, manipular configurações e processos.

"O Portdoor tem várias funcionalidades, incluindo a capacidade de fazer reconhecimento, criação de perfil de destino, entrega de cargas adicionais, escalonamento de privilégios, manipulação de processos, detecção de evasão antivírus estática, criptografia XOR de um byte, exfiltração de dados criptografados em AES e muito mais", escrevem.

Embora o Royal Road já tenha sido vastamente utilizado por cibercriminosos do Estado chinês, o backdoor gerado neste ataque (PortDoor/8.t) é uma nova variante, que se armazena na pasta de inicialização do Microsoft Word, com o nome "winlog.wll".

"No momento em que este relatório foi escrito, ainda não estava claro qual ator da ameaça está por trás do novo backdoor, no entanto, identificamos dois possíveis suspeitos que se encaixam no perfil. Atualmente não há informações suficientes disponíveis para provar a hipótese declarada com um alto nível de certeza", concluem os pesquisadores.

Fonte: Cybereason.