Pesquisadores da ESET identificaram diferentes famílias de trojans bancários que visam atingir especificamente a América Latina. No total, foram detectadas dez novas famílias de malware destinadas a países de língua espanhola ou portuguesa. Ao contrário da maioria dos trojans bancários, os da América Latina usam a engenharia social para alcançar o usuário. Eles detectam continuamente janelas ativas no computador da vítima e, se encontrarem uma relacionada a um banco, iniciam um ataque.

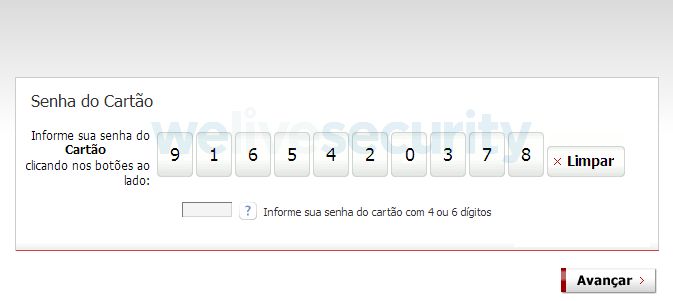

A atualização do aplicativo bancário utilizado pela vítima pode estar vinculada ou à verificação das informações de um cartão de crédito e às credenciais de acesso à conta bancária. Dessa forma, uma falsa janela pop-up é usada para roubar esses dados assim que a vítima a acessa ou quando utiliza um teclado virtual que funciona como um keylogger. Por fim, as informações confidenciais são enviadas ao invasor, que as utiliza da maneira que julgar mais conveniente.

Nas famílias de malware recentemente descobertas, o Amavaldo está ativo no Brasil e no México, e tem o objetivo de atingir aplicativos bancários. A versão mais recente observada pela ESET tem uma data de compilação de 10 de junho de 2019. Ela é caracterizada pelo uso de um esquema de criptografia personalizado usado para ofuscação de seqüências de caracteres.

Uma vez infiltrado, ele recebe comandos do cibercriminoso para expandir seus recursos maliciosos, incluindo capturar fotos da vítima por meio da webcam, registrar o texto inserido pelo teclado, baixar e executar outros programas, restringir o acesso a vários sites bancários, simular o teclado e o mouse e fazer atualizações automáticas.

Malware espertinho

Além disso, o Amavaldo usa uma técnica de ataque sofisticada: uma vez que detecta o uso de um app relacionado a um banco, ele realiza uma captura de tela da área de trabalho e faz com que o usuário visualize o novo papel de parede. Em seguida, ele exibe uma janela pop-up falsa que é escolhida com base no texto da janela ativa, enquanto desabilita vários atalhos de teclado e impede que a vítima interaja com outra coisa que não seja a janela pop-up.

Os pesquisadores do laboratório ESET acreditam que os arquivos maliciosos usados para infectar o dispositivo da vítima são propagados por meio de uma campanha de e-mail indesejada, com arquivos disfarçados como arquivos PDF legítimos.

“Quando encontramos pela primeira vez essa família de malware, apenas bancos brasileiros tinham sido afetados, mas, a partir de abril de 2019, o alcance chegou aos bancos no México”, afirma Camilo Gutierrez, chefe do Laboratório de Pesquisa da ESET América Latina. “Embora os bancos-alvo no Brasil ainda tenham a presença do malware, de acordo com nossas análises, os criminosos por trás dessa ameaça estão atualmente se concentrando particularmente no México. Até o momento, foram identificadas mais de 20 entidades financeiras usadas pelos invasores para enganar os usuários”, comenta.

As novas famílias de trojans bancários descobertos compartilham um conjunto de características comuns: são escritas na linguagem de programação Delphi, contêm funcionalidade backdoor, abusam de ferramentas e softwares legítimos e destinam-se a países de língua espanhola ou portuguesa.

“Em geral, os trojans bancários são distribuídos por meio de um downloader (arquivo executável do Windows) que finge ser um instalador de software legítimo. Neste caso, uma cadeia de múltiplos estágios é usada, usando várias camadas de downloaders, nos quais a carga final é entregue por meio de um arquivo zip contendo o Trojan bancário. Embora seja muito difícil para os pesquisadores chegarem ao fim da cadeia e analisarem a carga útil final, também é mais fácil para um solução antivírus impedir a ameaça, porque ela só precisa quebrar um link na cadeia”, conclui Gutierrez.

Fonte: ESET