Uma vulnerabilidade crítica (CVE-2020-1910) no WhatsApp para Android permitia que um invasor acessasse informações confidenciais na memória do WhatsApp da vítima. A falha foi corrigida em janeiro deste ano, mas sua análise técnica só foi publicada nesta quinta-feira (02), pela Check Point Reasearch. Segundo o WhatsApp, não há indícios de que cibercriminosos tenham a explorado.

- Quase 40% do código produzido pelo GitHub Copilot pode ser vulnerável

- Cibercriminosos podem dobrar a quantidade de remédio oferecido por bombas médicas em hospitais

- Vulnerabilidade de dia zero no app da Razer permite controle total do dispositivo ao conectar um mouse da marca

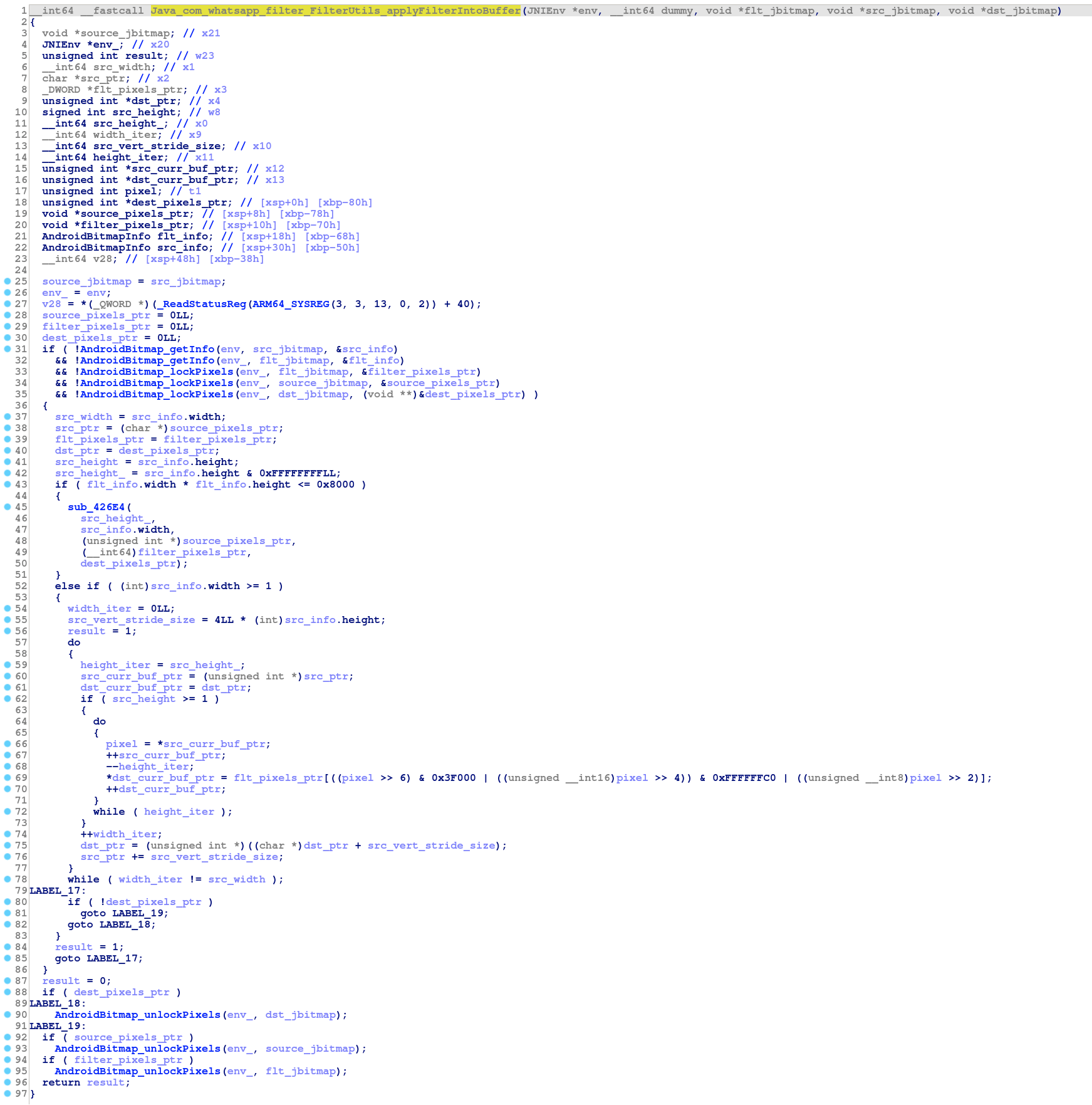

Como explica a Check Point Research, a vulnerabilidade, do tipo Out-Of-Bounds read-write, foi encontrada na função de filtros de imagens do aplicativo. Filtros são funções complexas, que analisam e alteram os píxeis de uma imagem, por isso, são bons candidatos para possíveis falhas.

Após um processo de engenharia reversa a equipe da Check Point Research identificou uma falha de corrupção de memória, que foi imediatamente encaminhada ao setor de segurança do WhatsApp, em setembro do ano passado.

Em fevereiro do ano passado, o WhatsApp revelou à vulnerabilidade como "CVE-2020-1910 Heap-Based out-of-bounds read and write" e em janeiro de 2021, foi finalmente corrigida, no lançamento da atualização 2.21.1.13.

"Dado um conjunto único e complicado de circunstâncias, um cibercriminoso poderia levar à exposição de informações confidenciais do aplicativo", relatam os pesquisadores Dikla Barda e Gal Elbaz, da Check Point Research.

O WhatsApp é o mais popular aplicativo de mensagens instantâneas do mundo, com cerca de 2 bilhões ativos todos os meses. Segundo A Check Point Research, são aproximadamente 33 bilhões de mensagens enviadas por dia na plataforma, dessas, 4,5 bilhões são fotos e 1 bilhão são vídeos. Uma descrição técnica de como foi encontrada a vulnerabilidade foi publicada no blog da empresa.

Fontes: WhatsApp; Check Point Security.