Cibercriminosos ligados ao governo norte-coreano, conhecidos como Lazarus, um dos grupos mais prolíferos de 2020, estão direcionando ataques de espionagem à empresas de segurança, desde o começo deste ano.

De acordo com pesquisadores da Kaspersky, o Lazarus é um grupo que está na ativa desde 2009 e já organizou campanhas de ransonware, ciberespionagem e ataques contra o mercado de criptomoedas. Desde o começo deste ano, seu foco é a indústria de segurança.

Essa não é a primeira vez que o grupo direciona ataques à indústria do setor. No meio de 2020, a Kaspersky identificou o grupo utilizando um malware de uma família que a empresa chama de ThreatNeedle, mesma família de malware que estão utilizando agora.

"Já vimos o Lazarus atacar várias indústrias usando esse cluster de malware. Em meados de 2020, percebemos que o Lazarus estava lançando ataques à indústria de defesa usando o cluster ThreatNeedle, um cluster de malware avançado do Manuscrypt (conhecido como NukeSped). Ao investigar essa atividade, pudemos observar o ciclo de vida completo de um ataque, descobrindo mais detalhes técnicos e links para outras campanhas do grupo", escrevem Seongsu Park e Vyacheslav Kopeytsev, em um estudo publicado na quinta-feira (25).

Ataques contra indústria de segurança

Os pesquisadores explicam que as instituições financeiras, principalmente as que lidam com criptomoedas, sempre foram o foco principal do Lazarus. No entanto, desde o meio de 2020 o grupo está "atacando agressivamente" as empresas de defesa e segurança, principalmente por terem muitos governos e exércitos como clientes.

"Nesta campanha, o grupo Lazarus demonstrou seu nível de sofisticação e capacidade de contornar as medidas de segurança que enfrentam durante seus ataques, como a segmentação de rede. Avaliamos que Lazarus é um grupo altamente prolífico, conduzindo várias campanhas usando estratégias diferentes. Eles compartilharam ferramentas e infraestrutura entre essas campanhas para atingir seus objetivos", escrevem os pesquisadores.

Os pesquisadores acreditam que o foco nessas empresas tem como objetivo conseguir dados de exércitos e governos, já que essas empresas possuem uma forte relação de dados com entidades governamentais.

Estratégia ThreatNeedle

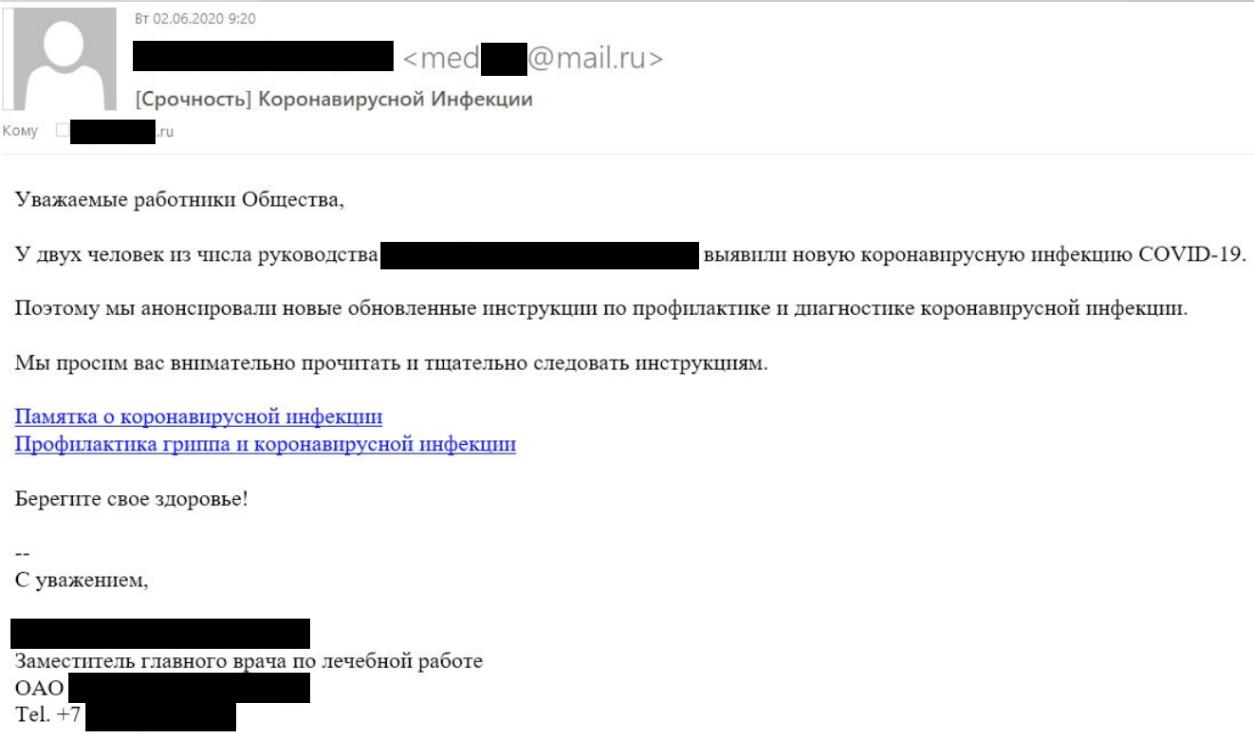

Assim como em grande parte dos ataques direcionados, os invasores utilizam phishing como vetor de infecção inicial. "O grupo estudou as informações disponíveis publicamente sobre a organização visada e identificou endereços de e-mail pertencentes a vários departamentos da empresa [para realizar os ataques]", escrevem.

Junto ao e-mail de phishing, que afirmava ter atualizações urgentes sobre a COVID-19, foi anexado um arquivo .docx infectado com código malicioso. "Uma macro no documento do Microsoft Word continha o código malicioso projetado para baixar e executar software malicioso adicional no sistema infectado".

O arquivo .docx contém um script que instala um backdoor ThreatNeedle, que permite acesso remoto ao computador e dados da vítima infectada. Após esse backdoor inicial, os cibercriminosos começam o processo de infecção por outros tipos de malware, além de movimentação lateral.

"Este instalador é responsável por implantar o malware do tipo carregador de estágio seguinte e registrá-lo para execução automática a fim de obter persistência. O malware do tipo carregador ThreatNeedle existe em várias variações e serve ao objetivo principal de carregar o estágio final do malware ThreatNeedle na memória", escrevem.

Uma vez que o backdoor está definitivamente configurado, o grupo começa o processo de movimentação lateral, inserindo mais malwares conforme a necessidade e coletando dados de inteligência.

Fonte: Securelist (Kaspersky).