O Tribunal Superior Eleitoral (TSE) abriu, no final do mês passado, as inscrições para sexta edição dos Testes Públicos de Segurança (TPS), o evento que abre o código-fonte da urna eletrônica brasileira e revela os bastidores do processo eleitoral, para que pesquisadores de segurança investiguem o sistema eleitoral e principalmente, encontrem possíveis falhas de segurança na urna eletrônica brasileira.

- Falha no WhatsApp revelava informações confidenciais de vítimas a invasores

- Quase 40% do código produzido pelo GitHub Copilot pode ser vulnerável

- Cibercriminosos podem dobrar a quantidade de remédio oferecido por bombas médicas em hospitais

Mas, como funcionam Testes Públicos de Segurança do TSE? Durante o Mind The Sec, nesta terça-feira (14), o analista de sistemas, mestre em ciência da computação e servidor do TSE há 14 anos, Rodrigo Coimbra, revelou os bastidores dos processos que envolvem os testes públicos de segurança da urna eletrônica. Confira!

Segundo Coimbra, o TPS é uma avaliação de segurança dos sistemas eleitorais feita pela sociedade. "É o momento em que o tribunal abre suas portas, para que qualquer cidadão faça sua avaliação de segurança. Um gesto de transparência e também de auditabilidade dos sistemas, já que está tudo aberto, as pessoas podem entender como funciona."

"O TPS também demonstra maturidade e confiabilidade que o TSE tem dos seus próprios sistemas. Se tivéssemos sistemas inseguros ou instáveis não faria sentido abri-los dessa forma."

Até hoje já foram realizados cinco edições: 2009; 2012; 2016; 2017 e 2019. "Todas elas trouxeram contribuições importantíssimas, para a evolução, tanto do hardware, como do software da urna". Coimbra garante que nenhuma urna vai para a eleição do ano seguinte com falhas encontradas durante os TPS.

Coimbra explica que o TSE avalia as resoluções dos pesquisadores de segurança, assim como faz uma avaliação interna e com isso, identifica novas evoluções para serem inseridas antes da próxima eleição. As resoluções são corrigidas e apresentadas aos pesquisadores para eles validarem se o problema identificado foi corrigido.

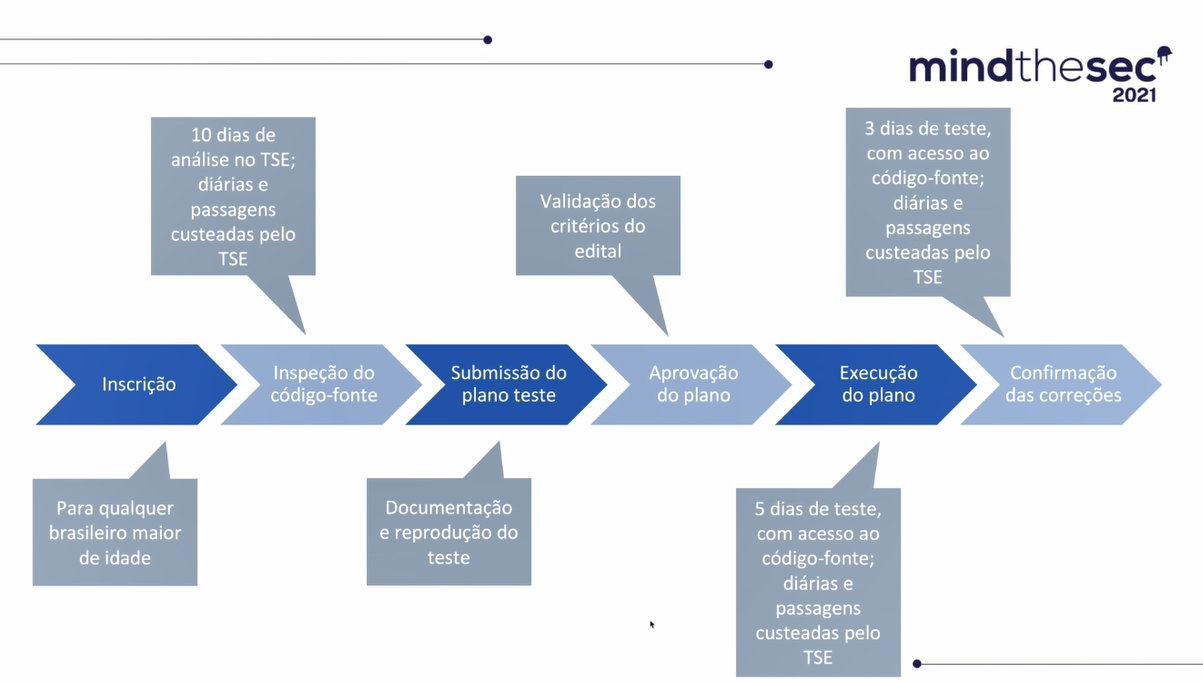

"Temos primeiro uma etapa de inscrição, sempre aberta para qualquer brasileiro maior de idade. Após a inscrição, temos uma etapa de inspeção do código-fonte, 10 dias de análise, nos escritórios do TSE (para as pessoas que não são de Brasília, as passagens são custeadas pelo TSE). Depois da inspeção do código-fonte, os pesquisadores precisam elaborar planos de teste. Ou seja, uma documentação que vai permitir que o TSE reproduza o teste", explica.

Depois, começa a fase de execução das falhas encontradas. São mais cinco dias, com possibilidade de extensão para mais um dia, totalizando seis dias. Passada a fase de execução dos testes, o TSE corrige os problemas encontrados e volta a chamar os pesquisadores, alguns meses depois, para participarem da etapa de confirmação das correções.

Além da ajuda dos pesquisadores voluntários, o TSE já contou com a colaboração de centros de pesquisas ligados a universidades, que investigam o sistema eleitoral e principalmente a urna eletrônica em busca de falhas e vulnerabilidades.

"Tivemos uma parceria com o Centro de Tecnologia da Informação Renato Archer (CTI), que fica em Campinas (SP), é vinculado ao Ministério da Ciência e Tecnologia e nesses anos todos eles fizeram tanto uma avaliação de segurança do software, como o desenvolvimento de uma nova plataforma de hardware".

O que foi feito após cada TPS

Tudo começou em 2009, quando o TSE resolveu desenvolver um novo modelo de urna, "que infelizmente não ficou pronto a tempo para o TPS, mas foi utilizado nas eleições de 2010". Nesta primeira edição do TPS, Coimbra lembra de uma contribuição bastante interessante. O vencedor da prova (a primeira edição dos testes foi realizada no formato de prova), conseguiu captar uma das teclas pressionadas na urna através da emanação de rádio emitida por ela, ao ser pressionada.

"Em resposta a isso, estabelecemos uma conexão cifrada entre o teclado, terminal do leitor e a placa mãe. Com isso, ainda que seja possível captar emanações de rádio, cada tecla pressionada gera um sinal diferente, com isso, não é mais possível identificar quais teclas foram pressionadas", explica.

Já no TPS de 2012, uma equipe de pesquisadores, liderada pelo professor Diego Aranha, conseguiu identificar uma fragilidade no serviço que faz o embaralhamento dos votos, que permitiu ao grupo fazer o sequenciamento da votação, conforme a ordem de comparecimento dos eleitores na seção.

"Como correção, nos evoluímos o registro digital do voto, o RDV, para que ele passasse a ter um novo mecanismo de embaralhamento dos votos, usando números aleatórios. Também retiramos os espaços vazios no arquivo de saída, que essa era uma forma de ter um tipo de 'palpite', de como estavam sendo gravados os votos ao longo do dia."

A edição de 2012 foi o primeiro teste público do TSE a revelar o código-fonte da urna. O relato do próprio Diego Aranha, sobre as vulnerabilidades encontradas na urna eletrônica em 2012, você encontra aqui!

No TPS de 2016, todos os mecanismos de criptografia e assinatura digital foram atualizados. "Evoluímos a criptografia do kernel, do sistema de arquivos, as assinaturas digitais dos executáveis, hashes, assinatura digital da correspondência, o código verificador do boletim de urna [...] Fortalecemos todos os algorítimos que agente tinha."

A edição do TPS de 2017, conforme descrita pelo próprio Coimbra, "recebeu as contribuições mais relevantes até o momento". Os pesquisadores conseguiram subverter, tanto a criptografia das mídias da urna, quanto identificar, também, falhas no mecanismo de validação de assinatura da biblioteca digital.

"Diante disso, resolvemos produzir um documento técnico mais abrangente, detalhando tudo aquilo que foi encontrado. Essa documentação foi separada em duas partes, a primeira, colocada logo depois da realização do TPS, detalhando tudo aquilo que foi encontrado no evento. Mais adiante, após o teste de confirmação, publicamos uma nova versão desse relatório, detalhando o que foi efetivamente feito. Com isso, o TSE se pronuncia de forma muito clara e transparente sobre tudo aquilo que foi publicado e como trabalharam os achados do TPS de 2017".

No último teste público de segurança, em 2019 "embora tenha saído na imprensa foram feitos ataques nas urnas durante o TPS de 2019, na verdade, o que foi atacado foi a plataforma desktop, onde rodam as aplicações de apoio do processo de aplicação da eleição".

Este ano, o TSE vai realizar sua sexta edição dos testes e como preparação, Coimbra revela que o TSE atualizou o kernel do sistema da urna (mais uma vez), "estamos trabalhando em um novo RDV (ferramenta responsável pelo embaralhamento dos dados, encontrada vulnerável pela equipe de Diego Aranha em 2012), estamos trabalhando em um novo modo de gravação dos votos, introduzimos um processo de certificação das estações de trabalho, assim como transporte seguro de chaves", conclui o especialista.

Ainda dá tempo de adquirir seu ingresso com desconto exclusivo da The Hack! Confira a programação completa do Mind The Sec 2021 e inscreva-se através deste link (usando nosso código ADTHDC-KSEYNQ você ganha 15% de desconto!) e continue acompanhando a The Hack para conferir a nossa cobertura completa do evento!