O grupo TeamTNT está expandindo suas operações cibercriminosas com a adoção de novas ferramentas, que ampliam o nível de ameaça do grupo além do início de uma nova campanha chamada "Chimaera", identificada recentemente (mas que começou em julho de 2021) e já "é responsável por milhares [mais de 5 mil] de vítimas ao redor do mundo", revelou um estudo da divisão de pesquisa em cibersegurança da AT&T.

- Suposto membro do grupo cibercriminoso TrickBot é preso na Coreia do Sul

- Como a Renner reestabeleceu seus sistemas após infecção por ransomware

- Renner restabelece operação mas ainda enfrenta dificuldades e nega pagamento de resgate

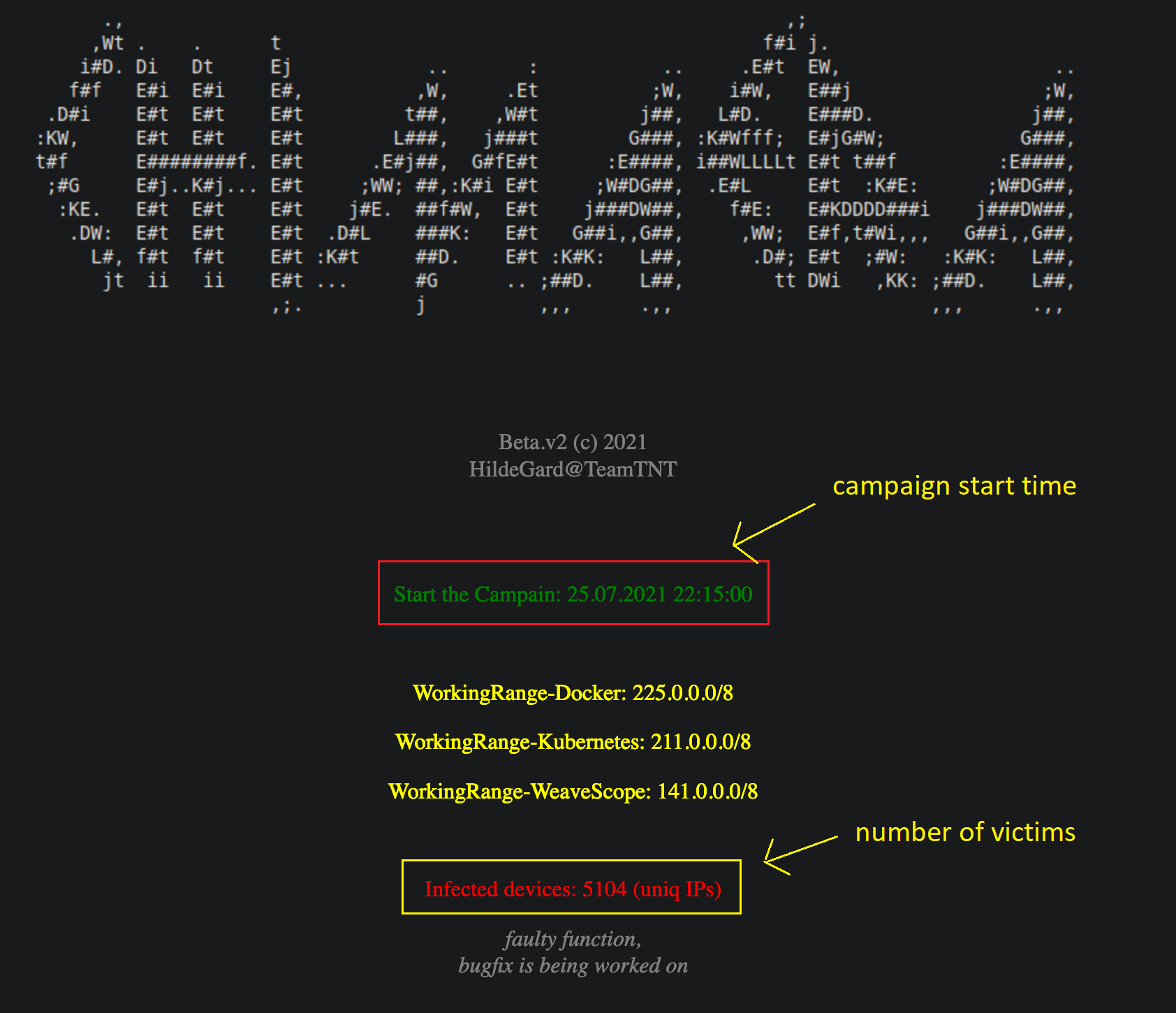

"A AT&T Alien Labs descobriu uma nova campanha do TeamTNT que visa vários sistemas operacionais e aplicativos. A campanha usa vários scripts shell / batch, novas ferramentas de código aberto, um minerador de criptomoedas, o bot TeamTNT IRC e muito mais [...] O servidor de comando e controle (C&C) usado nesta campanha recém-descoberta contém estatísticas de infecção que sugerem que a TeamTNT está executando esta campanha desde 25 de julho de 2021 e que é responsável por milhares de infecções em todo o mundo", escreve Ofer Caspi, em um relatório publicado nesta quarta-feira (08).

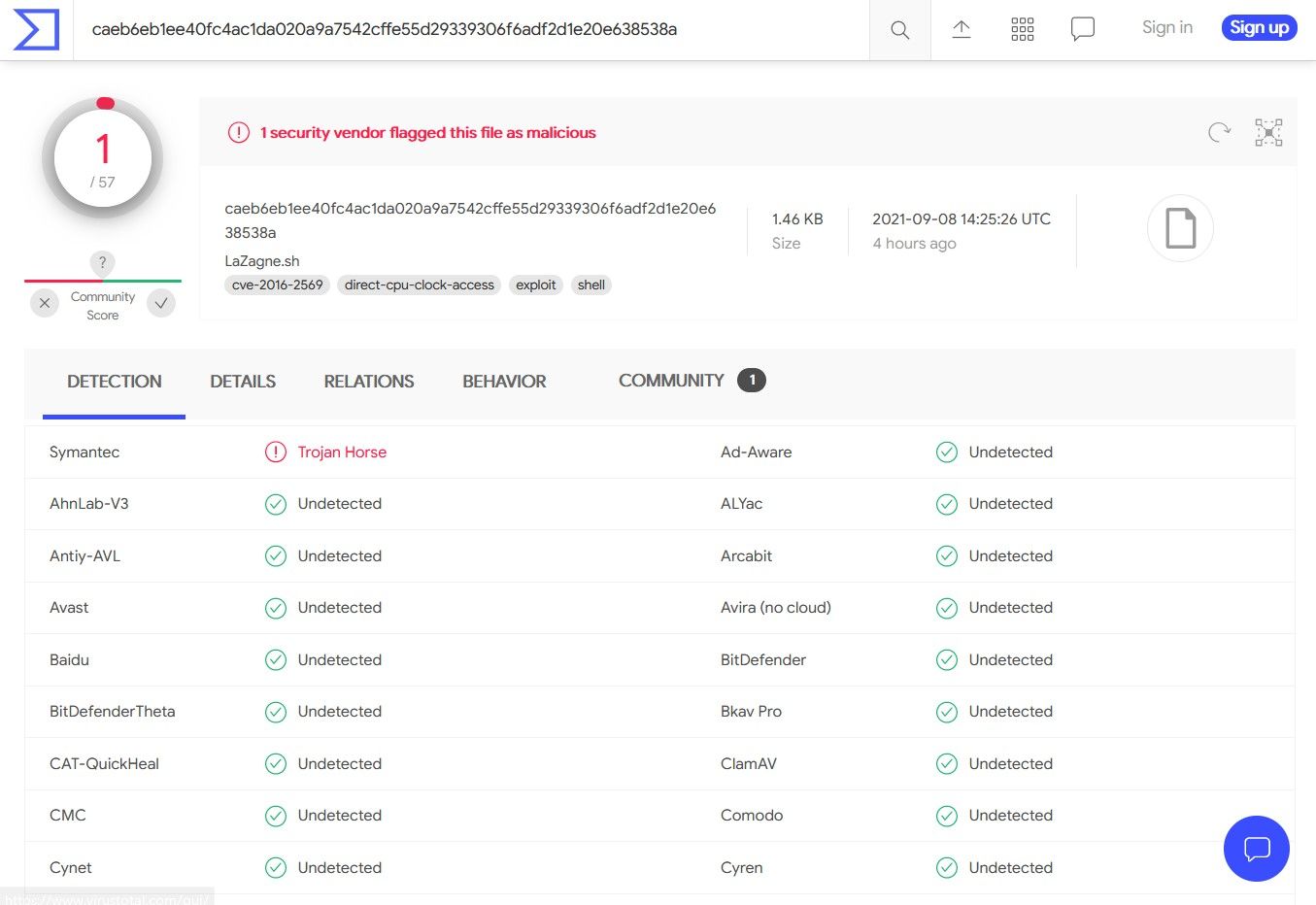

Uma das principais preocupações dos pesquisadores é que os malwares operados pelo grupo e pela operação Chimaera ainda não são detectados pelos softwares de antivírus. O estudo identificou também que o grupo está adotando um conjunto complexo de novas ferramentas (entre elas, uma de código aberto), para furtar dados, credenciais de acesso e minerar criptomoeda na máquina das vítimas.

Outra grande preocupação dos pesquisadores é que a operação Chimaera foi desenvolvida para atingir terminais e servidores rodando desde Windows e várias distribuições diferentes de Linux, até Alpine, AWS, Docker e Kubernetes.

Conforme as imagens fornecidas pela AT&T, da página do TeamTNT, na dark web, é possível concluir que até o momento da publicação do estudo, a operação cibercriminosa Chimaera já infectou mais de 5 mil vítimas ao redor do mundo. "Em julho de 2021, a TeamTNT começou a executar a campanha Chimaera utilizando novas ferramentas e começaram a publicar as estatísticas de infecção publicamente em seu site pela primeira vez", escreve Caspi.

Entre as novas ferramentas do grupo, encontram-se vários scripts que automatizam o furto de credenciais (um desses scripts é chamado de Lasanha [LaZagne.sh]). O estudo também encontrou payloads, bots, e até o conhecido minerador de criptomoedas de código aberto, XMRig.

O estudo técnico com o detalhamento operacional do grupo TeamTNT, principalmente durante essa nova operação Chimaera foi publicado no blog da AT&T Alien Labs, indicado na fonte, abaixo.

"A AT&T Alien Labs descobriu novos arquivos maliciosos distribuídos pelo ator de ameaças TeamTNT. Como as pesquisas observaram do TeamTNT em campanhas mais antigas, eles estão se concentrando em roubar credenciais de sistemas em nuvem, usando sistemas infectados para mineração de criptomoeda e abusando das máquinas da vítima para pesquisar e se espalhar para outros sistemas vulneráveis. O uso de ferramentas de código aberto como o LaZagne.sh permite que o TeamTNT fique fora do radar por um tempo, dificultando a detecção pelas empresas de antivírus", conclui o pesquisador.

Fonte: AT&T Alien Labs.