O pesquisador e bug hunter Bhavuk Jain causou polêmica neste último sábado (30) ao anunciar, em seu blog, a descoberta de uma vulnerabilidade zero day no “Iniciar sessão com a Apple” — sistema que lhe permite fazer login em sites e apps de terceiros utilizando o seu Apple ID. Tal recurso (que, no original em inglês, é conhecido como “Sign in with Apple”) foi apresentado em 2019 e oferecido aos desenvolvedores como uma forma de competir com outros métodos rápidos de login, como os do Google e do Facebook.

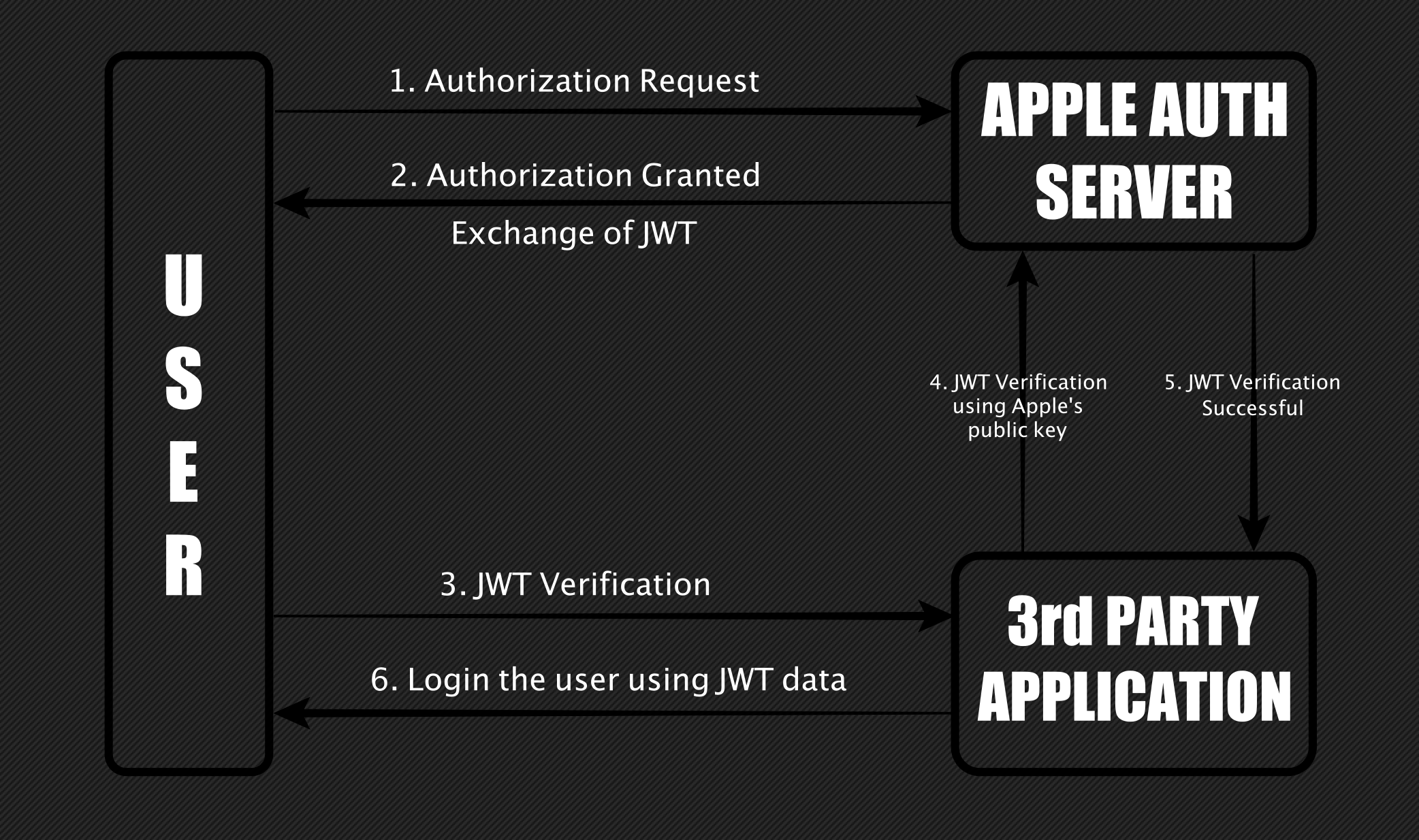

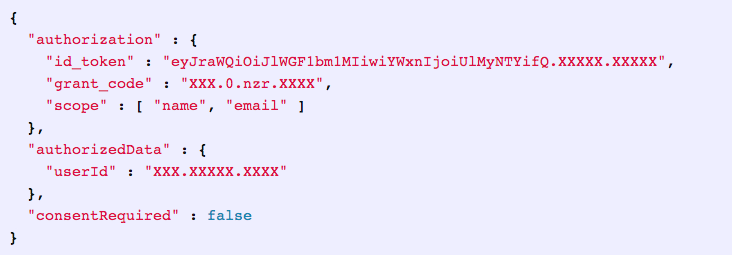

Jain descobriu que o widget realiza a autenticação do usuário de duas formas distintas: através de JSON Web Token (JWT) ou por um código aleatório gerado por um servidor da própria Apple. Caso o usuário escolha não compartilhar seu Apple ID com o app/site em questão, a Maçã cria um email-relé para o internauta e então um JWT a partir desse endereço randômico.

“Eu descobri que eu poderia requisitar um JWT para qualquer Email ID da Apple e quando a assinatura desses tokens eram verificadas usando as chaves públicas da Apple, eram retornadas como válidas. Isso significa que um atacante poderia forjar um JWT ao conectar qualquer Email ID e ganhando acesso à conta da vítima”, explica o pesquisador. Ou seja: a falha não permitia acesso à conta Apple em si, mas sim das contas que a vítima se cadastrou através do “Iniciar sessão com a Apple”.

Trata-se de uma vulnerabilidade gravíssima, especialmente se levarmos em conta o fato de que vários serviços e plataformas famosas — como Dropbox, Spotify, Airbnb e Giphy — possuem o botão de login da Maçã. Se um segundo método de autenticação (2FA) não estiver configurado para tais perfis, um agente malicioso poderia muito bem dominar a conta da vítima sem que ela sequer percebesse.

Jain afirma ter recebido US$ 100 mil pela descoberta como parte do programa de bug bounty da Apple; e, embora a companhia não tenha emitido qualquer comunicado a respeito do incidente, tudo indica que a brecha já foi corrigida.

Fonte: Bhavuk Jain, SecurityWeek