Se há uma de suas invenções pela qual a Microsoft se orgulha bastante, esta é o Windows Hello. Estamos falando da tecnologia de autenticação sem senhas que foi implementada no Windows 10 e será ainda mais íntima ao Windows 11, praticamente obrigando que seus usuários utilizem-na por padrão. Mas, no fim das contas, mesmo falando de um produto de uma das maiores empresas de tecnologia no mundo, será que o Hello é realmente seguro? Cobrindo a Black Hat USA 2021, nós pudemos constatar que nem tanto.

- BH21 | Identificando ataques de engenharia social com tecnologia deepfake

- BH21 | CISA quer trabalhar junto com setor privado para conter ataques cibernéticos

- BH21 | Este ataque de protocolo cruzado permite furto de dados e execução de código malicioso sem ser detectado

Omer Tsarfati, pesquisador de segurança da CyberArk, ressaltou a importância da tecnologia passwordless, já que “como humanos, temos a tendência de usar senhas que sejam fáceis de se lembrar”. Além disso, vazamentos de dados, ataques de phishing e reuso de credenciais também são uma ameaça ao sistema de autenticação como conhecemos hoje — eis o porquê de soluções alternativas, como biometria ou chaves OPT/FIDO2 serem tão importantes para resolver tal problema.

O Windows Hello vem para cobrir essa lacuna, permitindo o acesso a sistemas Windows via autenticação biométrica, facial ou um PIN numérico diferente de sua senha — vale ressaltar que o sistema funciona tanto para usuários domésticos quanto corporativos, para acessar domínios e ambientes Azure. Porém, seu funcionamento é, em base, bem simples: ele depende da biblioteca Winbio.dll, que guarda o database de rostos cadastrados e faz a comunicação com a webcam certificada para que a ferramenta funcione.

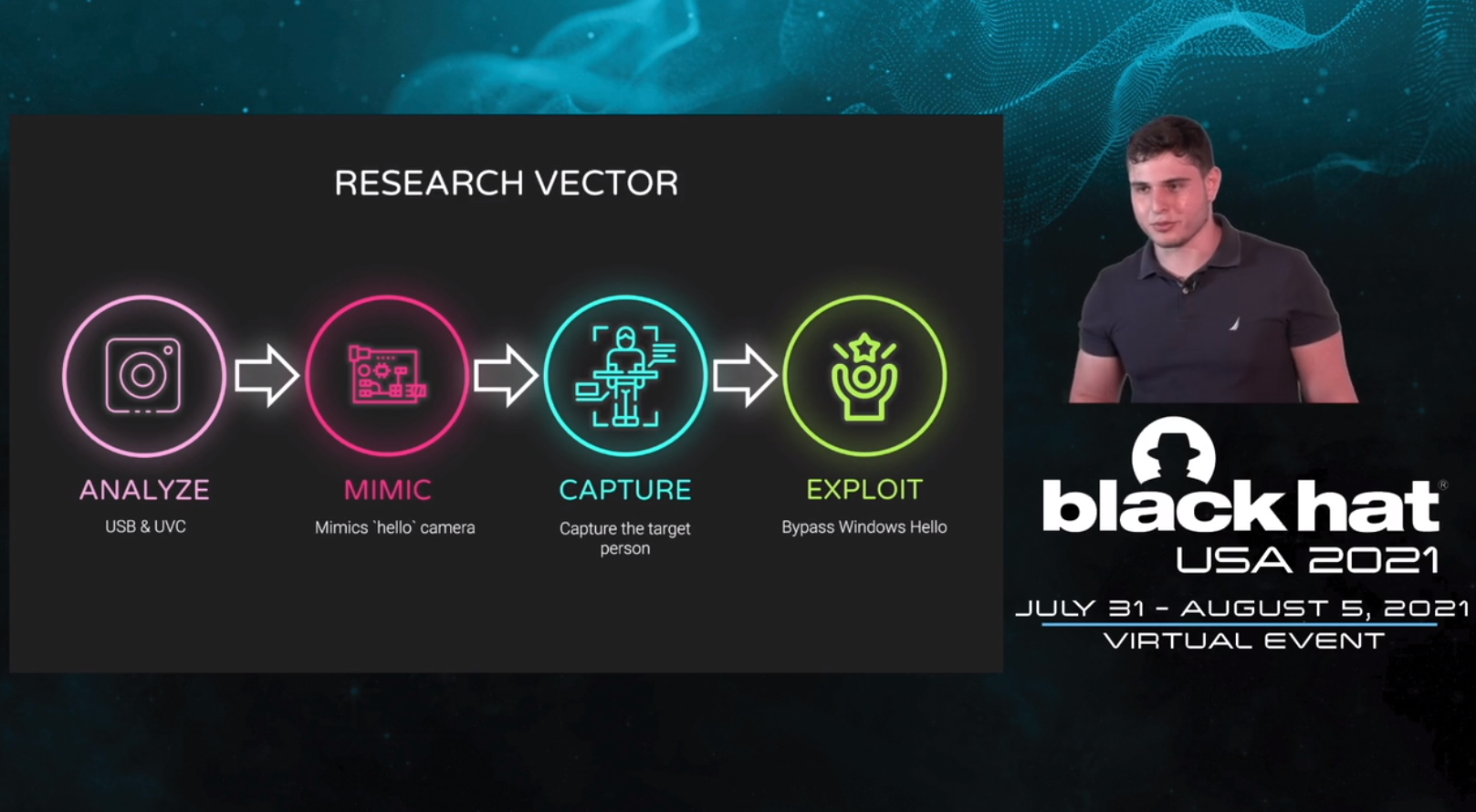

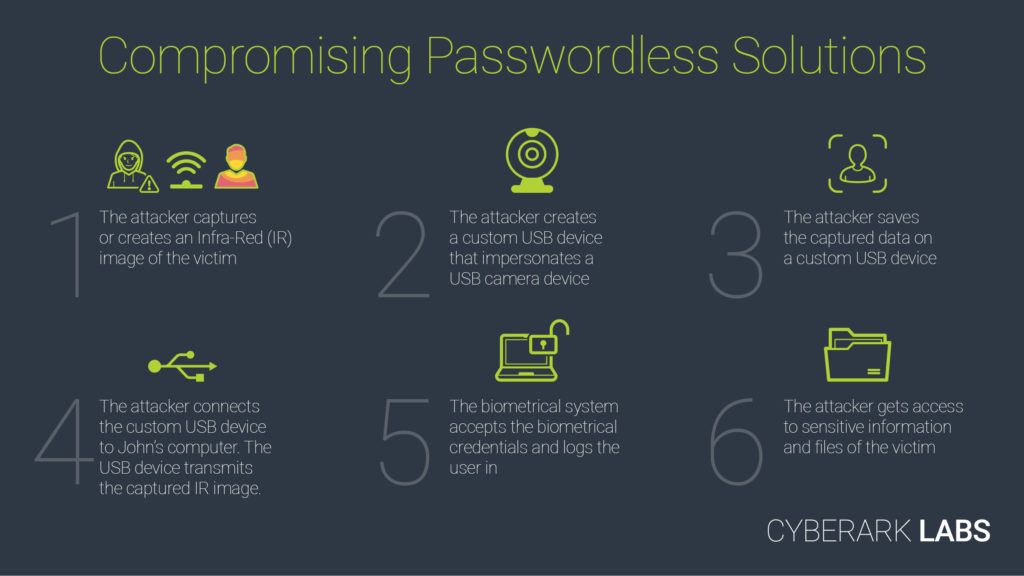

Após analisar extensivamente as especificações USB e usar o software Wireshark para analisar alguns metadados, a equipe de Tsarfati usou uma placa USB para fazer uma mímica de uma câmera compatível com o Windows Hello — usando, para isso, uma implementação oficial da NXP Semiconductors, fabricante de semicondutores. O ataque, que foi batizado de Pass-the-PRT, se baseia em conectar tal dispositivo malicioso contendo uma imagem falsa da vítima.

“Tudo o que você precisa é um quadro infravermelho do alvo, que pode ser obtido relativamente fácil. Em seguida, você precisa pegar esses dados e colocá-los em uma câmera clonada USB e conectá-la ao computador com Windows 10. No núcleo dessa vulnerabilidade está o fato de que o Windows Hello permite que fontes de dados externos, que podem ser manipulados, como algo de confiança”, explica Tsarfati. A parte mais difícil de criar o ataque foi clonar o design dos decriptadores que o SO usa para validar e confiar em uma webcam externa.

Obviamente, a vulnerabilidade — que foi cadastrada pelo CVE 2021-34466 — não era tão grave, pois exige que o atacante obtenha acesso físico ao computador, confiando no descuido do usuário. Após cinco meses de apuração, a Microsoft corrigiu o bug em uma atualização liberada no dia 13 de julho; porém, a companhia fundada por Bill Gates e a CyberArk discordam em relação a eficácia do patch, visto que, segundo os pesquisadores, ainda é possível empregar o ataque, mesmo que com um pouco mais de dificuldade.

Continue acompanhando a The Hack para mais conteúdos sobre a Black Hat USA 2021!