Cibercriminosos podem comprometer conexões HTTPS através de ataques de protocolo cruzado (Cross-protocol, em inglês) e com isso, furtar cookies armazenados no navegador ou até executar código malicioso no navegador da vítima.

- BH21 | Porque ataques à cadeia de suprimentos estão na moda (e como podemos pará-los)

- BH21 | Como hackear um hotel cápsula

- BH21 | macOS é seguro? Esta dupla encontrou mais de 20 formas de invadir o sistema

O matemático alemão e pesquisador de criptografia aplicada e segurança prática de protocolos de rede, Marcus Brinkmann, junto com o pesquisador de segurança Juraj Somorovsky, apresentaram, na quarta-feira (04) a palestra "ALPACA: Application Layer Protocol Confusion - Analyzing and Mitigating Cracks in TLS Authentication", durante o Black Hat EUA 2021, onde detalharam uma investigação de ataques de protocolo cruzados em servidores Transport Layer Security (TLS).

A apresentação foi baseada em um estudo com o mesmo nome, publicado em junho deste ano, assinado pelos pesquisadores Marcus Brinkmann, Christian Dresen, Robert Merget, Damian Poddebniak, Jens Müller, Juraj Somorovsky, Jörg Schwenk, Sebastian Schinzel, de diversas instituições diferentes.

"Mostramos que, em cenários realistas, o invasor pode extrair cookies de sessão e outros dados privados do usuário ou executar JavaScript arbitrário no contexto do servidor da Web vulnerável, evitando, portanto, o TLS e a segurança do aplicativo da Web", explicam.

De acordo com os resultados apresentados na palestra, 1,4 milhão de servidores web podem estar vulneráveis a ataques de protocolo cruzados (cross-protocol attacks). Destes, 114 mil servidores web podem ser atacados apenas através de um servidor de aplicativos explorável.

Application Layer Protocol Confusion Attacks, ou ALPACA

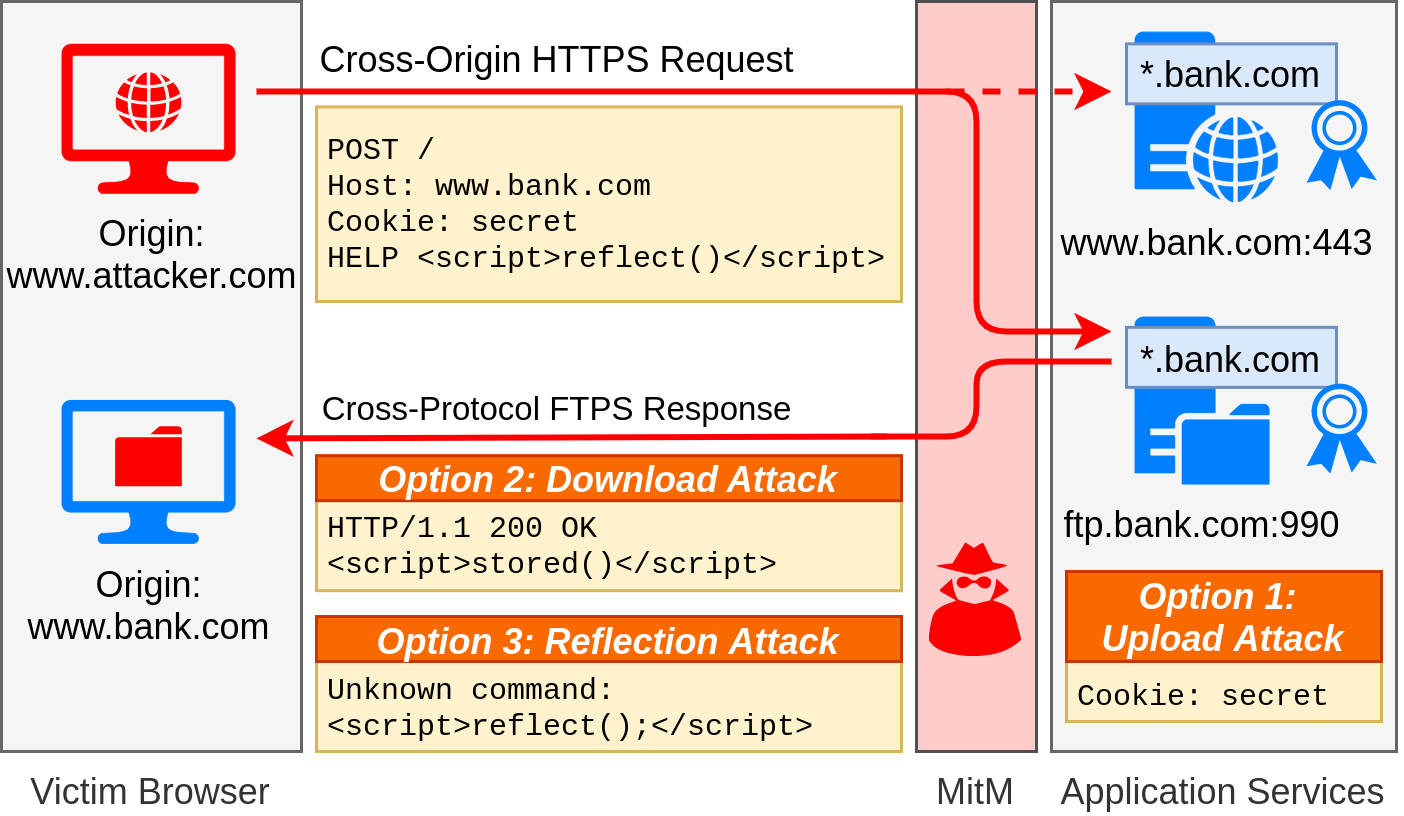

Este é mais um exemplo de ataques Man-in-the-Middle (MITM), ou seja, um ataque baseado em um mediador entre a vítima e o serviço que ela busca, que nesse caso é o site que ela quer acessar. Com o método ALPACA, um cibercriminosos pode redirecionar o tráfego HTTPS de uma vítima, para qualquer outro protocolo popular (HTTPS, SFTP, SMTP, IMAP, POP3) e mesmo assim, garantir uma sessão validada pelo protocolo de segurança TLS.

"ALPACA é um ataque de confusão de conteúdo de protocolo de camada de aplicativo, explorando servidores TLS que implementam diferentes protocolos, mas usando certificados compatíveis, como certificados multi-domínio ou coringa. Os invasores podem redirecionar o tráfego de um subdomínio para outro, resultando em uma sessão TLS válida. Isso interrompe a autenticação de TLS e ataques de protocolo cruzado podem ser possíveis onde o comportamento de um serviço de protocolo pode comprometer o outro na camada de aplicativo", explicam.

Como explicam os pesquisadores, TLS é um protocolo de segurança padrão da web, amplamente utilizado para garantir confidencialidade, autenticidade e integridade à navegação. "No entanto, o TLS não vincula uma conexão TCP ao protocolo da camada de aplicativo pretendido. Isso permite que um invasor intermediário redirecione o tráfego TLS para um terminal de serviço TLS diferente em outro endereço IP e / ou porta", explicam.

Mas calma, embora seja um ataque que possa causar danos graves e ser bastante difícil de detectar (por ser validado por TLS), esta é uma vulnerabilidade bastante situacional e sua exploração é um processo complicado. No entanto, é uma vulnerabilidade bastante detalhada e pode sim ser utilizada contra serviços populares. Por esse motivo, os pesquisadores recomendam que empresas utilizem extensões como Application Layer Protocol Negotiation (ALPN) e Server Name Indication (SNI) em TLS, garantindo assim, uma prevenção contra todos os outros ataques de protocolo cruzado, incluindo o ALPACA.

"Embora essa vulnerabilidade seja muito situacional e possa ser difícil de explorar, existem algumas configurações que podem ser exploradas até mesmo por um invasor da Web puro. Além disso, só podemos analisar um número limitado de protocolos, e outros cenários de ataque podem existir. Assim, aconselhamos que os administradores revisem suas implantações e que os desenvolvedores de aplicativos (cliente e servidor) implementem contramedidas proativamente para todos os protocolos", concluem.

Continue acompanhando a The Hack para mais conteúdos sobre a Black Hat USA 2021!