Sem querer iniciar uma guerra entre defensores árduos de sistemas operacionais aqui, mas o senso comum — especialmente entre os usuários com menor conhecimento técnico — é de que os sistemas operacionais da Apple são extremamente mais seguros do que quaisquer outros e praticamente imunes a ataques cibernéticos. Bom, qualquer indivíduo com uma base técnica mais aprofundada sabe que isso não é verdade; mas, ainda assim, é difícil mensurar as reais fraquezas dos SOs da Maçã. A menos, é claro, que você seja Wojciech Reguła ou Csaba Fitzl.

- BH21 | Porque ataques à cadeia de suprimentos estão na moda (e como podemos pará-los)

- BH21 | Como hackear um hotel cápsula

- WWDC 21 | Apple quer que você deixe de usar senhas (de uma vez por todas)

Nomes estranhos, mas currículos impressionantes. Wojciech é especialista sênior de segurança de TI na SecuRing, enquanto Csaba é desenvolvedor de conteúdo na Offensive Security. Palestrando juntos na Black Hat USA 2021, eles afirmam ter encontrado, ao longo dos últimos anos, mais de 20 formas de transpor uma das mais importantes barreiras de proteção de dados pessoais do macOS: o Transparency, Consent, and Control (TCC), framework projetado para dar ao usuário o poder de autorizar um aplicativo a acessar alguma parte sensível do computador (como sua agenda de contatos ou seu email).

Ele trabalha em conjunto com o System Integrity Protection (SIP), que impede o acesso não-autorizado a diretórios críticos do SO. Um desses diretórios é justamente a pasta onde fica localizado o banco de dados SQLite3 que armazena os valores de autorização ou revogação de acesso concedidos pelo usuário. Ou seja: na prática, o TCC é nada mais e nada menos do que um database comum com uma lista de vários “sim” e “não”, que é consultada cada vez que for necessário.

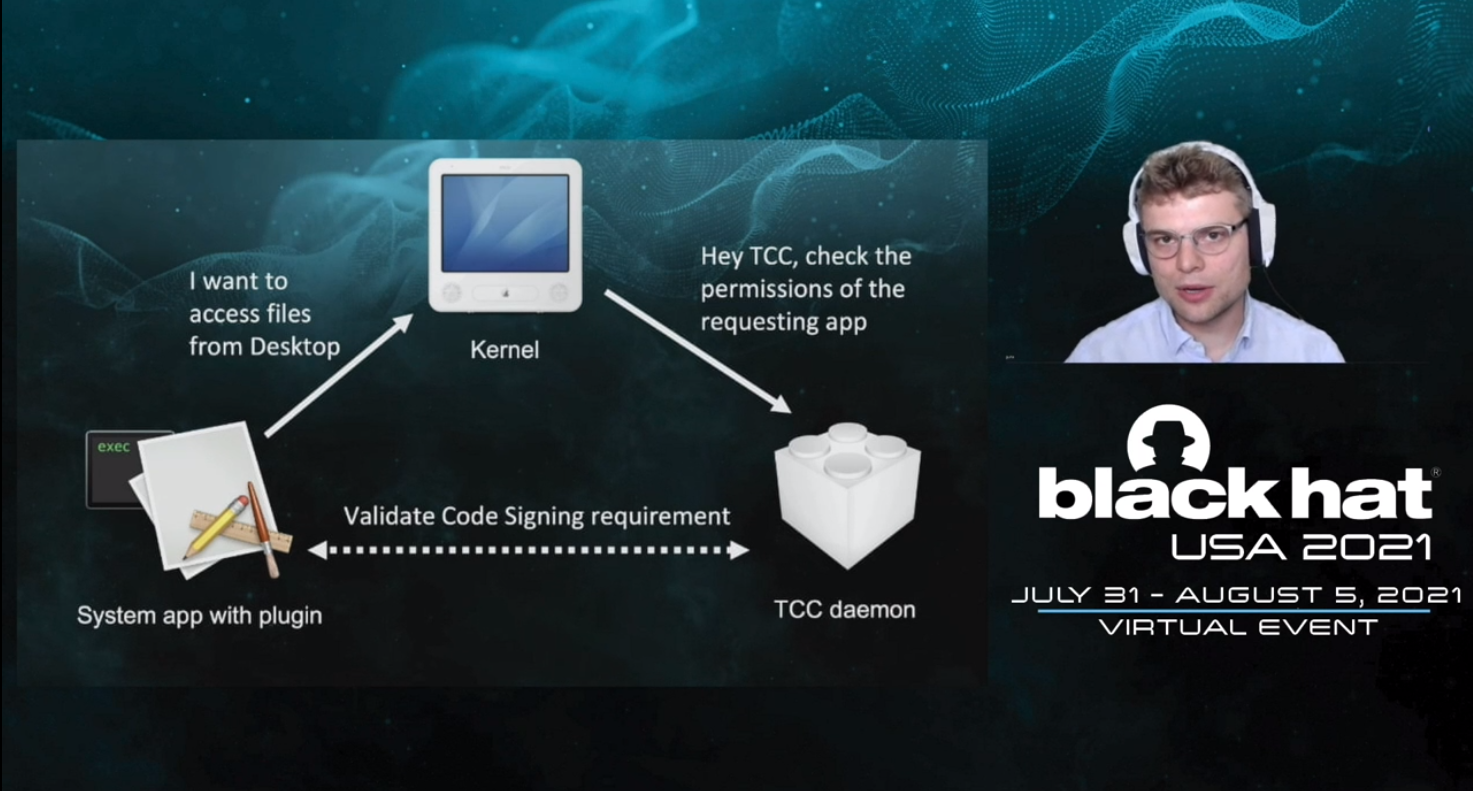

Uma das formas encontradas pela dupla de transpor o TCC e, consequentemente, obter acesso a informações privilegiadas, é através de plugins maliciosos instalados em um software que possua privilégios concedidos pelo internauta. O add-on conseguiria enganar o daemon do TCC por estar “acompanhado” do app principal e usufruir de suas permissões de acesso — tal cenário de ataque, porém, dependeria do próprio utilizador instalar tal extensão maliciosa.

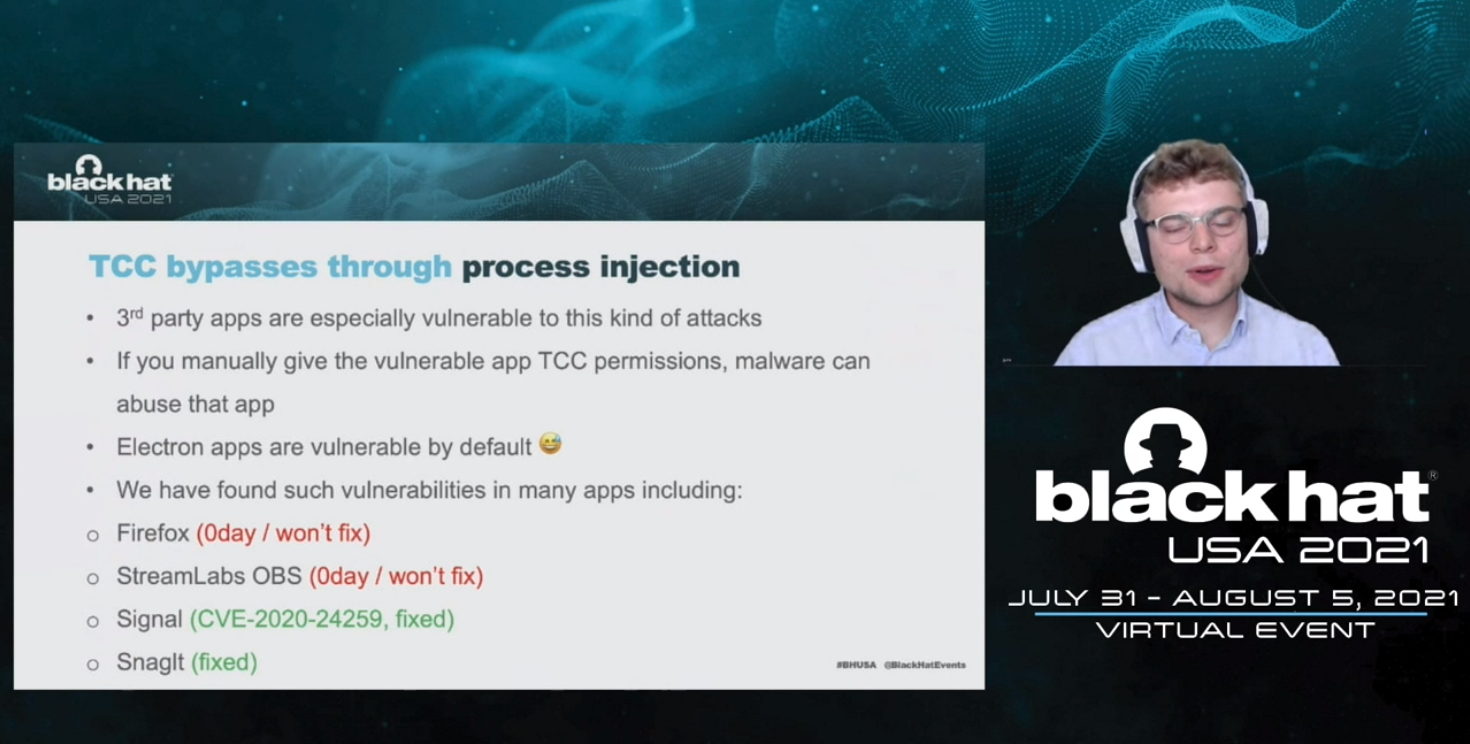

Não para por aí. A dupla também demonstrou formas de transpor o TCC usando mounting, comportamentos de apps e até mesmo através de injeções de processos — o problema estava no componente com.apple.security.get-task-allow. Usando este último método, Wojciech e Csaba provaram ser possível roubar dados do Signal, do Firefox e do StreamLabs OBS, sendo que estes dois últimos softwares ainda são suscetíveis a esse tipo de ataque.

A dupla não pôde revelar a lista completa de CVEs das vulnerabilidades reportadas, e, embora tenham garantido que a Apple sempre lhes pagou pelos reports, reclamaram da demora da empresa em elaborar patches e na falta de comunicação com os pesquisadores — às vezes, a Maçã demorou sete meses para dar um retorno a respeito de uma falha. Ademais, várias vulnerabilidades foram reportadas em versões mais antigas do SO (como a Catalina), mas só foram corrigidas no macOS Monterey.

Continue acompanhando a The Hack para mais conteúdos sobre a Black Hat USA 2021!