Durante uma viagem de férias em 2019, o consultor de segurança da informação da Lexfo, Kya Supa, percebeu que seu hotel capsula (aqueles hotéis — teoricamente — baratinhos, onde só há espaço para uma cama pequena e todo mundo dorme junto no mesmo corredor) estava equipado com uma série de dispositivos informáticos interessantes e claro, hackeaveis.

- BH21 | Porque ataques à cadeia de suprimentos estão na moda (e como podemos pará-los)

- APT40: por dentro de um dos maiores grupos cibercriminosos do Governo da China

- YouTuber compra SSD de fornecedora de hospedagem francesa em site de usados

No entanto, ele estava lá de férias e não a trabalho, mas se sentiu obrigado a investigar esses dispositivos com mais profundidade depois que um colega de corredor, identificado como Bob, estava falando muito alto no telefone por horas duante as noites, atrapalhando o sono de todos, inclusive de Supa, que resolveu não deixar barato.

Em uma apresentação transmitida nesta quarta-feira (04), durante o Black Hat USA 2021, uma das maiores conferências de hacking e segurança da informação, Supa contou como foi o processo de coleta de informações, busca por vulnerabilidade e exploração de falhas no sistema que controla a luz, o ventilador e a posição da cama, oferecido aos hóspedes do hotel.

"Para quem não sabe o que é um hotel cápsula, é um hotel com quartos muito pequenos que ficam empulhados lado a lado. Você só tem uma cama e nada mais. O banheiro e a sala fazem parte da área comum e você geralmente fecha seu quarto com uma cortina", explica Supa.

O hotel oferece um cartão de acesso com tecnologia Near Field Communication (NFC), para acessar o prédio e os corredores que levam aos quartos; um iPod Touch, utilizado como controle remoto para a luz e as posições da cama e uma chave física, para travar a cortina e impedir que alguém do corredor abra sua cortina.

Já dentro do quarto, Supa encontrou uma luminária de emergência Pioma UGL2; um controle remoto Nasnos CS8020-B, utilizado para controle da luz e da cama, caso o iPod oferecido não funcione, um motor Deltadrive DS2, conectado (sem fio) ao controle Nasnos, utilizado para transformar a cama em sofá.

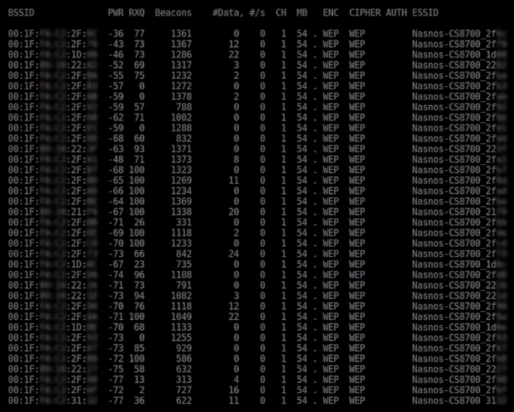

Após uma busca por sinais de Wi-Fi, Supa encontrou um roteador Nasnos CS8700, utilizado para fornecer internet Wi-Fi aos hóspedes e que também trabalha com transformação de sinais de rádio, permitindo que smartphones (nesse caso o iPod) sejam usados como controles remotos. O roteador estava instalado dentro da parede e não foi possível (nem necessário) detectar sua exata localização.

Explorando as falhas encontradas

O iPod Touch oferecido aos hóspedes não é exatamente um iPod desses que você pode comprar para uso pessoal. O dispositivo foi modificado para ser utilizado apenas como controle remoto, proibindo que os usuários o desliguem ou fechem o aplicativo de controle remoto. Ele faz isso através de uma ferramenta oferecida pela própria Apple, chamada "Guided Acess", ou Acesso Guiado, em português.

Ao estudar essa ferramenta, Supa percebeu que o Acesso Guiado do iPod só estava configurado para rodar enquanto o dispositivo estivesse ligado. Sendo assim, ele deixou o iPod acabar com sua carga de bateria (já que o usuário não tem autorização para desligar), depois o conectou a um carregador e ligou o iPod normalmente, sem as configurações de Acesso Guiado.

Com acesso total ao iPod do hotel, Supa identificou duas redes Wi-Fi salvas. Uma rede corporativa, protegida por WPA2 (provavelmente o mesmo nível de proteção da rede Wi-Fi doméstica da sua casa) e outra chamada "Nasnos-CS8700_AFAF", protegida por WEP, um padrão de segurança muito antigo e bastante vulnerável.

Com acesso à rede dos controladores Nasnos, Supa identificou todos os 119 pontos de acesso conectados a essa rede. Cada um desses pontos representa uma capsula, ou um quarto. "Após realizar uma varredura de Wi-Fi, um total de 119 pontos de acesso Nandos foram detectados", explicou.

Com acesso às redes dos controladores individuais de cada capsula, um pouco de JavaScript e um pouco de Python, Supa transformou seu computador em um controlador universal e nos garantiu que a noite de Bob neste dia foi bastante complicada.

Continue acompanhando a The Hack para mais conteúdos sobre a Black Hat USA 2021!