Cibercriminosos supostamente ligados ao governo russo, estão direcionando ataques contra diversas empresas e órgãos do governo norte-americano. O Departamento do Comércio, o Departamento do Tesouro, a Agência de Telecomunicações, Informações e Administração Nacional (NTIA), além de outras instituições do governo norte-americano estão entre as principais vítimas.

- FireEye invadida: afinal, devemos nos preocupar?

- FireEye é invadida por supostos hackers estatais e tem ferramentas de red team roubadas

- Onda de ataques ameaça reputação do Estado brasileiro: reveja os casos

De acordo com o The Washington Post, que recebeu informações anônimas de pessoas diretamente ligadas ao caso, os ataques podem ter sido organizados pelo grupo APT29 (também conhecido como Cozy Bear), o mesmo grupo responsável pelo roubo de ferramentas da red team, grupo de testes de soluções de defesas da FireEye. Os cibercriminosos conseguiram até acesso aos e-mails internos de algumas das instituições citadas.

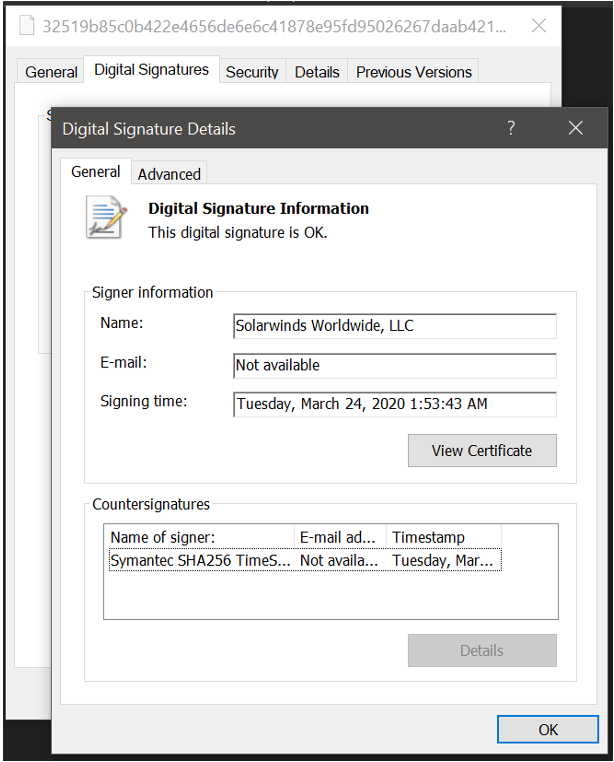

Como explicam as fontes anônimas ao jornal, os cibercriminosos teriam inserido trojans em uma atualização da plataforma de gestão de TI da SolarWinds, o software Orion. Essa atualização manipulada e com código malicioso (com assinatura legítima da SolarWinds), ao ser instalada pelos clientes, criava um backdoor que libera o acesso à infraestrutura de TI das empresas, monitorada pela plataforma da SolarWinds.

O principal objetivo dos ataques é se infiltrar nas redes governamentais, como também nas redes de empresas privadas, como a FireEye, que possui governos como clientes e com isso, montar um ataque à cadeia de suprimentos (suply chain attack) sofisticado.

A SolarWinds informa que o ataque está direcionado às versões 2019.4 até a 2020.2 do seu software de gestão de TI. “Fomos informados que este ataque foi provavelmente conduzido por um estado-nação externo e destinado a ser um ataque estreito, extremamente direcionado e executado manualmente, em oposição a um ataque amplo em todo o sistema”, escreve a empresa em um comunicado de segurança, publicado no sábado (12).

A Agência de Segurança de Infraestrutura e Cibersegurança dos EUA (CISA) pediu às empresas e organizações ligadas ao governo norte-americano e aos clientes da SolarWinds, que revisem suas redes em busca de atividades suspeitas.

A SolarWinds é uma desenvolvedora de soluções de TI que também oferece serviços de infraestrutura. Com sede no Texas, EUA, ela possui mais de 300 mil clientes pelo mundo todo, o que inclui multinacionais citadas no ranking Fortune 500, agência e instituições governamentais, além de universidades e instituições de ensino.

Só nos Estados Unidos, a SolarWinds trabalha junto com várias empresas de telecomunicações, todos os cinco ramos do exército, Pentágono, Departamento de Estado, NASA, Agência de Segurança Nacional (NSA), serviço postal, Administração Oceânica e Atmosférica Nacional (NOAA), Departamento de Justiça e o gabinete do presidente dos EUA.

A FireEye, que está investigando o caso junto a SolarWinds e ao FBI, informa que esta campanha complexa pode ter começado entre os meses de março, abril e maio de 2020 e ainda está em andamento. “A campanha é obra de um ator altamente qualificado e a operação foi conduzida com significativa segurança operacional”, informa a empresa em um relatório sobre a backdoor.

“SolarWinds.Orion.Core.BusinessLayer.dll é um componente digitalmente assinado do software Orion, da SolarWinds, que contém um backdoor que se comunica via HTTP com servidores de terceiros. Estamos rastreando a versão trojanizada deste plug-in SolarWinds Orion como SUNBURST”, escrevem os pesquisadores no relatório da FireEye.

Fontes: The Washington Post; SolarWinds; FireEye.