Uma campanha de espionagem, aparentemente de origem chinesa, esteve distribuindo malwares e roubando informações de países asiáticos durante pelo menos seis anos a fio. A ação coordenada foi descoberta e revelada pelo Unit 42, time de threat intelligence da Palo Alto Networks; a empresa ofereceu o material em primeira mão à The Hack dentro da imprensa brasileira.

Batizada de PKPLUG (em alusão ao trojan de acesso remoto PlugX, amplamente usado durante a operação), a campanha utiliza, além do RAT mencionado, o HenBox (que se disfarça como um aplicativo legítimo para Android), o Farseer (backdoor para Windows), o 9002 (trojan distribuído via Google Drive através de links encurtados), o Poison Ivy e o Zupdax.

Visto que todos esses códigos maliciosos têm como principal objetivo roubar informações da máquina infectada — seja através de rastreio do teclado, da captura de print screens, da ativação remota da webcam ou do gerenciamento indevido de registros e outras partes sensíveis do sistema operacional), fica claro que o principal objetivo da PKPLUG é espionar os países-alvos. Não foi possível descobrir se a campanha é mantida por um ou mais grupos de criminosos.

Quem são as vítimas?

Em parceria com outras empresas do setor, o Unit 42 descobriu que os principais alvos são países do sudeste asiático, com destaque para Myanmar e Taiwan — mas afetando também o Vietnã e a Indonésia. Embora tenham sido menos afetados, Mongólia, Tibete e Xinjiang também estão na lista de vítimas da PKPLUG. Isto posto, é importante observar que essas sete regiões possuem desavenças com a República Popular da China (RPC).

O Tibete e o Xinjiang, por exemplo, são regiões autônomas habitadas pelo que a RPC classifica como “minorias étnicas” — vale lembrar, inclusive, que o governo chinês foi pego no flagra recentemente instalando spywares nos smartphones de turistas que cruzavam a fronteira de Xinjiang, extraindo informações sensíveis e vasculhando eventuais materiais categorizados como de risco.

Taiwan, embora não seja considerada uma região autônoma, também tem um longo histórico de conflitos com a China. As tensões entre os dois países intensificaram bastante no mês de julho, quando os taiwaneses anunciaram uma possível venda de US$ 2,2 bilhões em materiais bélicos para os Estados Unidos.

Observando tais fatos — e examinando também algumas características em comum nos malwares e nos servidores usados como centro de comando e controle remoto —, os pesquisadores tiveram facilidade em afirmar que é bem provável que a PKPLUG tenha laços com hackers estatais chineses.

Ameaça persistente

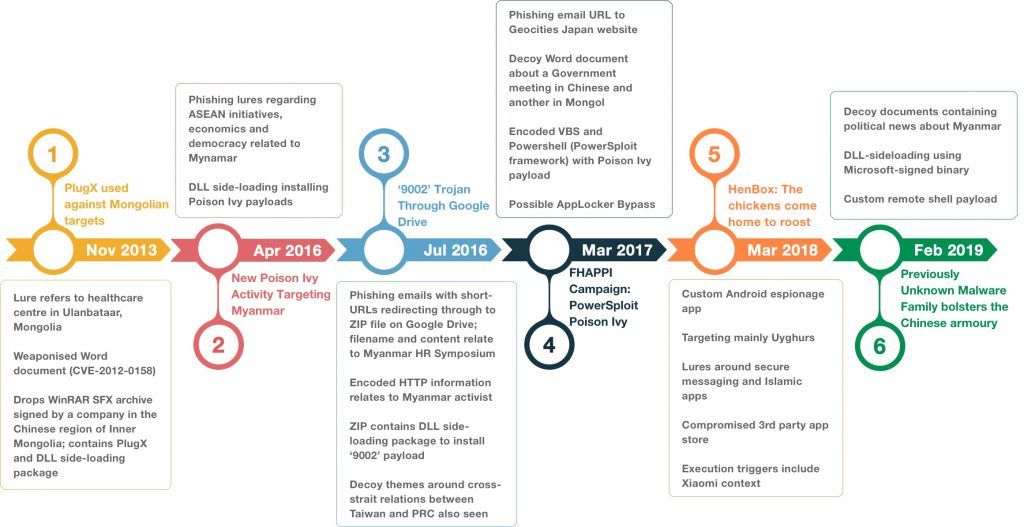

A descoberta da PKPLUG não é nada mais do que a montagem de um complexo quebra-cabeças. A Unit 42 montou uma linha do tempo provando que ela mesma — ao longo dos últimos seis anos — encontrou ataques coordenados contra os sete países supracitados, e só agora percebeu que todos eles faziam parte da mesma campanha de espionagem por conta de suas similaridades.

A primeira descoberta data de novembro de 2013, quando o malware PlugX começou a ser usado por alvos mongolianos na forma de um documento infectado do Microsoft Word (DOC) disparado via phishing. Depois, em abril de 2016, o Poison Ivy foi utilizado contra Myanmar via DLL side-loading; no mesmo ano, o trojan 9002 foi distribuído em um arquivo compactado via Google Drive, e assim por diante.

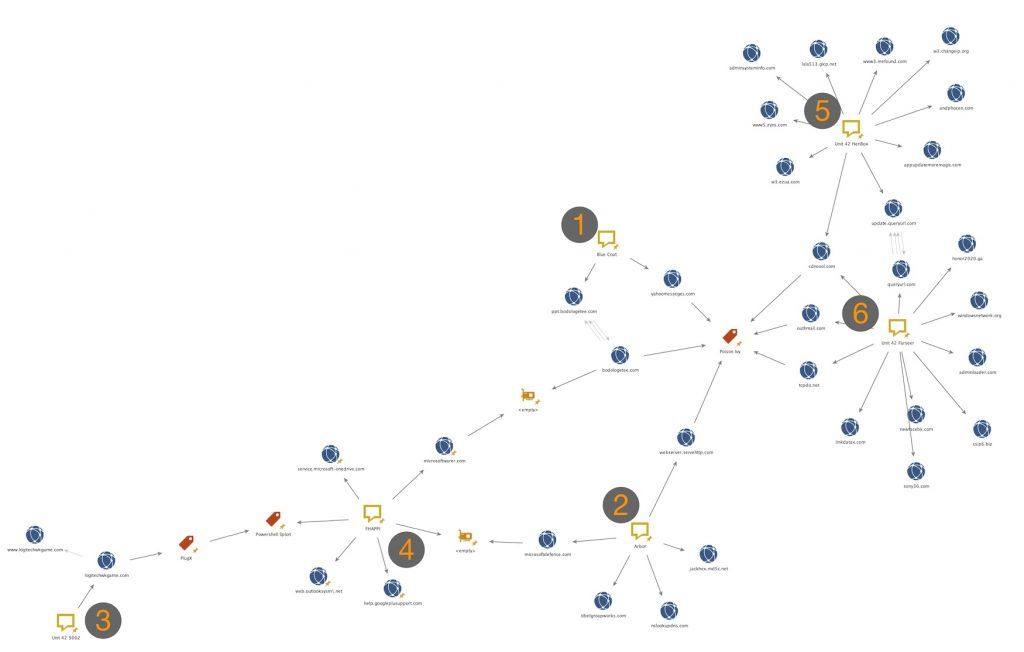

As peças do quebra-cabeça se encaixam ao observar detalhes como nomes de domínios e endereços IP (reutilizados em muitas das investidas) e características técnicas dos malwares (trechos de códigos e comportamentos durante a infecção). A Unit 42 acredita que ainda é impossível traçar um panorama detalhado sobre a operação e que, possivelmente, a continuidade das investigações deve revelar outros ataques ligados com a campanha maliciosa.

Fonte: Unit 42