Cibercriminosos, possivelmente ligados ao governo da China, estão direcionando ataques às empresas de telecomunicações e internet móvel para espionar segredos de desenvolvimento do 5G. A campanha foi identificada pela McAfee como parte da Operação Diànxùn.

- Ataque de espionagem massivo explora vulnerabilidades zero day no Microsoft Exchange

- Chinês é acusado de roubar tecnologia da GE para abrir empresa concorrente na Ásia

- SolarWinds culpa estagiário por senha “solarwinds123” exposta no GitHub

Os pesquisadores da McAfee acreditam que profissionais de empresas de tecnologia, comunicação e internet estão na mira de um grupo de ciberespiões chineses, que utiliza táticas, técnicas e procedimentos (TTPs) muito semelhantes a de um grupo chinês conhecido como RedDelta, ou Mustang Panda.

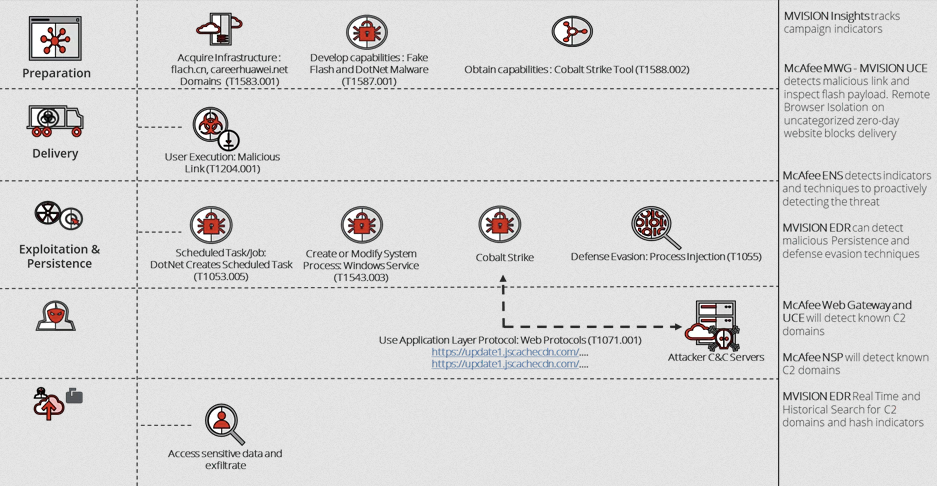

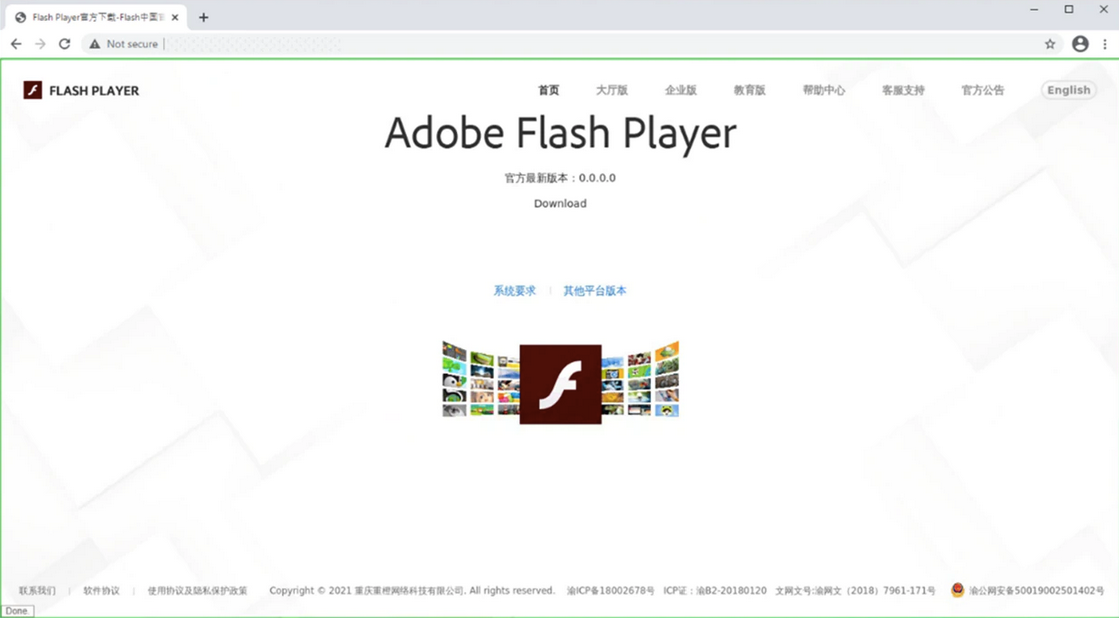

Eles explicam que objetivo do grupo seria conseguir dados e informações confidenciais de empresas que estão trabalhando no desenvolvimento e aplicação do 5G, através de um domínio falso da Huawei, que infecta as vítimas com um malware disfarçado de instalador Flash.

"Descobrimos um malware que se disfarçava de um aplicativo Flash, geralmente conectando-se aos domínios "update[.]careerhuawei[.]net” e "update[.]huaweiyuncdn[.]com" que estavam sob controle do ator da ameaça. O domínio malicioso foi criado para se parecer com o site legítimo de carreiras da Huawei, que tem o domínio "career[.]huawei[.]com".", explicam os pesquisadores.

Os cibercriminosos ainda registraram o domínio "flach.cn" para enganar as vítimas, fazendo-as acreditar que o site (que oferece o malware disfarçado) é um domínio legítimo da tecnologia Flash, na China, mas que executa malwares, tipo um payload DotNet e futuramente, backdoors, na máquina da vítima.

"O payload do DotNet contém várias funções e atua como um utilitário para comprometer ainda mais a máquina [da vítima], uma ferramenta para gerenciar e baixar backdoors na máquina e configurar sua persistência", explica o arquiteto de soluções regionais, Andrea Rossini.

Por último, é configurado um backdoor que permite acesso remoto, através de um servidor de comando e controle, além de um beacon Cobalt Strike.

De acordo com o Threat Post, um dos grupos com táticas e procedimentos muito parecidos, o RedDelta, que também operou com o nome de Mustang Panda e é ligado ao Estado chinês, é suspeito de organizar ataques contra a Igreja Católica, no ano passado, como também já realizou ataques contra ONGs e utilizava um malware comumente associado a outros grupos do Estado chinês, como o Poison Ivy e o PlugX.