Uma nova vulnerabilidade detectada em chips WiFi fabricados pela Broadcom e pela Cypress (duas gigantes do mercado de semicondutores) coloca em xeque a segurança de bilhões de dispositivos ao redor do mundo. Estamos falando da Kr00k — ou CVE-2019-15126 —, uma brecha estrutural que afeta a criptografia de redes WLAN e que foi identificada por pesquisadores da ESET. Os especialistas revelaram a descoberta durante a RSA Conference 2020, que ocorreu nos EUA entre os dias 23 e 27 de fevereiro.

Os chips WiFi das duas empresas citadas são comumente empregados por diversas fabricantes para os mais variados dispositivos possíveis. Apenas para citar alguns exemplos, temos o Echo e o Kindle (da Amazon), o iPhone, o iPad e o MacBook (da Apple), a série de smartphones Nexus (da Google) e a linha Galaxy (da Samsung). Os componentes também são empregados em alguns roteadores, como o RT-N12 (da ASUS) e os B612S-25d, EchoLife HG8245H e E5577Cs-321 (da Huawei).

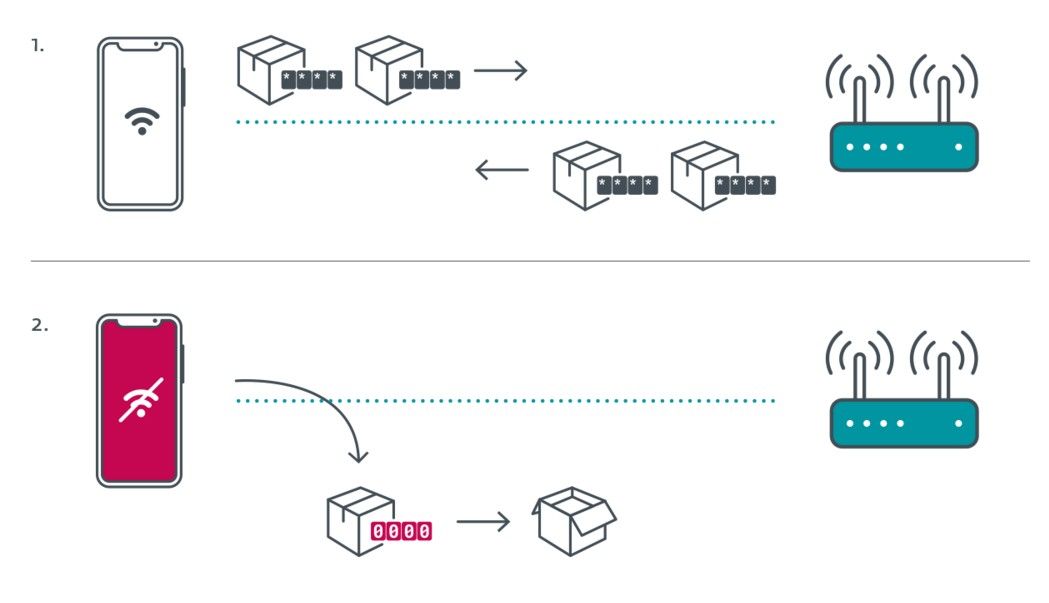

A Kr00k, a grosso modo, permite que um atacante visualize os pacotes de dados transmitidos através de uma rede local sem fio que seja protegida com WPA2 CCMP — não há indícios de que outros protocolos (como o WEP o WPA-TKIP e o novo WPA3) sofram com o problema. O agente malicioso nem sequer precisa saber a senha de seu WiFi; porém, para que a brecha seja explorada com sucesso, é necessário que ele esteja na área de alcance da rede wireless.

- Leia mais notícias sobre Vulnerabilidades.

Os aspectos técnicos da falha podem ser conferidos no relatório completo em inglês (leia aqui); mas, de forma resumida, o problema está no fato de que os dispositivos vulneráveis usam uma chave de criptografia composta inteiramente por zeros para proteger parte da comunicação sem fio. Dessa forma, qualquer criminoso com o mínimo de conhecimento em redes consegue descriptografar os pacotes (que não estejam na camada TLS; ou seja, sites que usam HTTPS estão seguros) para espionar o que você está acessando.

A única forma de se proteger da Kr00k é mantendo todos os seus aparelhos atualizados (na maioria das vezes, será necessário um patch a nível de firmware), mas nem todos os fabricantes disponibilizaram correções até o momento. Na ocasião em que esta matéria foi escrita, tanto a Cisco quanto a Huawei prometiam atualizações em breve para proteger seus roteadores e switches; vale a pena acompanhar o site do fabricante de seus dispositivos para ser alertado assim que os updates estiverem prontos.