Órgãos governamentais e empresas do ramo farmacêutico estão virando alvos em potencial para campanhas de phishing que usam como mote a pandemia do novo coronavírus, de acordo com um novo relatório publicado pela Palo Alto Networks e compartilhado em primeira mão com a The Hack. De acordo com os pesquisadores da Unit 42, unidade de pesquisas de ameaças da companhia, foram identificadas duas campanhas que merecem atenção pelos alvos escolhidos e pelos métodos de infecção.

A primeira delas, que tentou atingir diversos colaboradores de uma instituição governamental canadense (tal como uma universidade, também do Canadá, que está conduzindo pesquisas sobre a COViD-19), traz como remetente o endereço noreply@who[.]int e oferece um anexo malicioso em formato de texto rico (RTF). Ao abrir o arquivo, ele explora uma vulnerabilidade em um componente do Windows para entregar uma variante do ransomware EDA2.

Uma vez tendo sucesso em sua infecção, o malware criptografa os arquivos presentes no desktop da vítima e altera o wallpaper da máquina para uma imagem lhe convencendo a enviar 0,35 bitcoin (cerca de R$ 12,4 mil) para obter suas informações de volta.

Velho conhecido

Outra campanha identificada pela Unit 42 visa distribuir uma variante de infostealer (AgentTesla) observada em ataques contra vários alvos, incluindo uma entidade de pesquisa para defesa dos Estados Unidos, uma agência governamental turca que administra obras públicas, uma empresa alemã de fabricação industrial, um fabricante químico sul-coreano e organizações/instalações de pesquisa médica canadenses e organizações de pesquisa japonesas.

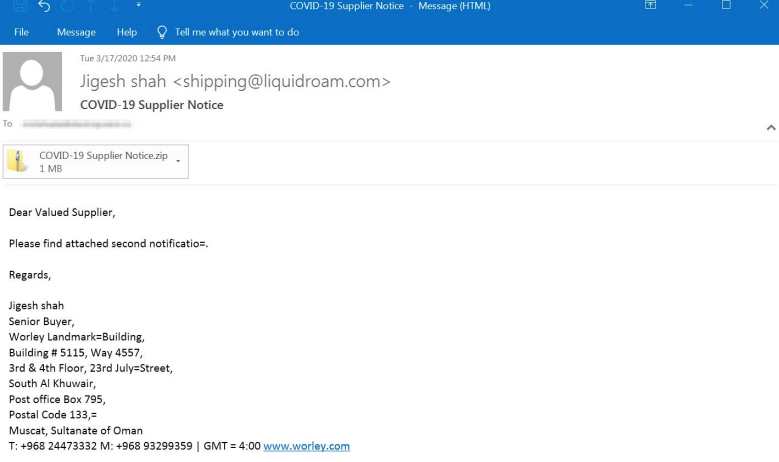

O email malicioso, oriundo do endereço shipping@liquidroam[.]com, incentiva que a vítima abra um arquivo compactado e intitulado “COVID-19 Supplier Notice”. O malware em questão existe desde 2014 e é vendido livremente em marketplaces do submundo do cibercrime; dessa forma, se transformou em um dos scripts favoritos para campanhas que visam extrair credenciais de navegadores, softwares de emails e clientes FTP; o AgentTesla é capaz ainda de registrar screenshots e capturar tudo o que é escrito em formulários web.

Tais exemplos mostram que os usuários finais não são os únicos que precisam se preocupar com golpes e fraudes relacionados à pandemia — tudo indica que os criminosos também vão tentar obter lucro de instituições e empresas que estão diretamente ligadas ao desenvolvimento de soluções para lutar contra tal crise.

Fonte: Palo Alto Networks