Na madrugada do dia 23 de julho, a Garmin — empresa famosa no Brasil por suas soluções de rastreadores fitness e outros dispositivos vestíveis — foi vítima de um ataque cibernético que paralisou grande parte de suas operações. Inicialmente, a interrupção parecia afetar somente os usuários finais, que eram incapazes de sincronizar seus registros de atividades físicas na plataforma na nuvem Garmin Connect.

O estrago, porém, foi muito maior: o serviço de comunicação via satélite Garmin inReach, tal como a rede Aviation de soluções para aviação, também foram afetadas pelo incidente. Dessa forma, pilotos não conseguiam atualizar seus bancos de dados para navegação aérea e alpinistas perderam as capacidades de seus dispositivos profissionais para exploração em terra — utilizados, aliás, para emitir códigos SOS.

- Tudo sobre o ataque de ransomware que paralisou a brasileira Light

- Empresas brasileiras pagaram R$ 2,55 milhões em resgate de ransomware em 2019

- Para a maioria dos consumidores, empresas não devem pagar resgate para ransomwares

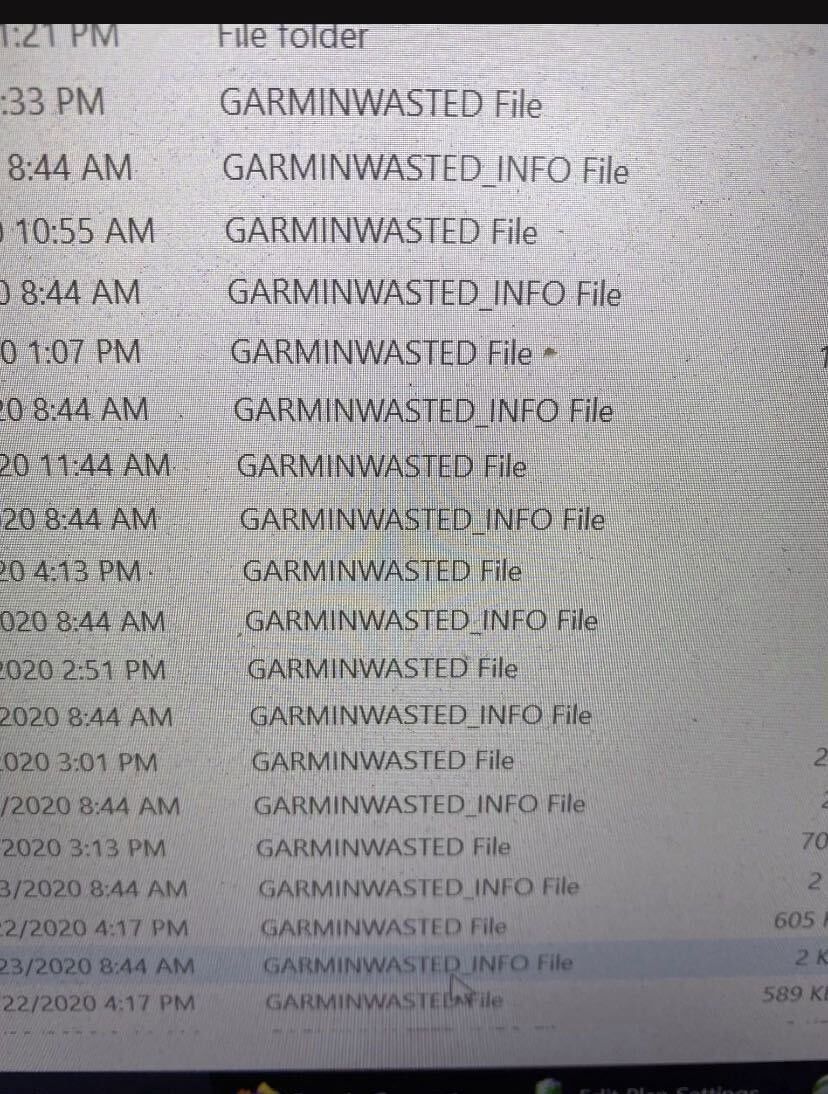

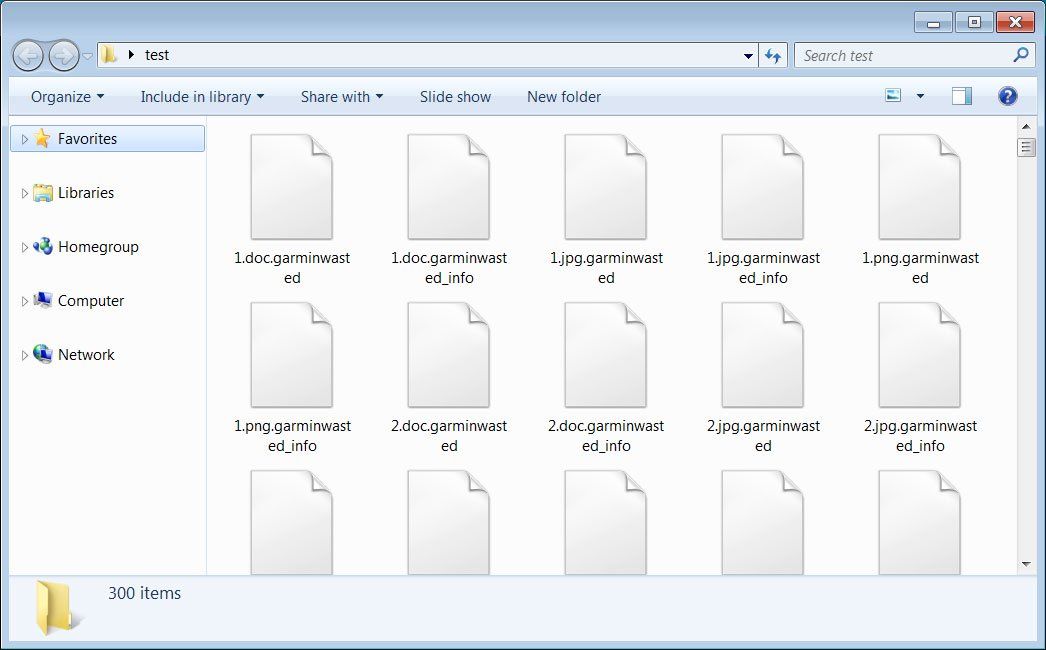

A companhia inicialmente não concedeu detalhes sobre o ocorrido, limitando-se a dizer que estava sofrendo uma “indisponibilidade” global que afetaria suas plataformas, sites e aplicativos, além de incapacitar o uso de seu help desk via chat ou telefone. Não demorou muito para que a verdade viesse à tona: uma screenshot compartilhada por um funcionário anônimo da marca confirmou que a Garmin foi vítima do ransomware WastedLocker.

Como ele funciona?

O WastedLocker, segundo a Unit 42 (unidade de pesquisa e inteligência da Palo Alto Networks), é um ransomware do mesmo grupo de variantes famosas como EKANS, Maze, Ryuk, Samsa e BitPaymer. Ao contrário de malwares generalistas como WannaCry (que espalha-se randomicamente para afetar o maior número possível de máquinas), ele costuma ser customizado especificamente para um alvo com um grande volume de ativos.

Rumores indicam que o malware foi criado pelo grupo russo Evil Corp, mas essas ligações não possuem uma confirmação clara. Também não se sabe se os russos são os únicos operadores da variante ou se eles já teriam “licenciado” sua criação para outras quadrilhas.

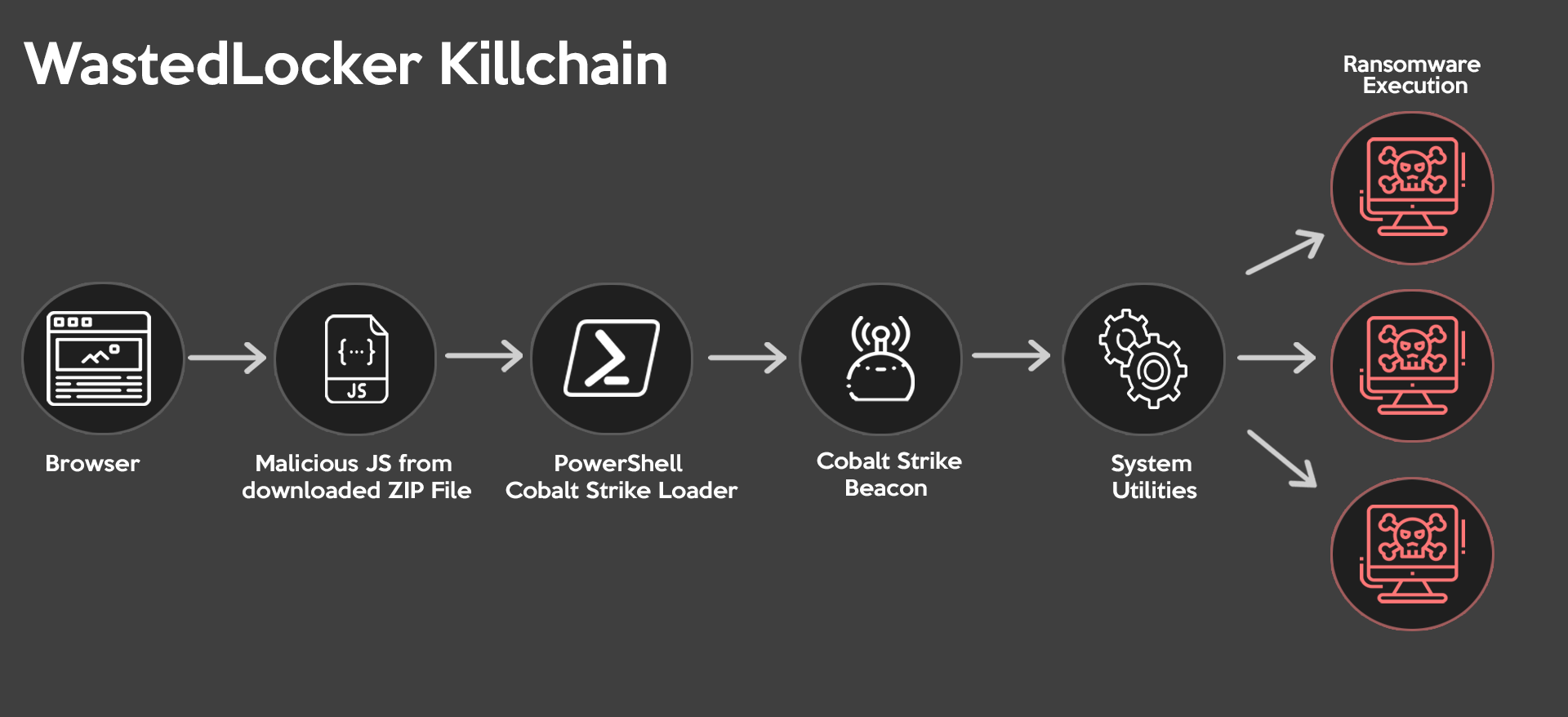

De qualquer forma, o WastedLocker costuma usar falsas atualizações de softwares e sistemas operacionais, oferecidas em um arquivo compactado, como vetor para infectar suas vítimas. Dentro do documento ZIP encontra-se um Javascript que utiliza o PowerShell para entregar cargas Cobalt Strike, utilizadas para reconhecer a rede corporativa e realizar uma movimentação lateral com base em brechas em programas instalados.

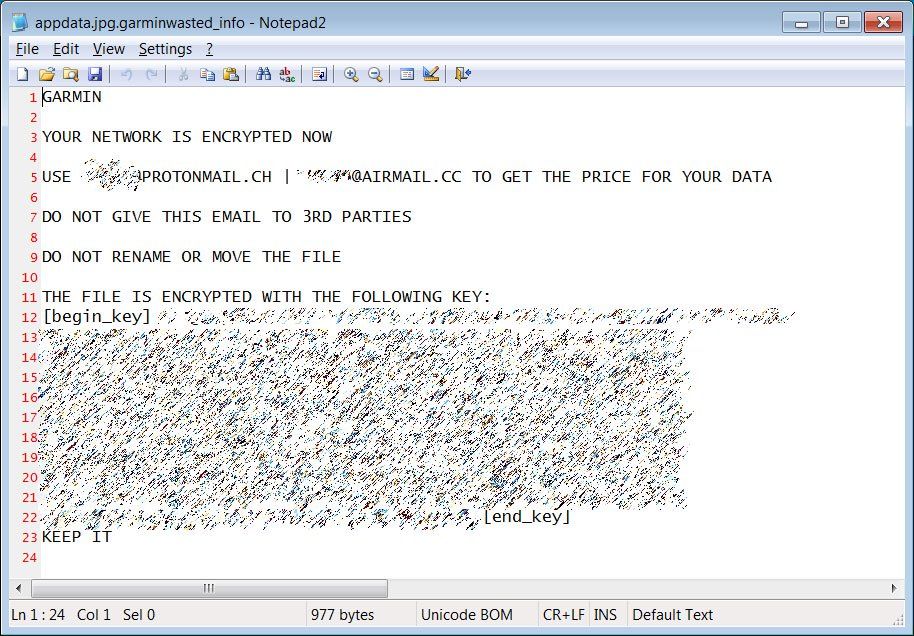

Ao final da etapa de reconhecimento, a carga útil final é finalmente entregue nas máquinas disponíveis. O WastedLock então tenta elevar seus privilégios, desabilitar o Windows Defender, apagar backups e criptografar todos os arquivos com a extensão personalizada <nomedavítima>wasted. As informações para o pagamento do sequestro encontram-se em um documento TXT que informa os endereços de email para contato com os criminosos.

Pagar ou não pagar: eis a questão

Rumores defendem que o valor requisitado para a Garmin atingiu a faixa dos US$ 10 milhões, mas não se sabe se a companhia realizou ou não o pagamento. Para Chester Wisniewski, principal pesquisador científico da Sophos, o pagamento violaria uma sanção do Departamento do Tesouro dos Estados Unidos que proíbe tais transações, justamente como uma forma de desincentivar atividades criminosas.

“As vítimas prejudicadas pelo ransomware geralmente se vêem confrontadas com o mesmo dilema do prisioneiro de pagar ou sofrer a consequência. É uma situação sem vitória que geralmente se resume ao menor de dois custos. Mas, como mostra esta pesquisa, pagar o resgate geralmente dobra o custo total da correção”, explica Chester. No momento em que esta reportagem foi escrita, alguns serviços já haviam retornado à normalidade.

“Independentemente de como a Garmin está se recuperando e restaurando operações, a vergonha da vítima não é a resposta. O cenário de ameaças ao ransomware está mudando de forma rápida e constante, à medida que os cibercriminosos investem recursos e conhecimentos significativos nos conjuntos de ferramentas. Infelizmente, ninguém está fora dos limites, e a indústria precisa se unir como um todo para elevar a barreira de proteção e dificultar o sucesso desses invasores implacáveis”, conclui o executivo.

O ataque à Garmin deve ser encarado como um aviso de como os criminosos passaram a mirar em alvos cuja interrupção de serviços podem causar grandes danos à terceiros, incluindo setores críticos como aviação e navegação via satélite. Tal atitude mostra que os ransomwares, inicialmente voltados para o público final, agora são uma arma poderosa para as grandes empresas, que costumam ter seguros contra esse tipo de incidente e não pestanejam antes de decidir pagar pelo resgate.

Fonte: Unit 42, We Live Security, Privacy News Online