No dia 16 de junho, a Light — companhia carioca que opera no segmento de geração e distribuição de energia elétrica — sofreu um ataque de ransomware e teve sua operação temporariamente paralisada. A informação foi divulgada publicamente pela própria empresa no dia 18, através de seu perfil no Twitter; o comunicado, porém, não revelou detalhes sobre o incidente, limitando-se a garantir que seu time estaria “agindo para contê-lo” e ressaltando o funcionamento dos canais de atendimento.

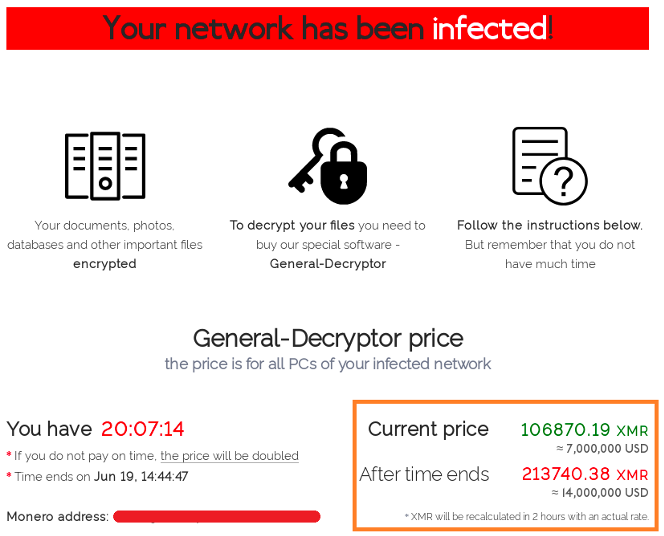

À revista Veja, a marca revelou, com exclusividade, que foi havia tido seus computadores sequestrados e que os criminosos estariam pedindo 107.213,96 moneros (XMR), o que equivale a aproximadamente US$ 7 milhões (ou R$ 37 milhões) para descriptografar as máquinas afetadas. Porém, de acordo com um material oferecido de antemão pela AppGate à The Hack, esse valor exorbitante era “promocional” e, passado o prazo de 48 horas, ele dobrou para 215.882,80 moneros (US$ 14 milhões ou R$ 74 milhões).

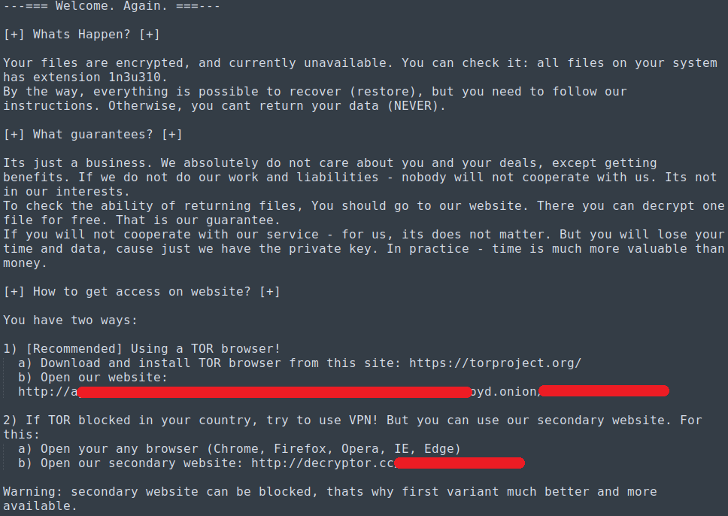

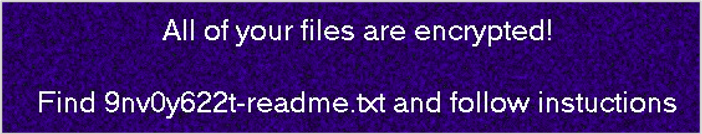

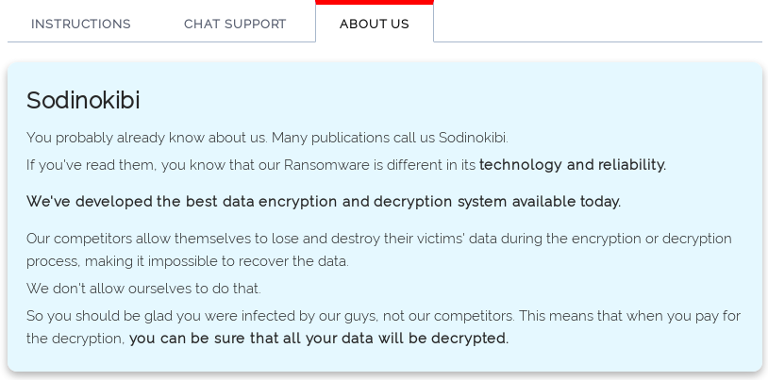

O relatório da AppGate, de autoria do pesquisador Gustavo Palazolo, traz fortes indícios de que o malware utilizado contra a Light é o Sodinokibi, também conhecido como REvil. Essa variante foi inicialmente distribuída através de uma vulnerabilidade no WebLogic Server, da Oracle, e chamou atenção por excluir eventuais backups presentes no dispositivo afetado, impedindo assim qualquer tentativa de restaurar os sistemas sem pagar o resgate.

Dissecando o malware

Para elaborar a análise, os especialistas da AppGate tiveram acesso a um binário que, embora não seja possível garantir com exatidão ter sido o mesmo empregado no ataque, demonstra uma série de similaridades que apontam para tal cenário. A amostra foi coletada automaticamente pelo AppGate Labs no dia 17 de junho em uma sandbox pública, o que indica que alguém da Light estava utilizando serviços online de análises de malware para entender como ele funcionava.

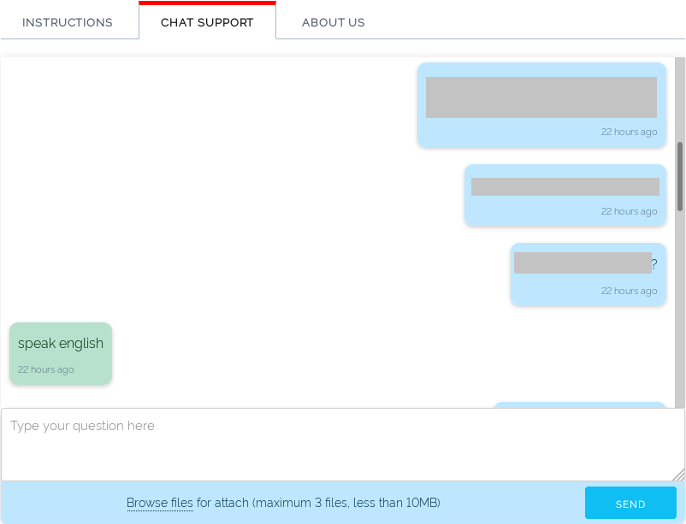

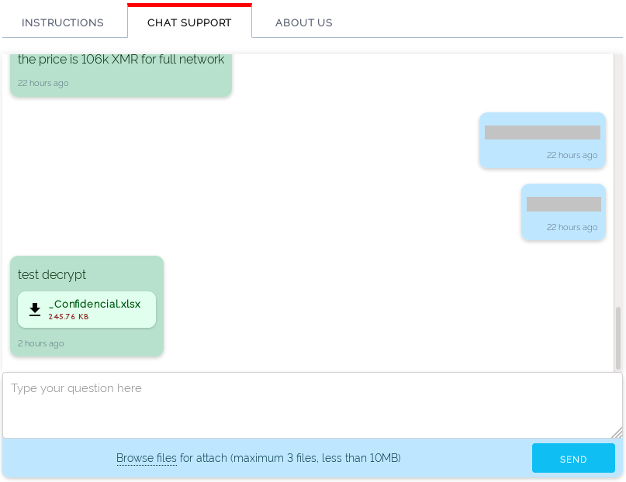

O mais assustador é o “profissionalismo” com o qual os criminosos operam. Visto que o Sodinokibi é um “ransomware-as-a-service” (ou seja, qualquer pessoa pode “alugar” sua infraestrutura para lançar ataques), a página para a qual a vítima é redirecionada no caso de uma infecção inclui não apenas instruções para o pagamento do resgate, mas também uma seção de “Sobre Nós” e um chat através do qual você pode conversar com um dos operadores do ransomware em tempo real para tirar dúvidas.

A AppGate obteve acesso também a algumas capturas de tela que mostram supostos trechos de conversas entre os operadores do Sodinokibi e a equipe da Light; os criminosos pedem que os brasileiros “falem em inglês” e até mesmo oferecem uma amostra para provar que eles são, de fato, capazes de descriptografar a máquina assim que o pagamento for realizado.

Acredita-se que o Sodinokibi tenha ligações com o Pinchy Spider, nome utilizado para se referir ao indivíduo ou grupo de desenvolvedores que também foram os responsáveis pelo GandCrab, ransomware que causou muita dor de cabeça até que uma ferramenta de decriptação gratuita foi lançada pela BitDefender em parceria com o FBI e a Europol.

Ainda não se sabe se a Light realizou o pagamento do resgate ou conseguiu se livrar do Sodinokibi de outra forma — no momento em que esta reportagem foi escrita, o site da companhia estava funcionando normalmente. A The Hack entrou em contato com a Light para obter esclarecimentos e esta matéria será atualizada assim que tivermos mais informações.

Fonte: AppGate, Veja Rio, Light (via Twitter)