O aplicativo SmartMEI, que se posiciona como uma ferramenta all-in-one para microempreendedores individuais (MEIs), esqueceu um servidor de testes aberto e acabou expondo alguns dados pessoais de seus usuários. A denúncia, feita com exclusividade à The Hack, partiu de um pesquisador de segurança identificado simplesmente como CERT.o. Após apurar a informação, descobrimos se tratar de mais um caso de bucket mal-configurado do serviço Amazon Simple Storage Service (S3).

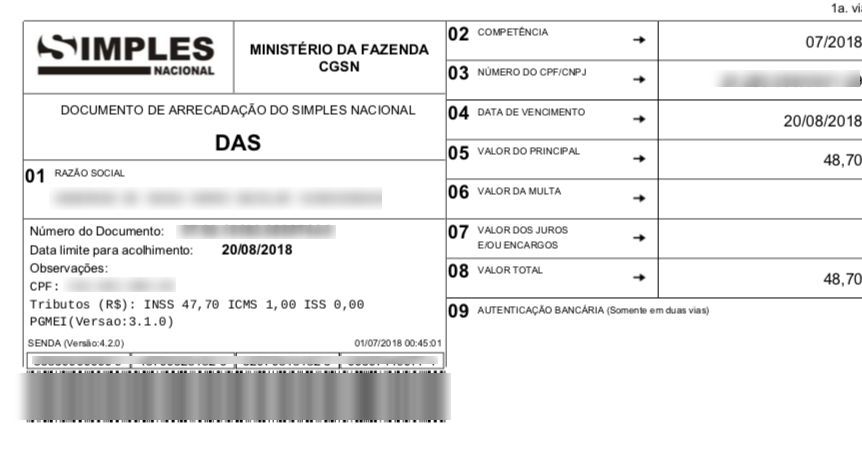

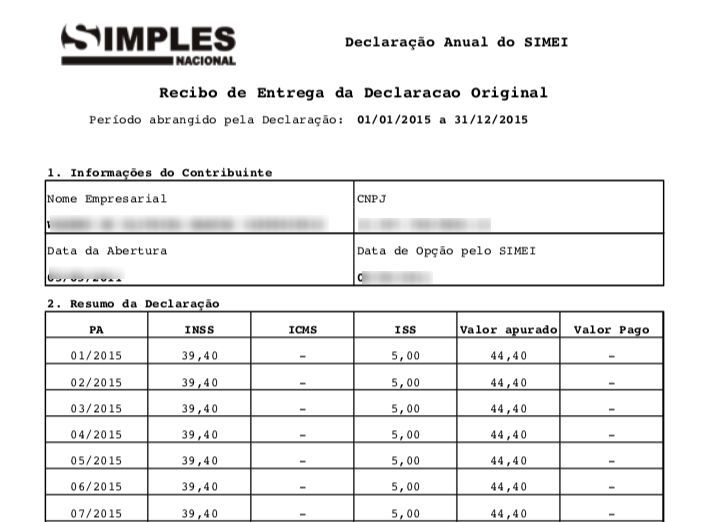

Disponível exclusivamente para Android, o SmartMEI é uma ferramenta repleta de funções: você pode abrir um CNPJ pelo aplicativo, manter-se em dia com seus Documentos de Arrecadação do Simples Nacional (DAS), fazer sua Declaração Anual de Faturamento do Simples Nacional (DASN) e até mesmo receber pagamentos pelos mais diversos meios para uma conta virtual integrada com a plataforma. O software oferece inclusive uma maquininha de cartões para usuários do plano Profissional.

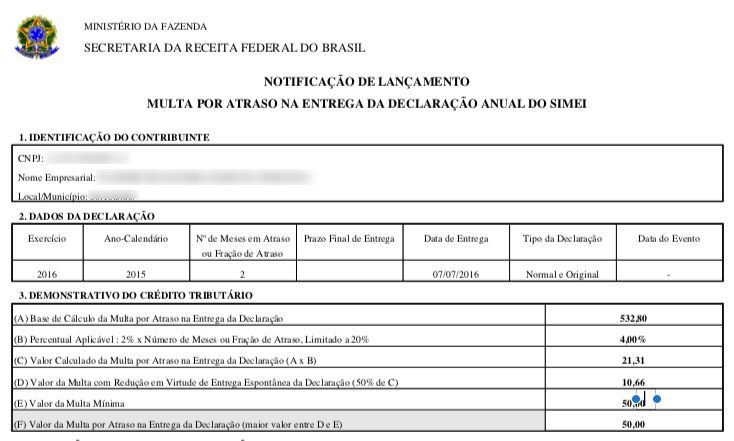

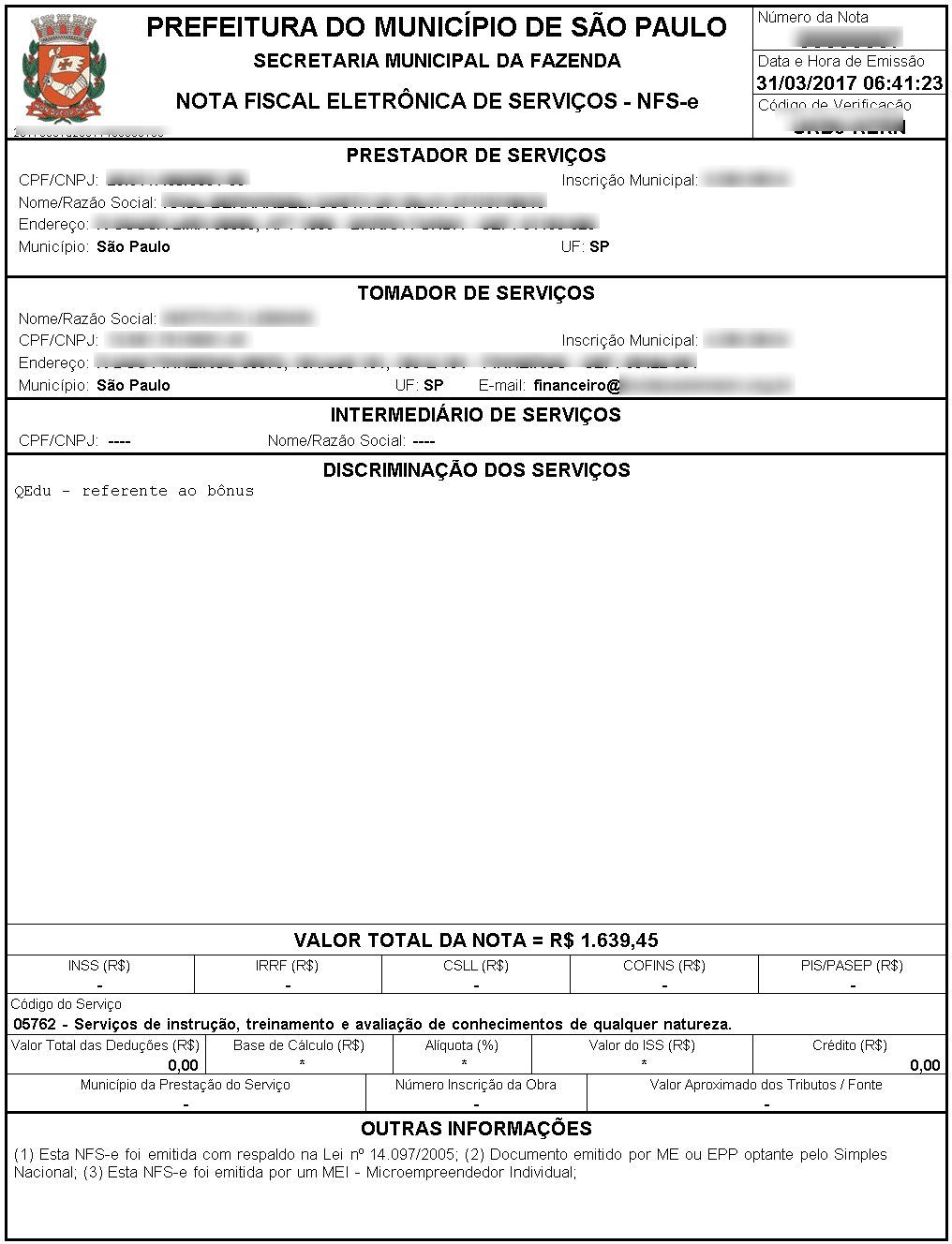

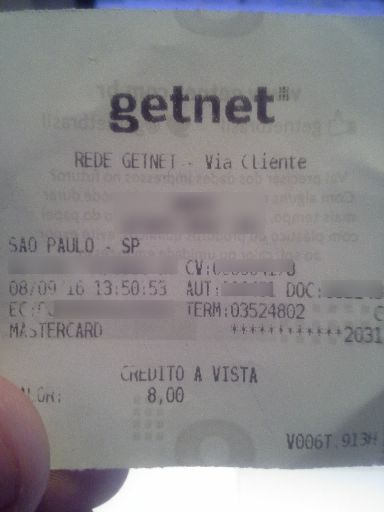

O problema é que a equipe responsável pelo app se esqueceu de configurar corretamente um servidor utilizado para a realização de testes e acabou expondo alguns documentos de seus usuários. Em uma rápida pesquisa, encontramos recibos de entregas de declarações, comprovantes de situações cadastrais e documentos de arrecadações mensais contendo o CPF dos microempreendedores. Também visualizamos notificações de multas por atrasos em tais entregas obrigatórias.

No total, o ambiente vulnerável contava com um total de 39.375 arquivos (totalizando 1,5 GB de dados), embora grande parte deles se resumisse a simples ícones, imagens e templates vazios; desse total, pouco mais de 16 mil eram PDFs com informações relevantes, como nomes, CPFs, CNPJs, endereços e telefones.

A resposta da empresa

A The Hack entrou em contato com o SmartMEI e a equipe do app foi ágil em retirar o servidor desprotegido do ar. Confira o posicionamento da empresa na íntegra:

Esclarecemos que o ambiente em questão não se trata de um ambiente de produção, mas sim de testes, que continha arquivos usados pelas nossas equipes de engenharia no desenvolvimento de nossas aplicações. Estes arquivos de testes geralmente são baseados em arquivos reais e são criados através da modificação dos dados de arquivos guardados (seguramente) em nosso ambiente de produção - uma prática que, embora segura se feita corretamente, está sim sujeita a erros manuais, especialmente com o crescimento da nossa equipe.

Fizemos uma análise bastante minuciosa das informações contidas nos arquivos presentes no bucket atingido por esta falha de configuração e verificamos que somente uma pequena parcela continha algum dado real dos nossos usuários, limitados principalmente a dados cadastrais (nome e CPF/CNPJ) e ao cumprimento de algumas obrigações fiscais básicas do MEI - dados estes que não são confidenciais e podem ser obtidos em bases de dados públicas, tal como a base de cartões CNPJ da Receita Federal (que podem ser consultados por qualquer pessoa neste link) ou a base de pagamentos de impostos do MEI obtidos através do Programa Gerador de DAS do Microempreendedor Individual (acessível por este link usando apenas um número de CNPJ).

Gostaríamos de afirmar que levamos muito a sério a privacidade dos nossos usuários e de suas informações, sejam públicas ou não. Por conta disso, já retiramos o ambiente do ar e estamos revendo os nossos processos internos para evitar possíveis erros e/ou vazamentos futuros que possam realmente prejudicar os nossos usuários, assim como revendo toda a operação aqui na SmartMEI para atender a LGPD em sua totalidade quando esta entrar em vigor no ano que vem.

Estamos disponíveis para prestar quaisquer esclarecimentos adicionais ou para conversar melhor sobre o tema – estamos sempre abertos a sugestões de como melhorar a experiência de uso (e a segurança) do nosso aplicativo.

Contudo, consultado novamente por nossa equipe, o pesquisador CERT.o rebate diversos pontos desse posicionamento. Primeiramente, o especialista ressalta que dados de usuários — por menos que seja a amostragem — jamais deveriam ser usados em ambientes de testes. “Além disso, o fato de que uma informação é de natureza pública não lhe dá o direito de hospedá-la com livre acesso. Por fim, falta um canal apropriado de comunicação, protegido por criptografia, para denunciar eventuais brechas no sistema”, observa.

Problema recorrente

Por mais que — nesta ocasião em específico — a quantidade de dados pessoais expostos tenha sido pequena, o incidente serve para ressaltar a importância de se adotar boas práticas de segurança ao desenvolver sistemas em infraestruturas na nuvem. Configurações errôneas em plataformas cloud estão cada vez mais comuns e foram responsáveis pelos maiores vazamentos de dados do ano, conforme você pode conferir explorando nossa categoria dedicada.