Atualização 19/04/2021 10h30: após posicionamento oficial da Fiocruz, dizendo que as vulnerabilidades foram encontradas em um servidor de testes, o pesquisador nos enviou imagens indicando que o servidor acessado está localizado no Rio de Janeiro e em Manguinhos, cidades onde estão concentradas as produções das vacinas. Veja as imagens no subtítulo "Posicionamento oficial".

Um pesquisador de segurança independente, que preferiu ser identificado como "Hacker do Bem", encontrou vulnerabilidades em um sistema de controle e armazenamento de vacinas da Fundação Oswaldo Cruz (Fiocruz), instituição carioca que está produzindo vacinas contra a COVID-19 com os insumos da Oxford/AstraZeneca.

- Apps populares como LibreOffice e VLC podem estar vulneráveis a ataques de 'um clique'

- Até o FBI está invadindo backdoors no Exchange... Mas para removê-los de vez

- Vulnerabilidades de execução de código remoto ainda afetam CS:GO

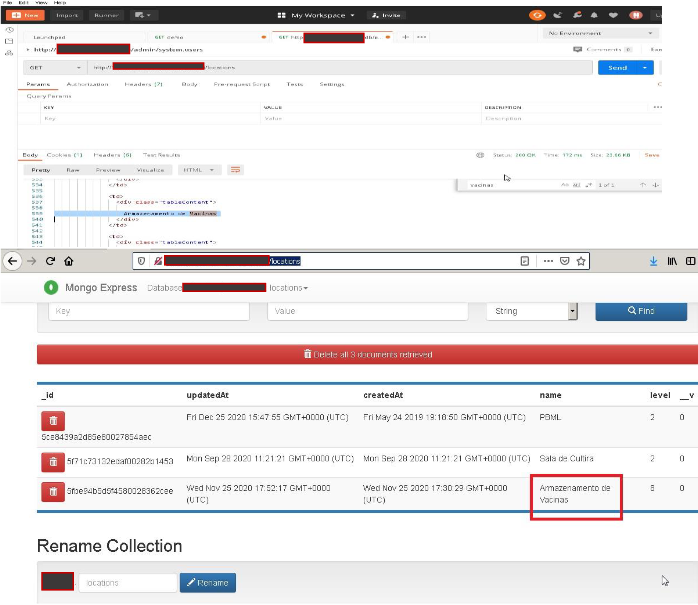

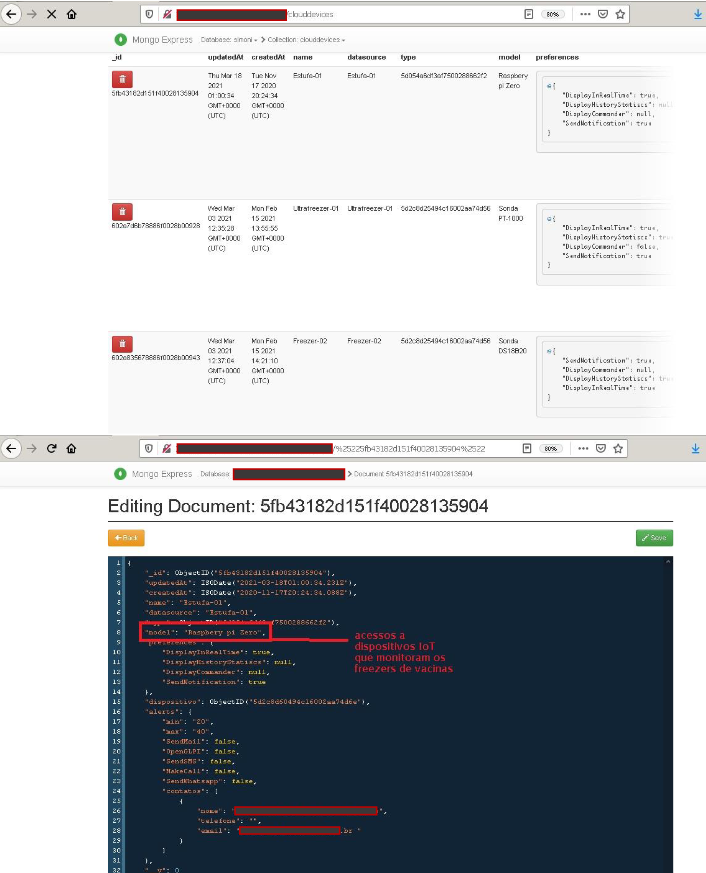

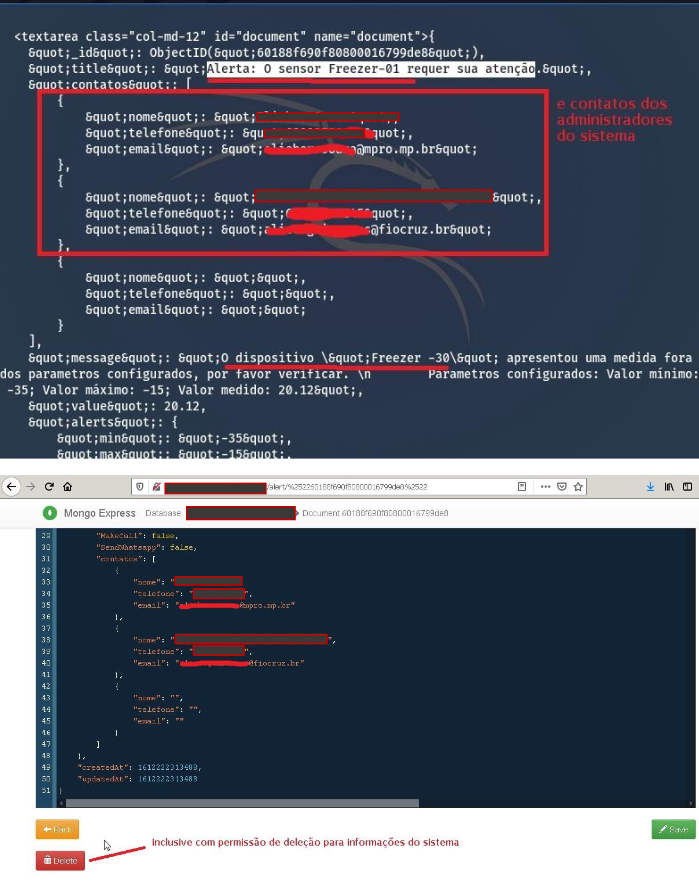

Através de um relatório enviado à Fiocruz, que a The Hack teve acesso, o pesquisador explica que conseguiu acesso a um banco de dados com informações do gerenciamento de vacinas (estufas e freezers), de pesquisas além de dados e credenciais de funcionários. Com acesso ao sistema, era possível desligar freezers e alterar controles, revelar dados como e-mail, senha e telefone de funcionários.

"Mesmo com um mecanismo de segurança e firewall foi possível mapear os serviços com técnicas de bypass de firewall [e com isso] visualizar informações internas, como freezers que refrigeram as vacinas e realizam medições, informações de estufas e freezers, com a possibilidade de deletar vários controles", escreve o pesquisador no relatório.

As vulnerabilidades foram corrigidas imediatamente após o envio do relatório, na segunda-feira, dia 12 de abril, informou a Fiocruz em comunicado à imprensa. No relatório, o "Hacker do Bem" fez questão de lembrar que a equipe responsável por desenvolver os sistemas da Fiocruz não deve ser penalizada pelas falhas, já que "falhas acontecem e podem ser difíceis de encontrar". Pediu apenas que fossem corrigidas.

"Gostaria de pedir o bom senso e compreensão de todos. O departamento de tecnologia responsável pelo sistema não deve ser 'apedrejado' e de forma alguma penalizado, pois falhas ocorrem e falhas como essa podem ser difíceis de serem encontradas. Peço e apenas para que as falhas sejam corrigidas", escreve.

Posicionamento oficial

Embora tenha corrigido as vulnerabilidades imediatamente após a identificação dos problemas, a empresa reconhece a legitimidade do relatório, mas diz que o banco de dados é, na realidade, um servidor em Rondônia para testes de monitoramento de temperatura de freezers e "se encontra em fase de desenvolvimento, utilizando inclusive registros fictícios em sua base de dados".

"Cabe esclarecer que a vulnerabilidade encontrada não guarda qualquer relação com a infraestrutura de tecnologia da informação de Bio-manguinhos, unidade da Fiocruz localizada no Rio de Janeiro e responsável pela produção da vacina de Oxford-AstraZeneca".

"A unidade de Bio-manguinhos possui uma infraestrutura computacional destinada exclusivamente à produção de vacinas, segue as boas práticas nacionais e internacionais de segurança da informação e passa por frequentes auditorias de diversos organismos de controle", escreve um porta-voz da Fiocruz à The Hack, por e-mail.

Após a publicação do posicionamento oficial (dizendo que o servidor acessado era um serviço de testes com dados falsos), o Hacker do Bem nos enviou imagens que indicam que os servidores acessados estão localizados no Rio de Janeiro e em Manguinhos, cidades onde estão concentradas as produções das vacinas contra COVID-19. Além disso, ele garante que encontrou dados reais de funcionários.

![Localização dos IPs dos servidores acessados, checados no serviço "ipinfo[.]io", que fornece, principalmente, informações de localização de IPs. Dois IPs indicam que os servidores estão localizados no Rio de Janeiro e outro em Manguinhos. Foto: Hacker do Bem.](https://thehack.com.br/content/images/2021/04/myanmar.png)

O processo

A The Hack conseguiu, com exclusividade, uma entrevista com o pesquisador anônimo responsável por identificar as vulnerabilidades, para entender como foi o processo de identificação e produção do relatório até o envio à Fiocruz.

Ele explica que começou a investigar os sistemas da Fiocruz por estar preocupado com as ondas de ataques conta laboratórios e empresas farmacêuticas, principalmente as ligadas à pesquisa, desenvolvimento e produção das vacinas contra COVID-19.

"Comecei com um 'information gathering' coletando algumas informações, como ranges de IPs, domínios, etc. Nada muito diferente do que deve ser feito para mapear informações. Utilizei um script que automatizei em python/shell script, no começo do ano, para identificar portas abertas, serviços, domínios, subdiretórios, rotas [...] Nenhum segredo de estado até aí. Mas durante essa análise, notei alguns webservers, bancos de dados e APIs...", diz.

Embora os sistemas encontrados tivessem firewalls e outras ferramentas de segurança inicial configuradas, esse firewall poderia ser facilmente quebrado com bypass, ou seja, com técnicas para contornar e desviar dessas ferramentas de segurança superficial.

"Me assustei bastante ao ver que o serviço vulnerável estava diretamente ligado a parte de armazenamento de vacinas, controles de equipamentos como, freezers, estufas, ultra-freezers, e alguns dispositivos de Internet das Coisas (IoT) que acredito serem de monitoração e alertas".

Neste momento, o pesquisador resolveu organizar um relatório e enviar à empresa responsável, já que as informações disponíveis ali poderiam causar um vazamento de dados e até um comprometimento na produção das vacinas e consequentemente problemas maiores.

"Foi uma decisão que me fez perder o sono, não acho legal 'apontar' falhas, e nem me acho no direito de tal ação, me meter em assuntos alheios, afinal ninguém é perfeito. Mas depois do que vi, e sabendo que aquilo poderia gerar problemas e afetar a vida de muitas pessoas, entrei num grande dilema ético. Não sei se foi a melhor decisão, até pedi desculpas à Fiocruz, mas achei que fosse o mais correto a se fazer", comenta sobre suas reflexões antes de enviar o relatório.

Após o envio, a empresa retornou dizendo que bloqueou as exposições ao serviço e mitigou a falha que dava acesso à elevação de privilégios e movimentação lateral. Também agradeceram o trabalho do pesquisador por identificar e avisar sobre as falhas. "A Fiocruz foi bastante competente. Não foram negligentes e as falhas foram corrigidas rapidamente", comenta.

No entanto, o pesquisador não acredita no posicionamento oficial da empresa, que gerou comentários de internautas raivosos em matérias de outros portais. "Alguns podem dizer que é fakenews, outros podem dizer que era um ambiente de testes. Acho difícil, pois tinham dados reais de funcionários, logs de sistemas desde 2020. Quem testa um sistema por tanto tempo assim? [...] Sei muito bem o que vi", explica.

É importante lembrar que em momento nenhum seu objetivo foi prejudicar alguém ou causar algum dano. Muito pelo contrário, o pesquisador agradece o trabalho da Fiocruz na produção das vacinas e pede que o público também os respeite nessa missão de salvar vidas.

"O importante é que a falha foi corrigida de forma rápida e competente [...] A ideia aqui não é apontar dedos e sim tornar um sistema que é tão importante para a população mais seguro. Afinal nossas vidas dependem deles. É um trabalho importante e a causa é nobre", conclui.