A The Hack descobriu, com exclusividade, que uma falha estrutural na solução de sistema de informação geográfica ArcGIS expôs — e possivelmente continua expondo — dados sigilosos de milhares de empresas e órgãos governamentais ao redor do mundo. Nossa investigação partiu de uma denúncia de Victor Barone, geógrafo especializado nesse tipo de aplicação e que percebeu alguns problemas graves na forma como a ferramenta em questão funciona, estudando o caso alertando as vítimas desde junho deste ano. Barone contou com a ajuda de Felipe da Rocha e Rodrigo Peixoto Ferrão, também geógrafos.

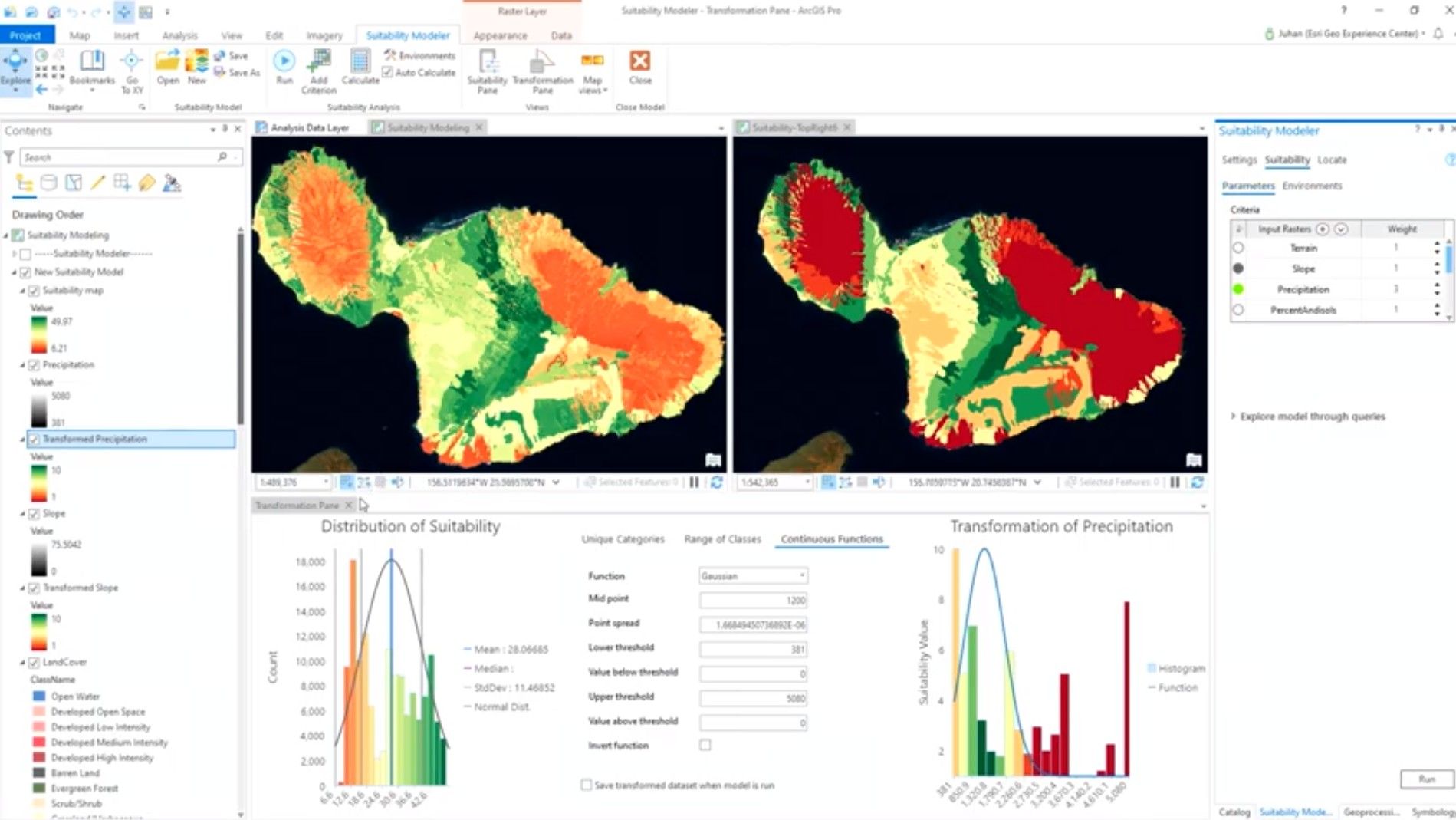

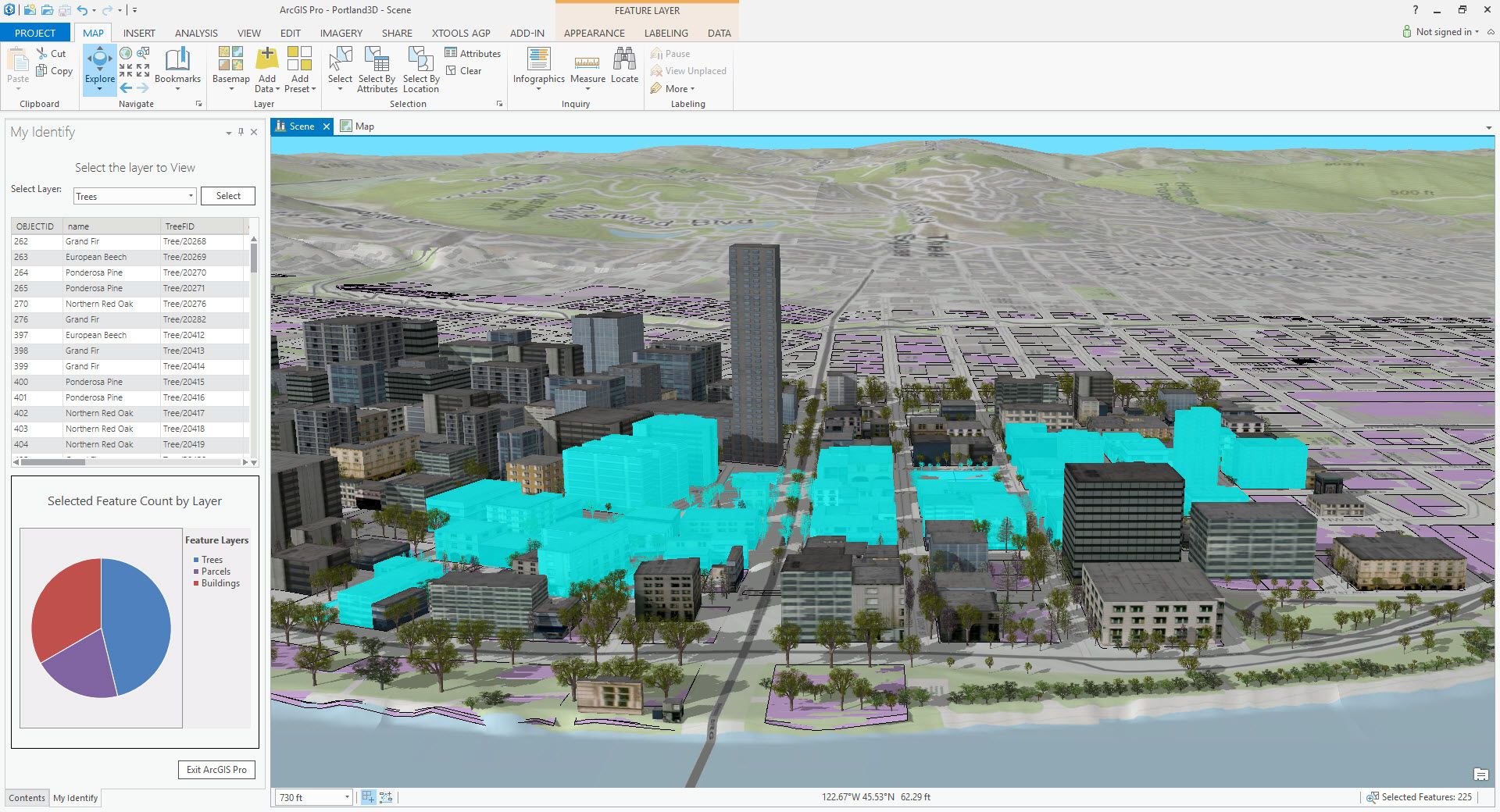

O ArcGIS é, basicamente, um ecossistema de software, servidor e sistema online para gerenciamento de dados geográficos lançado em 1999 pela ESRI, uma multinacional de origem californiana que hoje conta com 4 mil funcionários espalhados em 73 países. Ao longo das últimas décadas, a solução evoluiu para oferecer uma série de outros funcionalidades, incluindo mapeamento de informações, construção de sites, desenvolvimento de apps e coletas de campo através de formulários criados em um spin-off chamado Survey123.

Sendo líder no segmento de sistemas de informação geográfica, o ArcGIS é usado por mais de 350 mil organizações ao redor do mundo (incluindo instituições governamentais, universidades, empresas privadas e 20 mil prefeituras) —; 50% das companhias do Fortune 500 utilizam a ferramenta, que não é nada barata e cuja licença pode exceder a marca dos milhões de reais. Porém, como constatamos com a colaboração de Barone, uma série de falhas simples na maneira como ele foi construído estão causando vazamentos de dados (pessoais, sensíveis e confidenciais) para uma grande parte desses clientes.

Em poucas semanas, a The Hack encontrou informações privilegiadas sobre a Polícia Militar de São Paulo (incluindo endereços de policiais), a Polícia Militar de Santa Catarina (com mapeamento completo do crime organizado no estado e listagem detalhada de mortes de traficantes), o Grupo Pão de Açúcar (com listas de pedidos incluindo o valor da compra e endereço de entrega) e a operadora Claro (com ordens de serviço de manutenção de internet e telefonia residencial, além de dashboards com informações estratégicas de operação). Outras vítimas brasileiras incluem o Ministério Público do Rio de Janeiro (MPRJ), a Prefeitura de Lucas do Rio Verde, a Vale e a Petrobras.

Dados de policiais militares

O maior problema no ArcGIS é que, quando você instala um ambiente para um projeto, o sistema por padrão mantém uma API Rest pública que pode ser encontrada através de uma busca no Google ou até mesmo pelo site oficial da ferramenta, visto que cada mapa possui um identificador único que pode ser consultado através do campo de busca na página do software. O mesmo ocorre com os formulários criados pelo Survey123; é possível visualizar todas as respostas enviadas pelos internautas e até enviar arquivos sem autenticação.

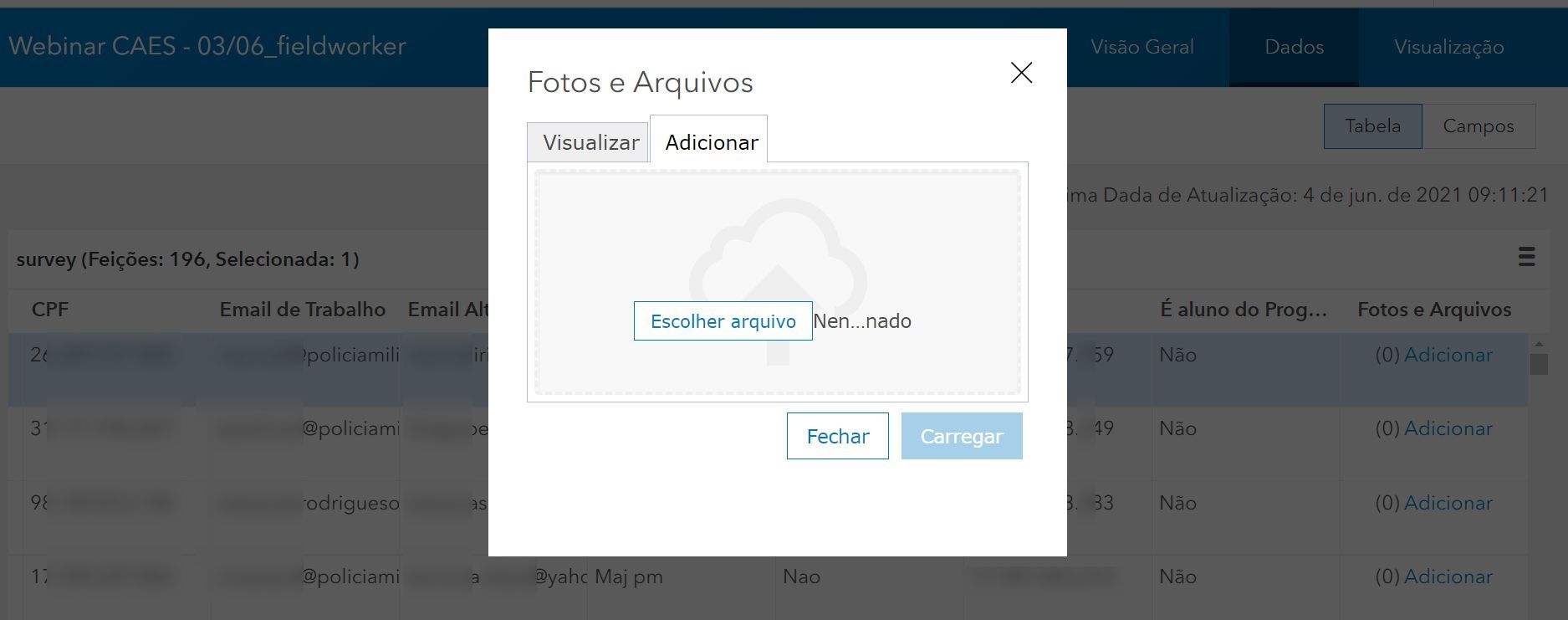

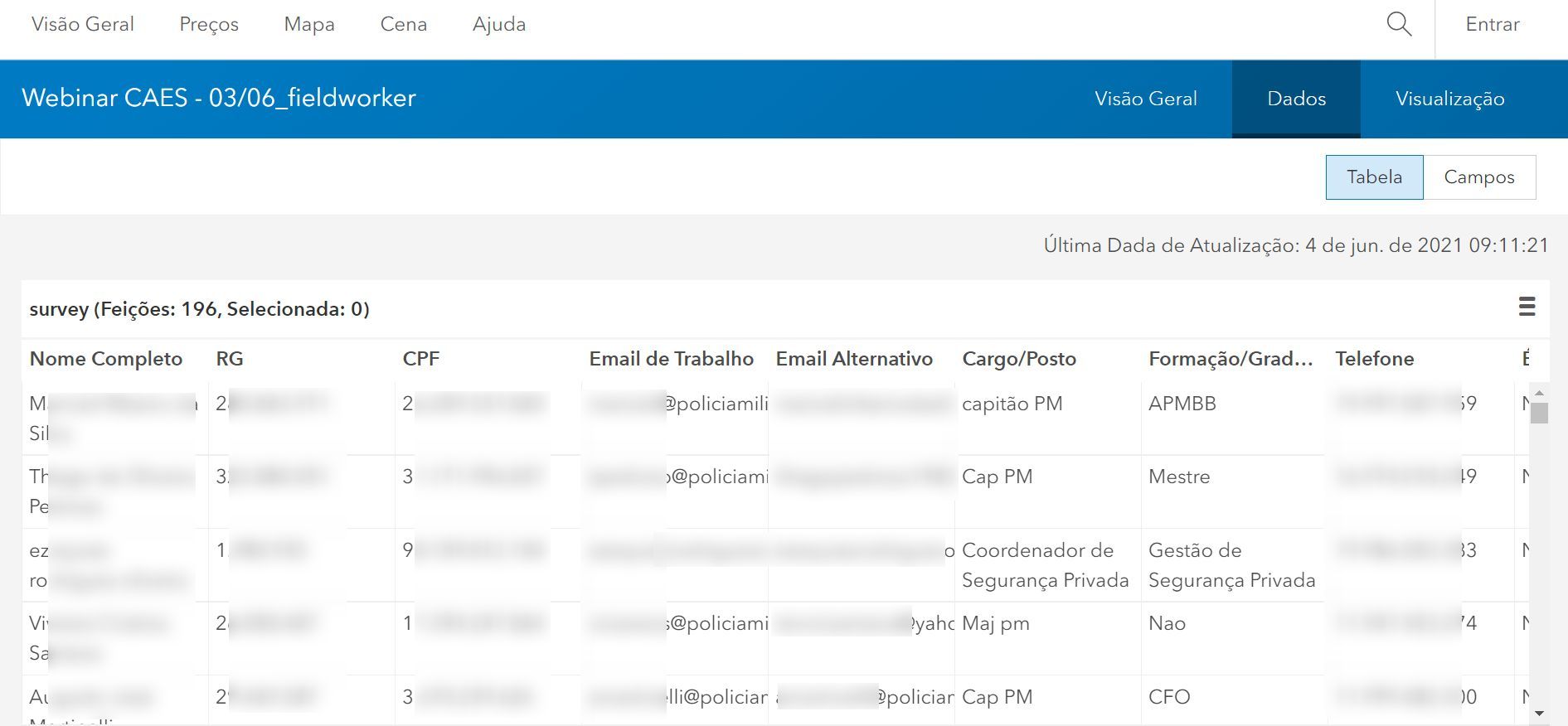

Como exemplo, podemos utilizar um formulário de contato encontrado no site do Centro de Altos Estudos de Segurança da Polícia Militar de São Paulo (CAES PMSP) para policiais interessados em participar de webinários da corporação. Ao simplesmente copiar o identificador (presente na URL do questionário) e pesquisá-lo no site do ArcGIS, encontramos todas as respostas submetidas, incluindo nome completo, RG, CPF, email profissional, cargo/posto, telefone e endereço de mais de mil policiais (em diferentes formulários para diferentes eventos).

Como citamos anteriormente, o mais assustador é que, em cada uma dessas respostas, há um campo de “Fotos e Arquivos” através do qual o internauta pode fazer upload de um documento. Caso tal campo tenha algum conteúdo, poderíamos baixá-lo; caso não tenha, conseguimos enviar um arquivo infectado com malware, por exemplo, para atingir a máquina do responsável por aquele questionário. Novamente — é importante frisar que tudo isso pode ser feito sem qualquer necessidade de autenticação.

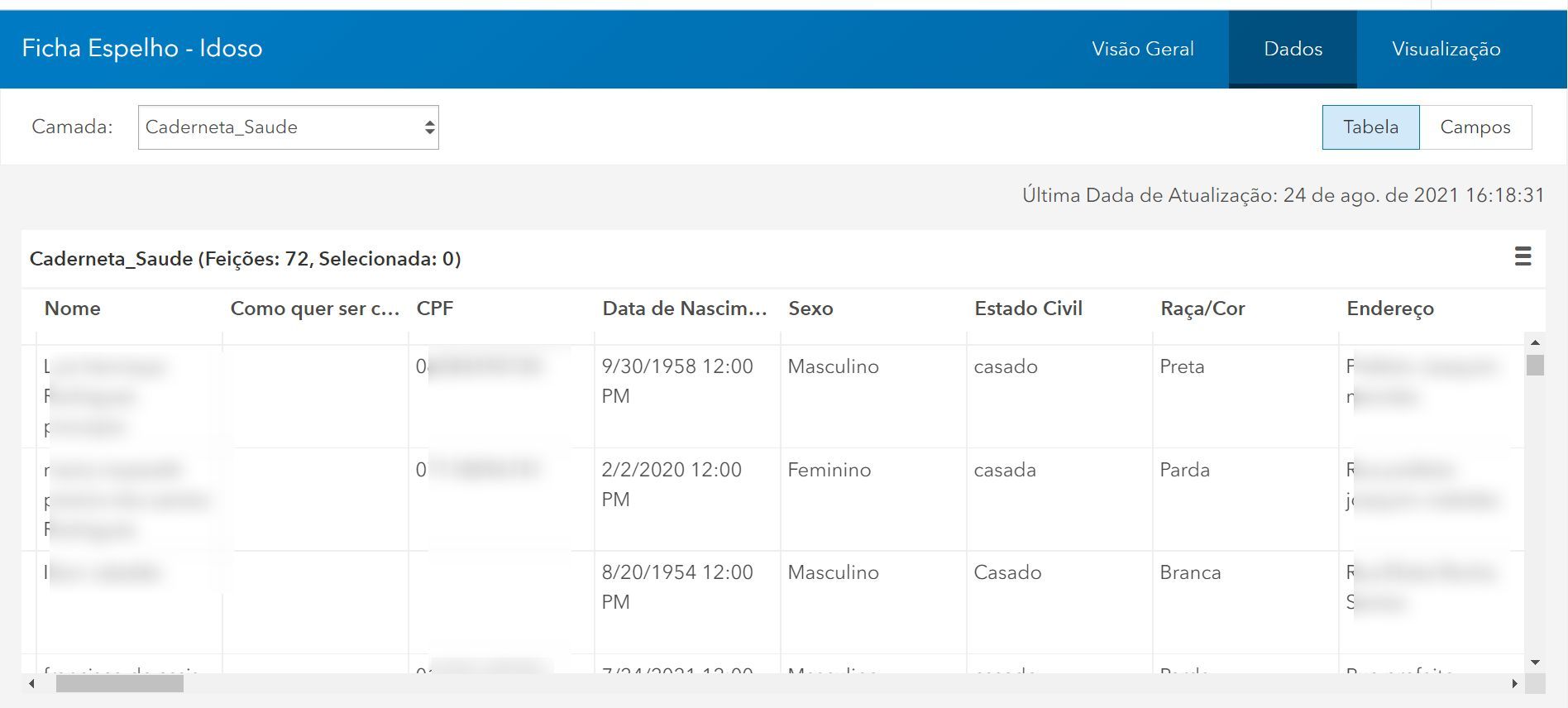

Com a ajuda de Barone, encontramos uma série de outros clientes do ArcGIS que, por conta de configurações inadequadas em seu ambiente, estavam sofrendo com vazamentos de dados. A Secretaria de Saúde da Prefeitura de Maricá (RJ), por exemplo, possuía uma série de tabelas contendo dados cadastrais de cidadãos — incluindo uma folha espelho com nome, CPF, data de nascimento, estado civil, raça/cor, endereço, histórico de doenças (úlcera, anemia, depressão, incontinência urinária), cirurgias prévias, se é fumante ou alcoólatra, escolaridade e situação de moradia de quase 19 mil idosos do município.

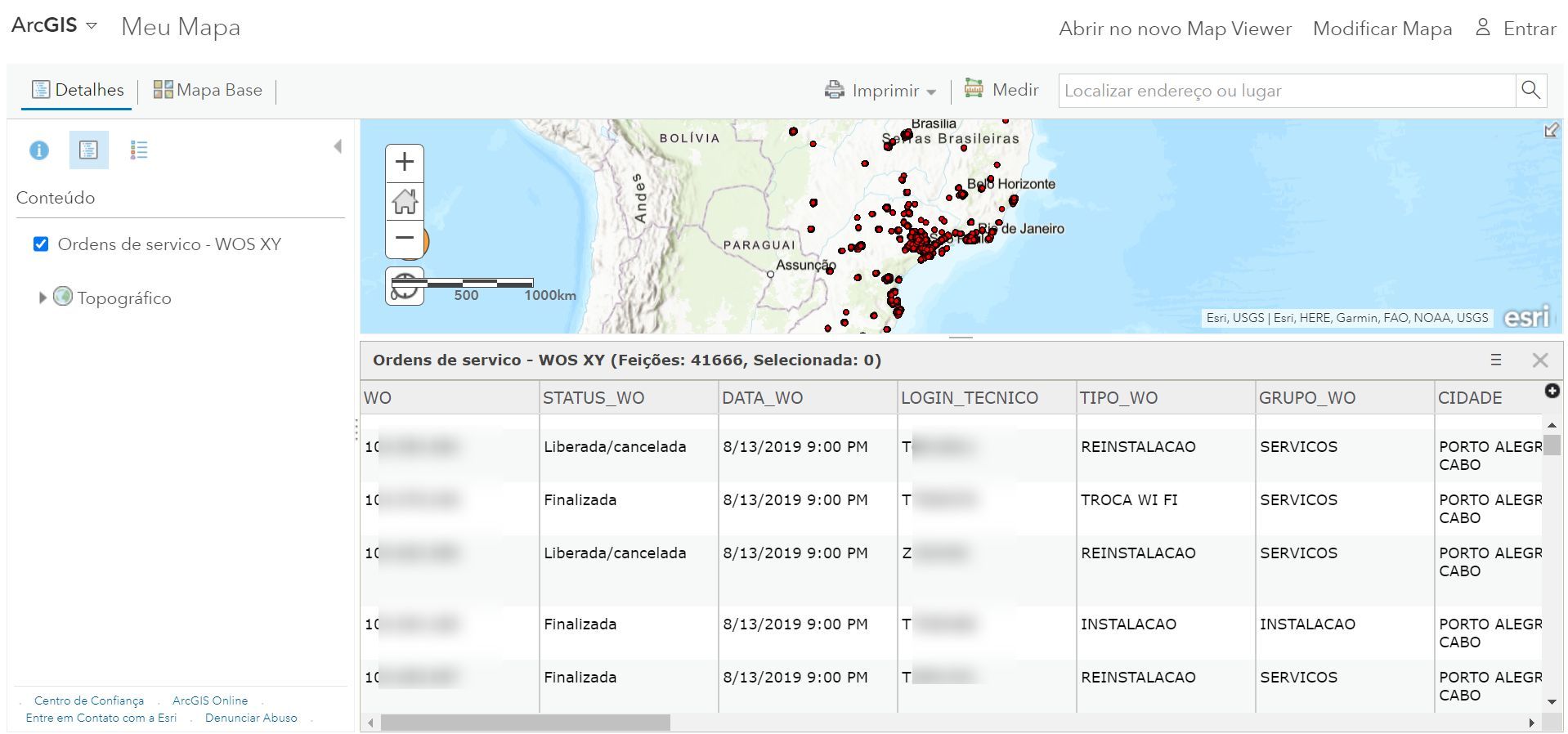

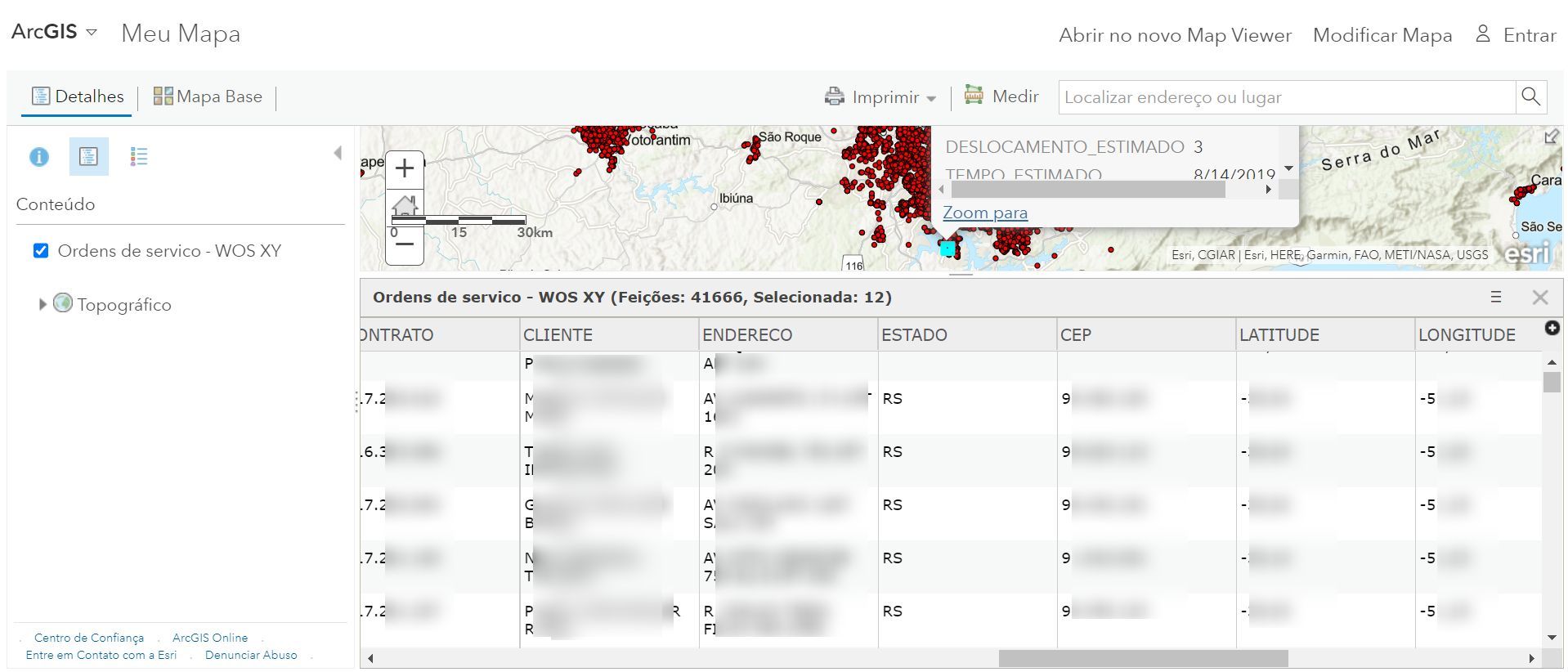

Na esfera privada, dois exemplos notáveis que presenciamos foi o da operadora Claro, que mantinha em um mapa os registros de diversas ordens de serviço de clientes de internet residencial, incluindo o login do técnico, tipo de chamado (instalação, reinstalação, troca de WiFi, manutenção etc.), endereço, tempo de deslocamento estimado e real, tempo de serviço estimado e real, nome completo do consumidor e assim por diante. No total, identificamos 41,6 mil ordens de serviço da companhia.

No caso do Grupo Pão de Açúcar (GPA), o que encontramos foi uma lista com mais de 118 mil registros de entregas de mercadoria a domicílio pela plataforma James Delivery, novamente com nome do cliente, endereço de entrega, valor da compra, valor do frete e horário do delivery. Outros ambientes ArcGIS desprotegidos encontrados incluem os do Programa de Monitoramento Quali-Quantitativo Sistemático (PMQQS) da Fundação Renova, da Vale, da Petrobras, do Ministério Público do Rio de Janeiro (MPRJ) e do Departamento de Geotecnologias da Prefeitura de São Lucas do Rio Verde (MT).

RG e dados de traficantes

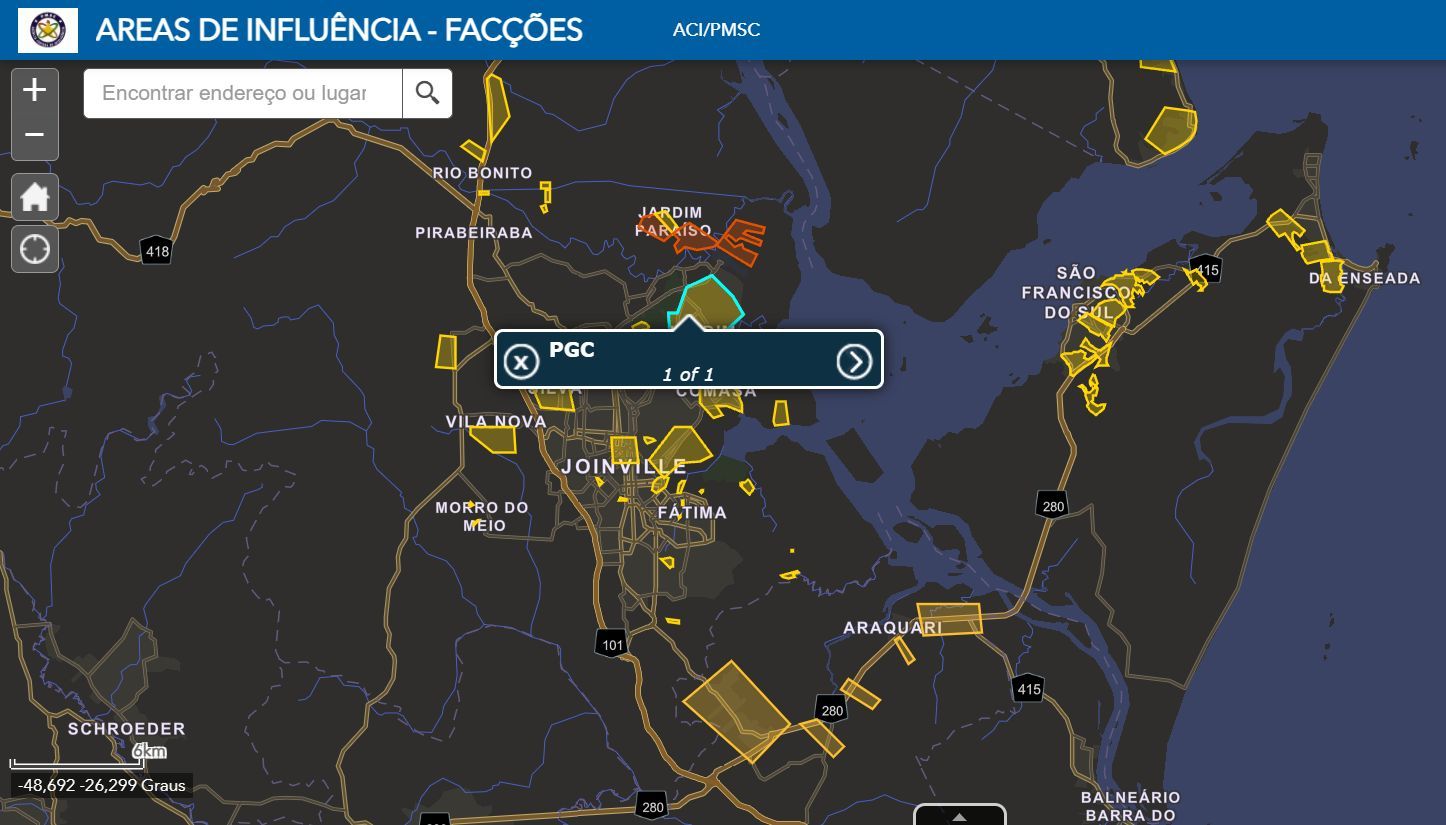

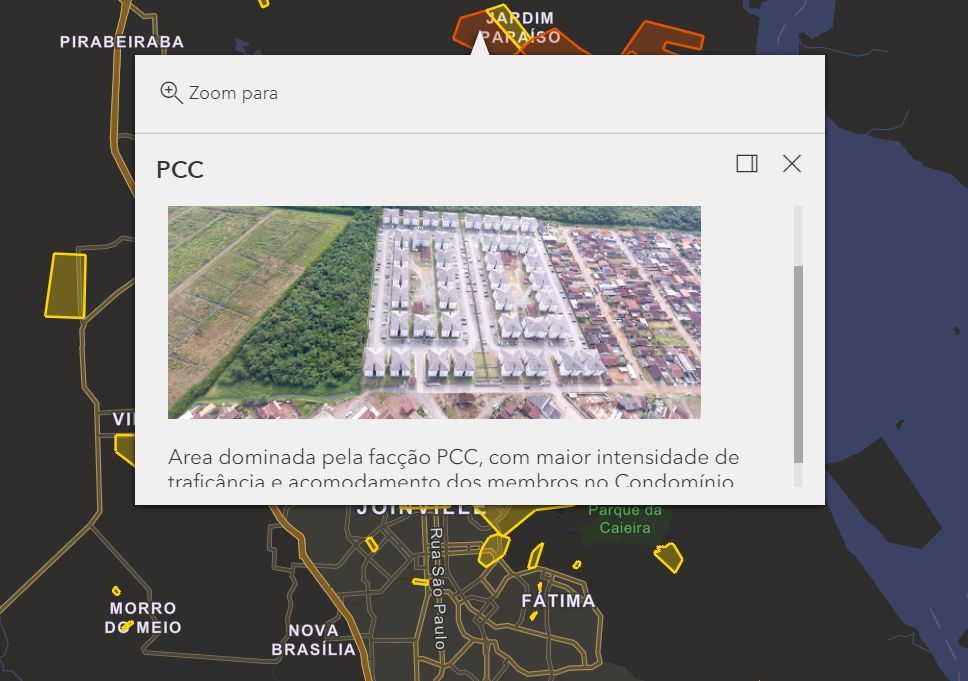

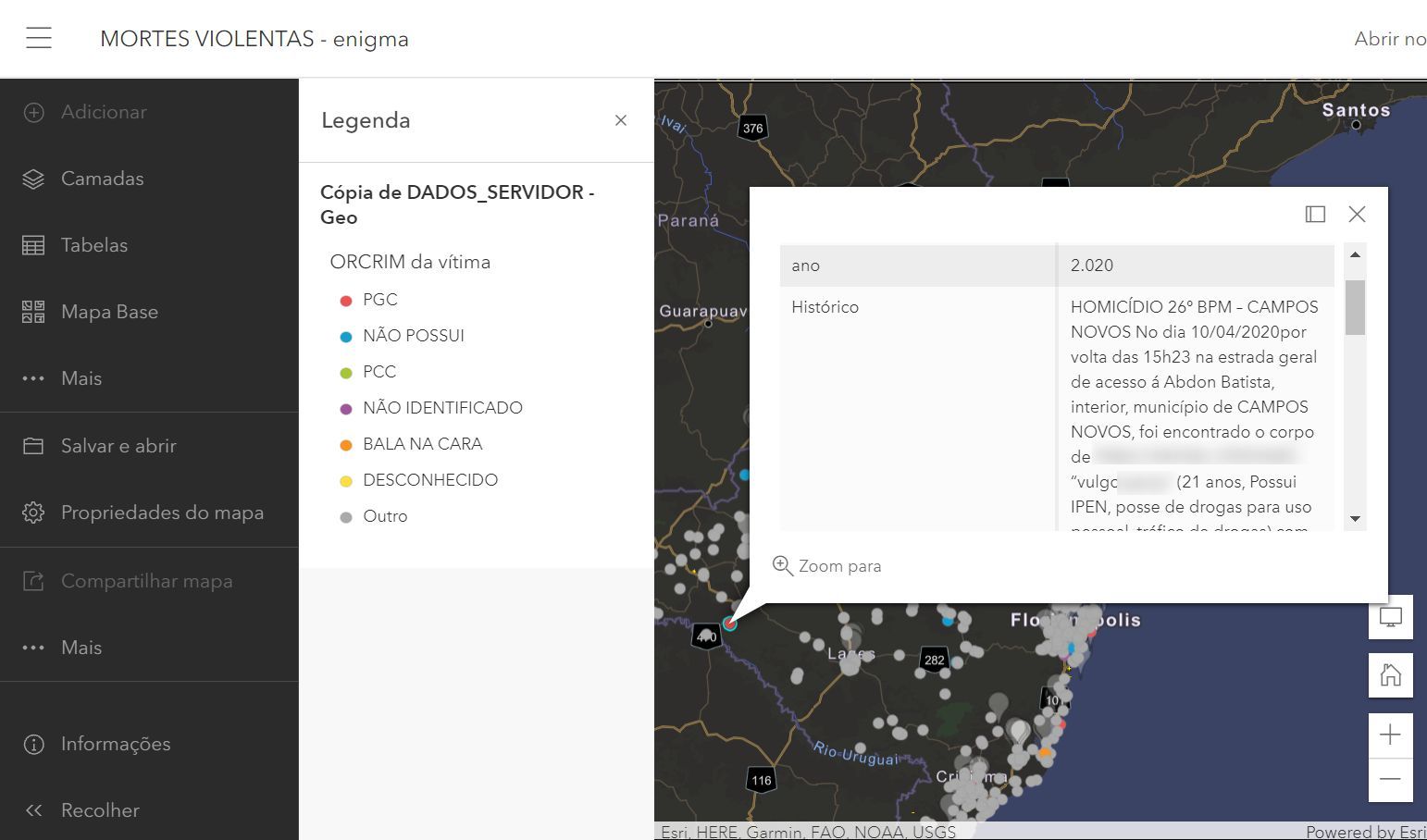

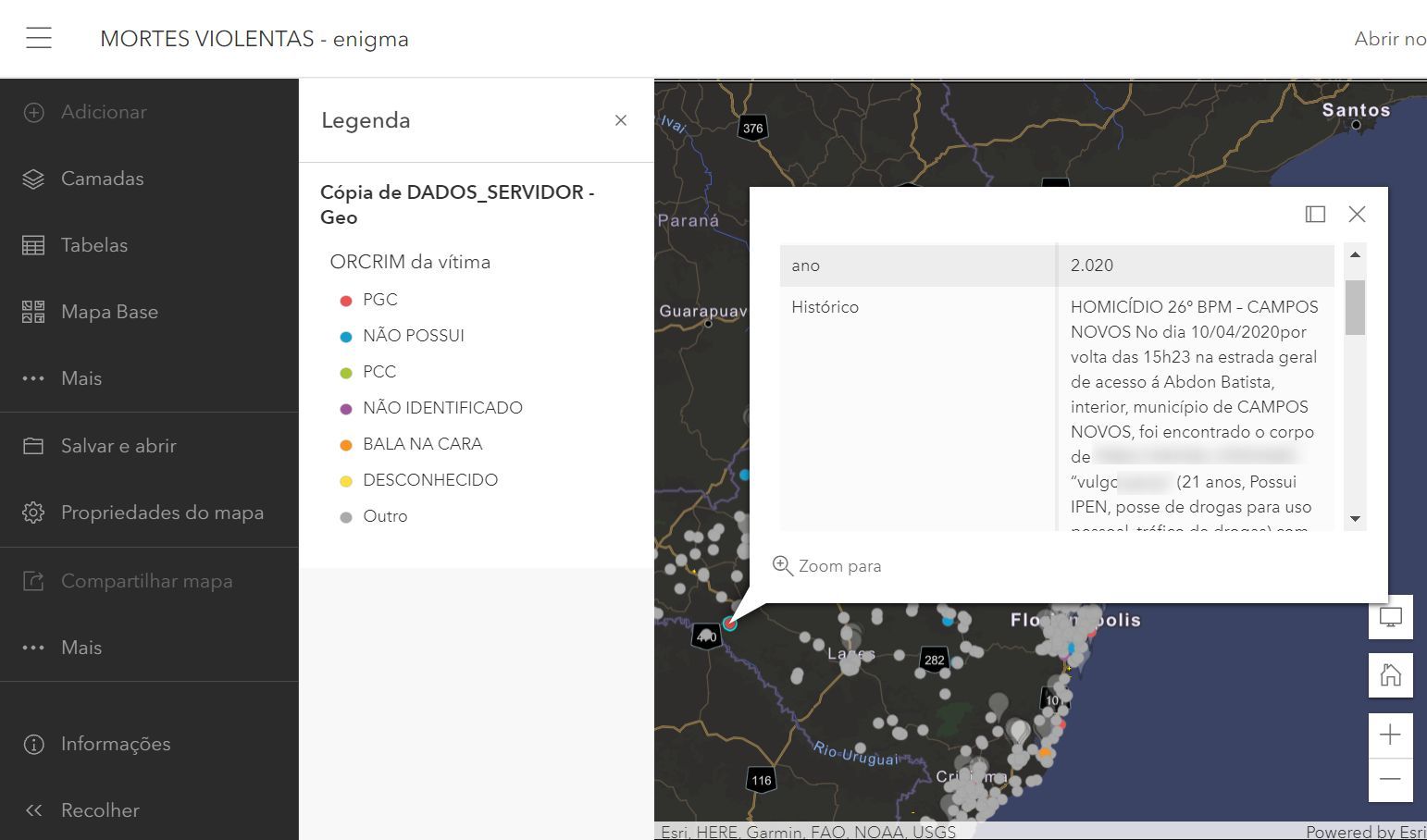

Porém, o caso mais perturbador que a The Hack presenciou durante a investigação foi o Agência Central de Inteligência (ACI) da Polícia Militar de Santa Catarina (PMSC), que manteve uma série de mapas públicos contendo dados sigilosos do crime organizado no estado — alguns deles, inclusive, feitos em parceria com a Agência Brasileira de Inteligência (Abin) e que deveriam ser acessíveis apenas agentes de lei envolvidos em alguma dessas duas instituições.

Um dos mapas, o “Áreas de Influência”, revela quais regiões de Santa Catarina são dominadas por cada facção criminosa: Primeiro Comando da Capital (PCC) ou Primeiro Grupo Catarinense, com direito aos tipos de atividades mais comuns em cada local. Outro mapa listava as mortes violentas de traficantes, com detalhes como afiliação criminosa da vítima, nome, vulgo (apelido usado no mundo do crime), idade, RG, causa da morte e dia e horário no qual o corpo foi encontrado.

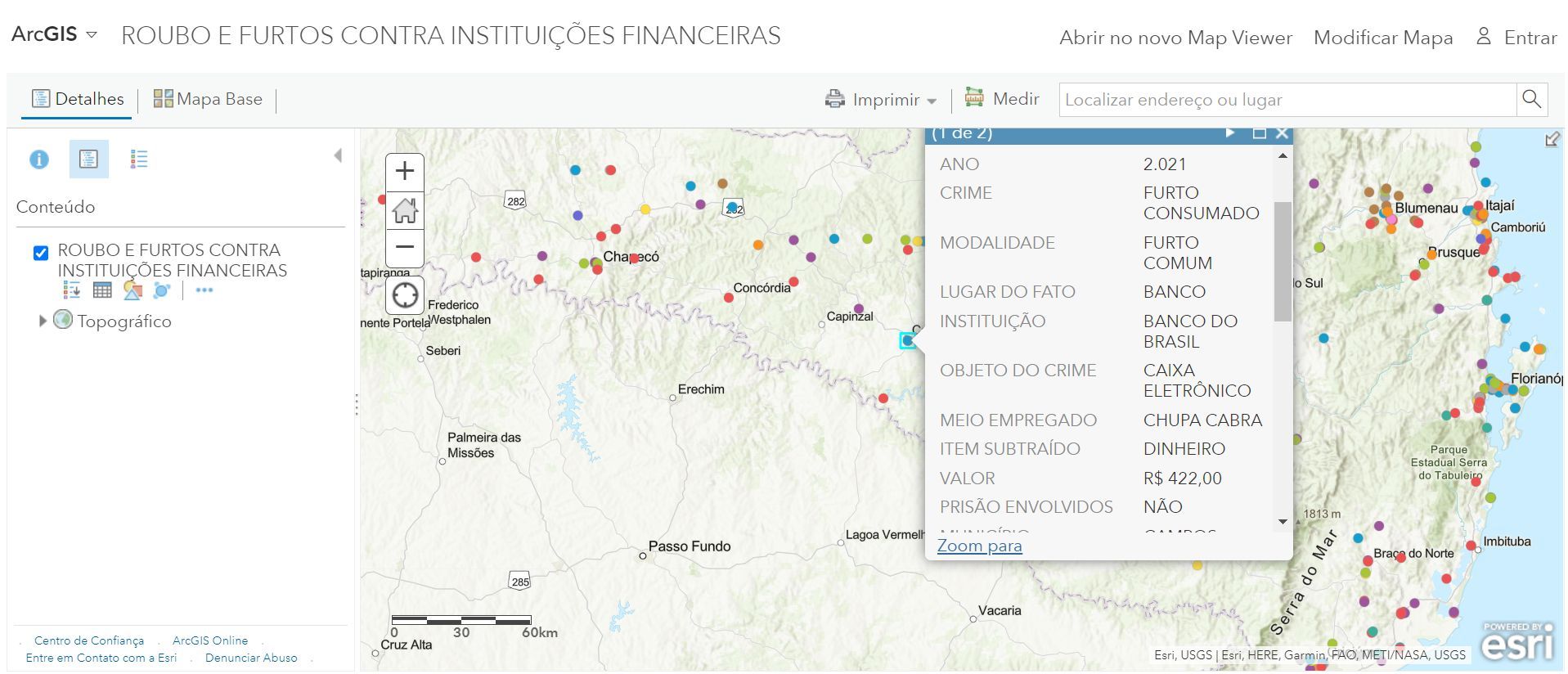

Não para por aí: o mapa “Roubo e Furtos Contra Instituições Financeiras” lista crimes identificados em bancos do estado, com direito ao valor arrecadado pelos meliantes. A The Hack recebeu até mesmo imagens de um mapa adicional com informações detalhadas de vários criminosos detidos, com direito a fotografia, nome completo, vulgo, CPF e local no qual ele está detido.

O que a ESRI tem a dizer?

A The Hack entrou em contato com a ESRI para alertar a respeito de tais falhas estruturais e entender exatamente como a companhia e seus eventuais revendedores treinam seus clientes a respeito de questões técnicas sobre segurança da informação. De acordo com a assessoria de imprensa global da marca, privacidade de dados é uma de suas principais preocupações e garantiu que as questões levantadas por Barone, Felipe e Rodrigo serão levadas em conta no desenvolvimento do produto.

“O Survey123 usa um modelo em que as pesquisas são privadas por padrão e, portanto, seguras por padrão; no entanto, os usuários de privilégios elevados podem optar por substituir os padrões para abrir as coisas ainda mais para o público em geral. O Survey123 tem mensagens de aviso, uma documentação rigorosa para compartilhamento apropriado, tal como uma ferramenta gerenciada pelo usuário para sinalizar configurações fora de alinhamento com as recomendações de melhores práticas”, afirmou a ESRI.

“Também revisamos e adicionamos continuamente recursos para melhorar o controle do usuário. Portanto, obrigado por chamar nossa atenção para que possamos incorporar esses casos de uso como parte de nosso roteiro para salvaguardas, guias, treinamento e comunicações com o cliente mais fortes”, conclui a assessoria.

Revenda no Brasil garante suporte

Focando em nosso país, também entramos em contato com a presidência da Imagem, única revendedora do ArcGIS no Brasil e responsável por todos os contratos citados anteriormente. “A questão da segurança da informação é muito importante para nós, e é um prazer ter a oportunidade de dar visibilidade ao nosso trabalho para apoiar nossos clientes a terem sucesso em seus negócios e a atuarem em um mundo mais sustentável”, explica Ana Claudia Fagundes Brum, diretora executiva da distribuidora. Confira o posicionamento:

“Temos uma equipe de sucesso do cliente que orienta proativamente nossos clientes no uso das soluções para atender às suas metas de negócios. Temos investido num suporte robusto com uma equipa de suporte especializada na plataforma ESRI, que está à disposição de todos os nossos clientes. Adicionalmente, todos os nossos clientes têm acesso a um vasto volume de formação online para os orientar nas melhores práticas de utilização das ferramentas adquiridas, bem como acesso a vários blogs e informações técnicas.

Com o advento da Lei Geral de Proteção de Dados (LGPD), implementamos um plano abrangente que incluiu o treinamento de todos os nossos funcionários sobre o impacto da lei na forma como gerenciamos dados, bem como a revisão de todos os nossos processos e a garantia de que somos 100% aderentes a LGPD. Incorporamos o tema em nosso onboarding para que todos os novos colaboradores também sejam treinados. Também estamos nos preparando para as certificações de segurança ISO 27001:2013.

Sempre que somos informados de que nossos clientes expuseram informações sigilosas na internet, nossa equipe os contata para validar se isso ocorreu de forma intencional ou acidental, e colocamos nossos profissionais à disposição para dar suporte a esta situação.”

A resposta dos órgãos públicos

Apesar da reação positiva da ESRI e da Imagem em relação às denúncias e das garantias que ambas deram a respeito da segurança do ecossistema ArcGIS, parece que, aos clientes da solução, a correta forma de configurar ambientes instalados não é repassada de maneira tão simples assim. A The Hack conversou com diversos clientes afetados pelo problema. No caso da Prefeitura de Lucas do Rio Verde, a aquisição da licença se deu em 2017, quando haviam profissionais capacitados para operar a plataforma; posteriormente, em 2020, um novo contrato foi firmado para ampliar as ferramentas usadas.

“Sobre as questões que envolvem a segurança da informação, na demonstração foi indicado que todos os serviços online estariam bem protegidos em servidores em nuvem, seguindo todos os padrões e boas práticas de segurança da informação. Sobre treinamentos, sim, foram ofertados treinamentos online e vídeos tutoriais sobre as melhores práticas no uso das ferramentas contratadas”, explica um representante do município, em entrevista via email. Ao ser notificada por Barone, a prefeitura percebeu que haviam dados sensíveis — como certidões de óbito — junto com dados públicos.

“Nossa reação imediata foi a de retirar todos os projetos momentaneamente do ar para revisão. Depois, os colocamos novamente no ar com dados compartilhados todos revisados e em conformidade. Não sei responder se foi entrado em contato com a empresa contratada Imagem Geosistemas, pois o Departamento de Geotecnologias não faz mais parte do Departamento de Tecnologia da Informação desde o ano de 2019”, explica o executivo, antes de avaliar o processo de vendas da Imagem.

“Como profissional de TI, acredito que deveria estar incluso no pós-venda de produtos como os da referida empresa uma verificação automatizada de dados sensíveis e de boas práticas de tecnologia, bem como em relação a segurança da informação hospedada em seus servidores, e como os seus clientes as utilizam. Dessa forma, seriam mitigados possíveis problemas como os ocorridos”, finaliza.

Trata-se de uma opinião similar à de Felipe Gomes Vieira Ferreira, da Diretoria de Gestão do Conhecimento (DGC) do MPRJ. Em entrevista concedida à The Hack, ele explicou que o ArcGIS foi adquirido para uso sobretudo de dados georreferenciados de natureza pública, mas que as denúncias de Barone levou o órgão a identificar um problema em um formulário voltado aos populares que desejam denunciar incidentes de falta de água. Nesse questionário, o cidadão poderia anexar sua conta de consumo contendo dados pessoais.

“O dano foi leviano, pois não existiam outros dados sensíveis na plataforma. Nós imediatamente acionamos a Imagem e eles prestaram um suporte adequado para que pudéssemos fechar essas APIs”, diz, contradizendo a revendedora e garantindo que os ambientes criados são públicos por padrão. “Eu considero isso uma falha de implementação da própria plataforma. Se fosse eu [no lugar da ESRI], escolheria o privacy by design e daria ao usuário a possibilidade de publicar os dados. Isso ficou pouco claro para os nossos técnicos que estavam trabalhando na implementação”.

Felipe confirma que, de fato, há uma grande literatura e recursos educacionais disponíveis para os usuários do ArcGIS que englobam a segurança da informação. “Sim, os materiais são abundantes. Mas, dessa maneira, eu precisaria esperar que todo o meu corpo de técnicos estivessem bem treinados com as particularidades da plataforma para evitar esse tipo de problema. A questão aqui é que, por desenho, as informações não estarem sob controle e cerceadas antes de serem publicadas”, finaliza.

Os ambientes da Prefeitura de Lucas do Rio Verde e do MPRJ já estavam devidamente protegidos no momento em que esta reportagem foi escrita.

E as empresas privadas?

A The Hack também procurou a Claro e o Grupo Pão de Açúcar a respeito do tema, mas ambas as empresas se recusaram a avaliar as peculiaridades do ArcGIS e a qualidade do processo de venda para impedir vazamentos. Confira o posicionamento da Claro:

"A Claro informa que o endereço em questão já está desabilitado e estão sendo tomadas providências para a apuração do caso. Destacamos que é política da Claro a proteção da sua infraestrutura, de acordo com as boas práticas, de modo a evitar acessos indevidos".

Confira o posicionamento do Grupo Pão de Açúcar:

“Com relação ao fato relatado, o GPA informa que detectou que uma parte reduzida de informações relacionadas a pedidos do e-commerce (como número e valor de pedido, nome e logradouro de alguns clientes) ficaram expostas em acessos não logados em uma solução web utilizada pela Companhia para estudos de geolocalização, devido a problemas de configuração destes dados. Dados bancários ou documentos de clientes não foram expostos.

Como ação imediata, assim que detectada a falha, o sistema foi desabilitado, a fim de bloquear o acesso e evitar consultas indevidas a informações internas. Tal exposição de dados não leva a risco significativo aos clientes, já que as informações eram de baixa criticidade.

De toda forma, foi realizada uma minuciosa apuração interna e tomadas providências como melhoria de rotinas de prevenção e controles já existentes. Vale salientar que a operação não foi de nenhuma forma impactada e esse episódio não foi resultado de invasão ao ambiente sistêmico da empresa.”

Ambos os ambientes também foram protegidos antes da publicação desta reportagem.

Um problema global

Embora tanto a ESRI quanto a Imagem tenham ficado a par dos problemas relatados após a denúncia da The Hack, é importante ressaltar que diversos outros clientes do ArcGIS podem estar sofrendo do mesmo problema de exposição de dados neste exato momento; trata-se de uma questão a nível de, por exemplo, um ambiente Microsoft SharePoint mal configurado.

Dentre outros clientes potencialmente afetados, podemos citar a Prefeitura de Maricá (RJ, que ignorou os avisos de Barone), a Prefeitura de Barra Mansa (RJ), a Prefeitura de Contagem (MG), a Universidade Johns Hopkins e o Homeland Infrastructure Foundation-Level Data (HIFLD), órgão estadunidense que reúne informações de agências do governo dos EUA, empresas nacionais e da União Europeia.

Em suma, isso significa que estamos falando de um problema que afeta não apenas o Brasil, mas o mundo inteiro. Por aqui, as companhias afetadas podem ser penalizadas pela LGPD; no resto do mundo, temos legislações específicas para cada país ou agrupamento geográfico, como a europeia General Data Protection Regulation (GDPR) e a californiana California Consumer Privacy Act (CCPA). A The Hack ainda está, em parceria com Barone, apurando a real extensão do problema e entendendo a questão da segurança da informação de dados geográficos; continuaremos acompanhando e publicando conteúdos sobre o tema nas próximas semanas.