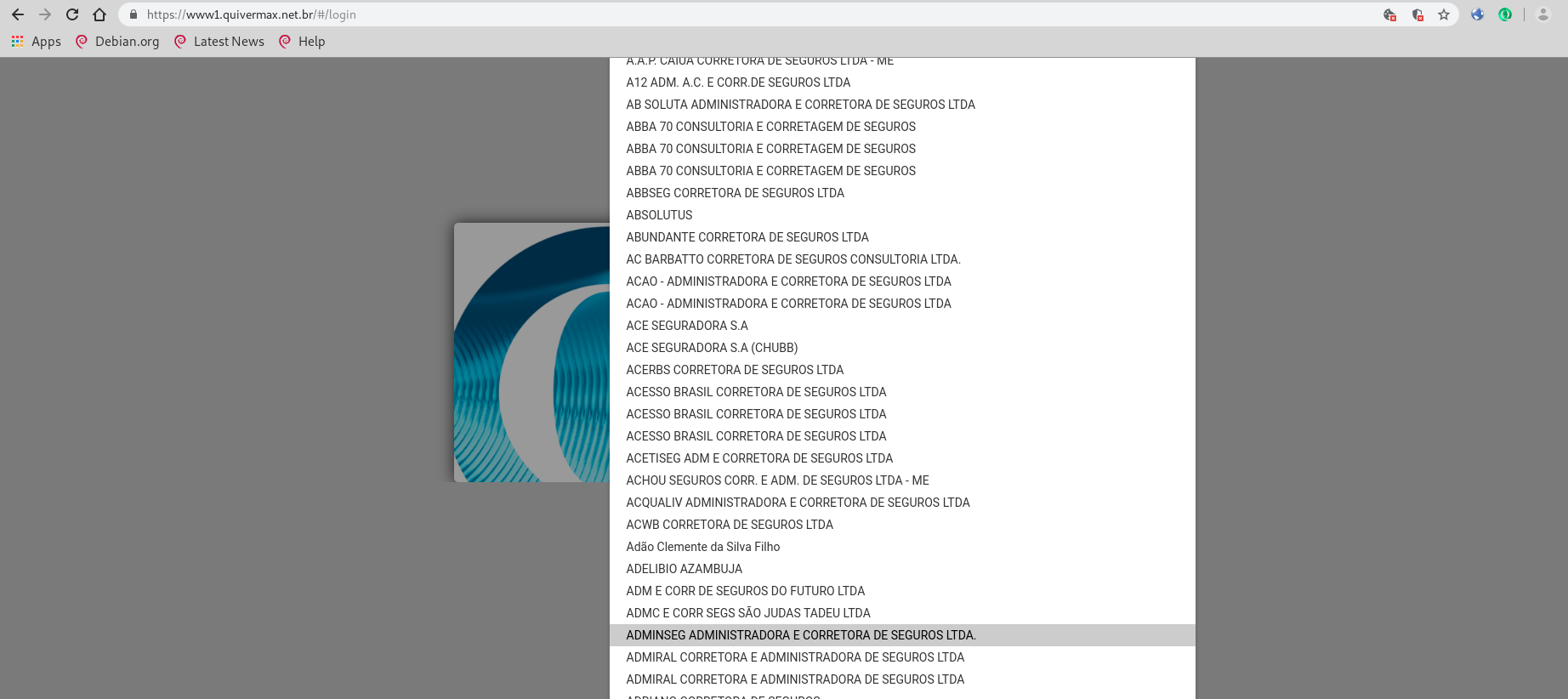

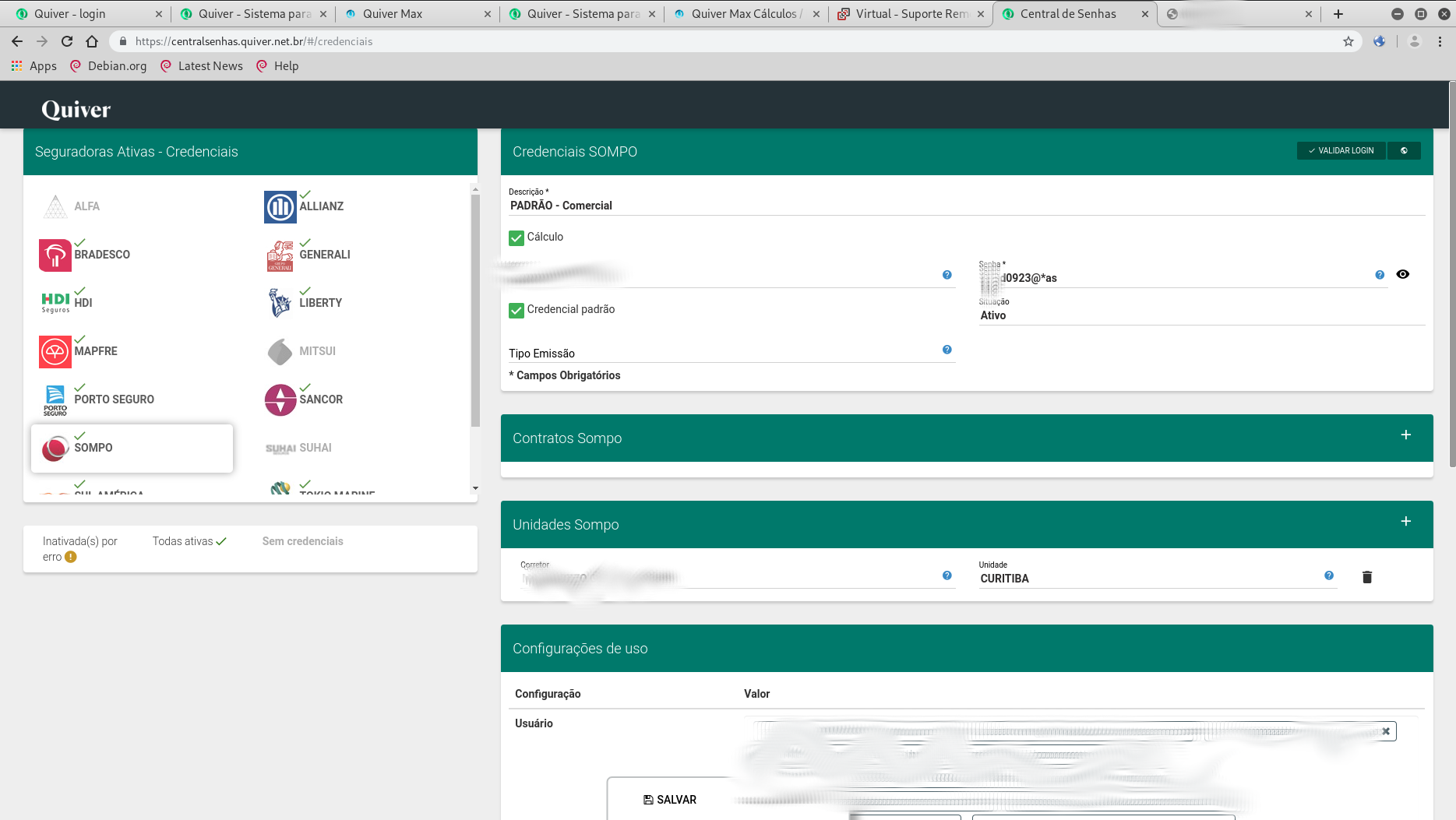

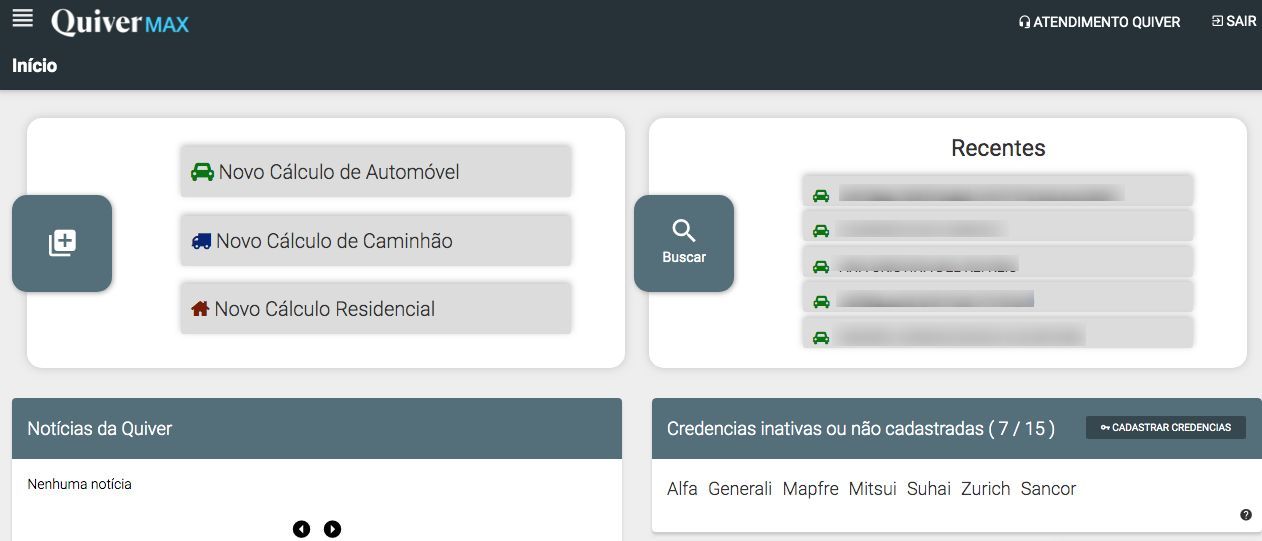

Um famoso software-as-a-service (SaaS) de corretagem, utilizado por diversas corretoras brasileiras e com integração direta com as maiores seguradoras do país, deixou expostas as credenciais de seus utilizadores, apurou a The Hack com exclusividade.

Estamos falando do Quiver MAX, solução multicálculo da Quiver, empresa que nasceu em 2018 depois da fusão entre as bem-sucedidas Sistemas Seguros e a Virtual Softwares para Seguros. A denúncia partiu de um pesquisador de segurança identificado simplesmente como Renato "hex0x42424242".

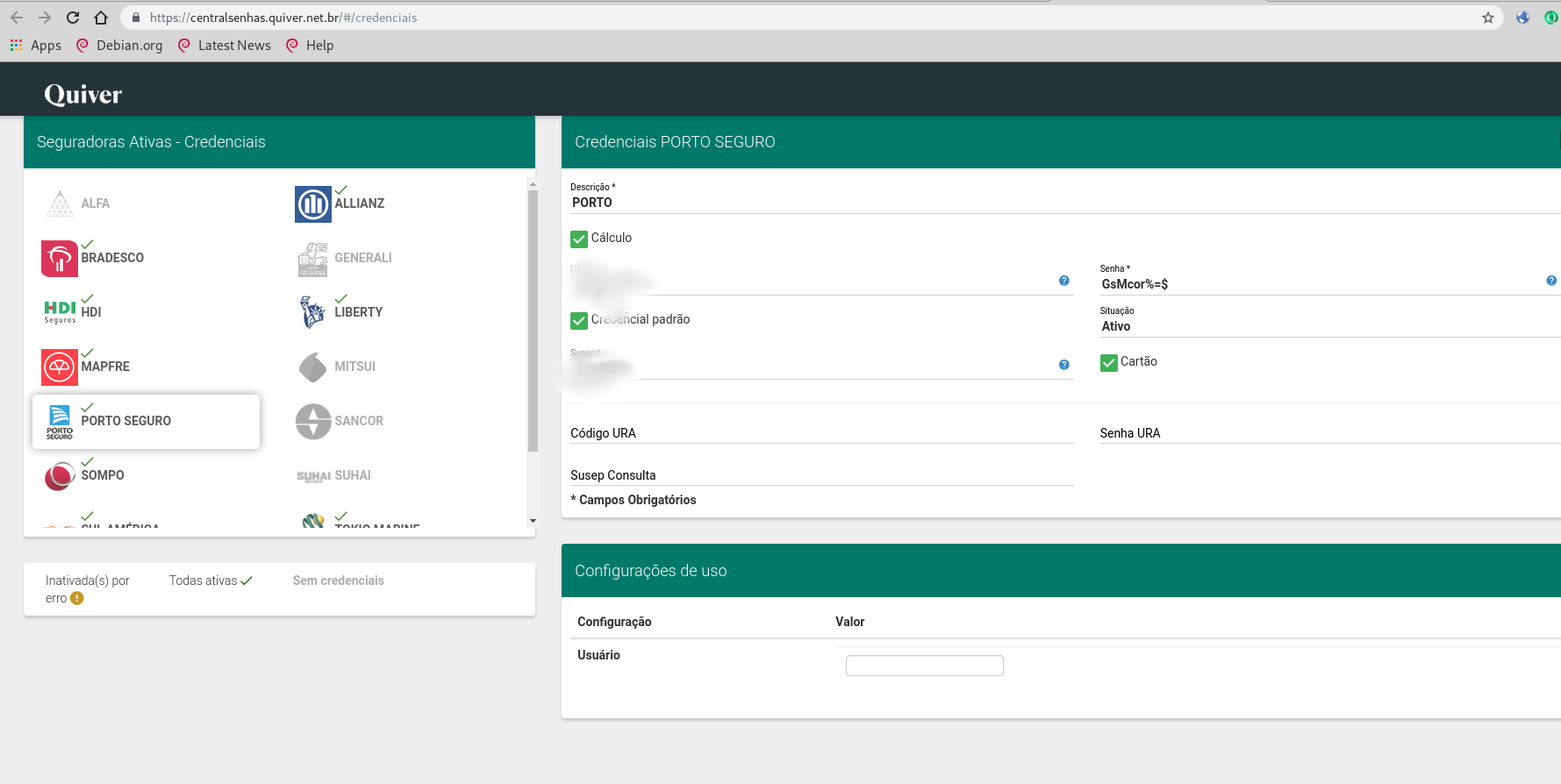

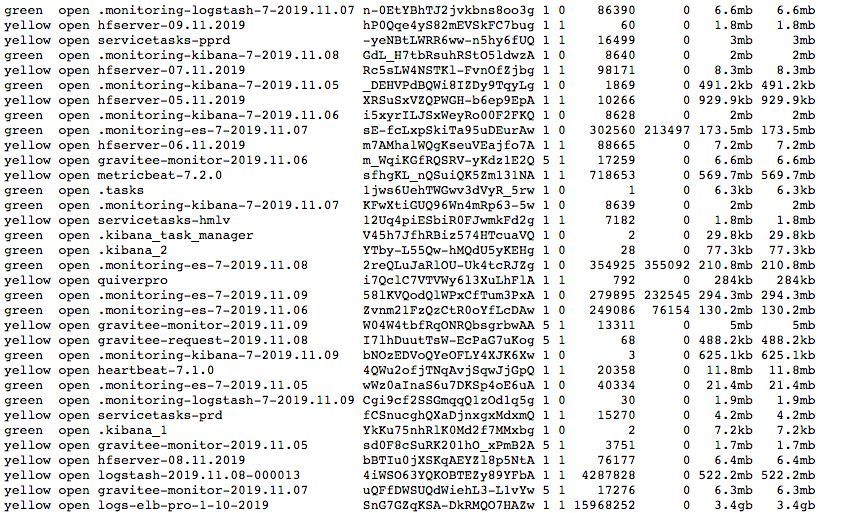

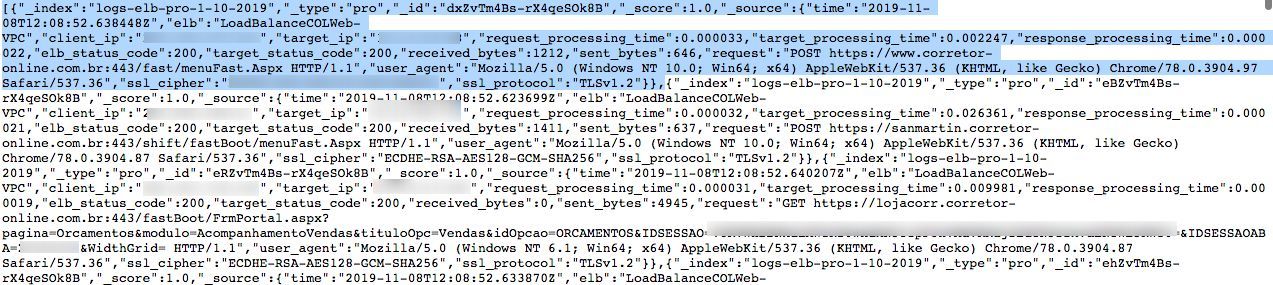

Um dos problemas estava na má-configuração de um ambiente Elastic integrado ao SaaS: o cluster, cuja função era registrar logs de acesso ao sistema (através da ferramenta Logstash), estava público, permitindo o livre acesso por qualquer internauta que soubesse a sua URL. Lá, era possível navegar por um total de aproximadamente 60 GB de logs sensíveis, incluindo as senhas dos corretores em hash.

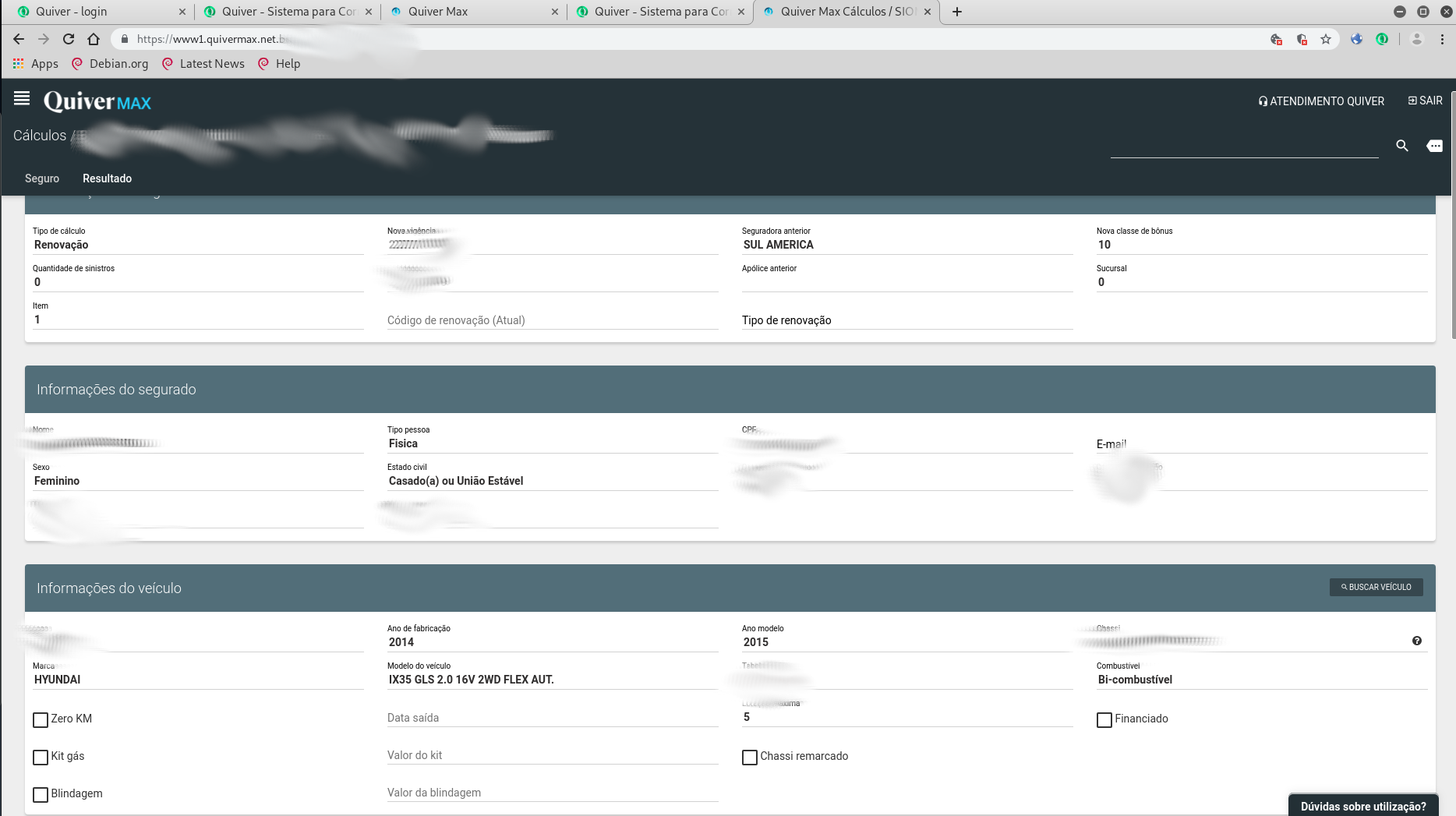

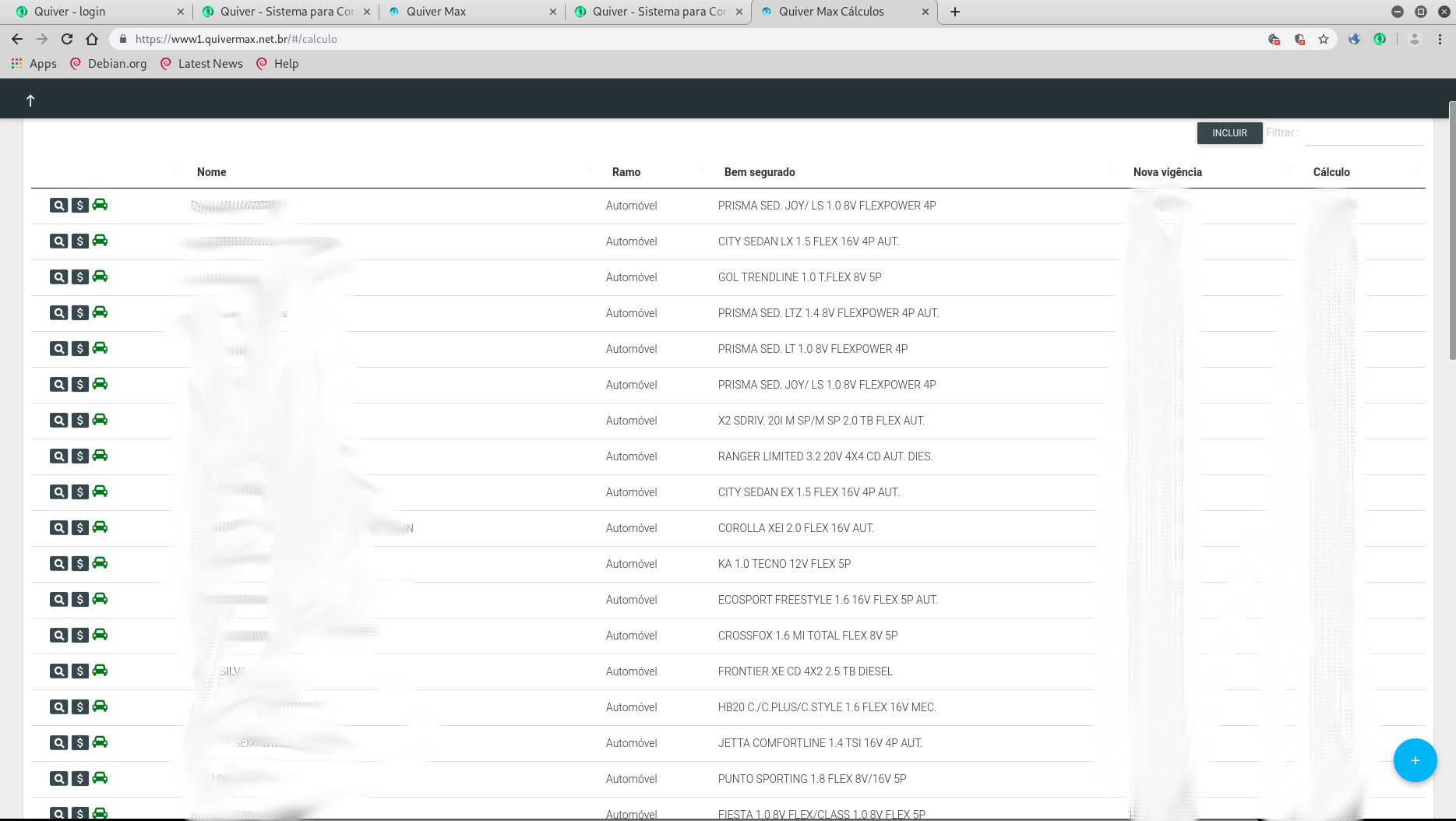

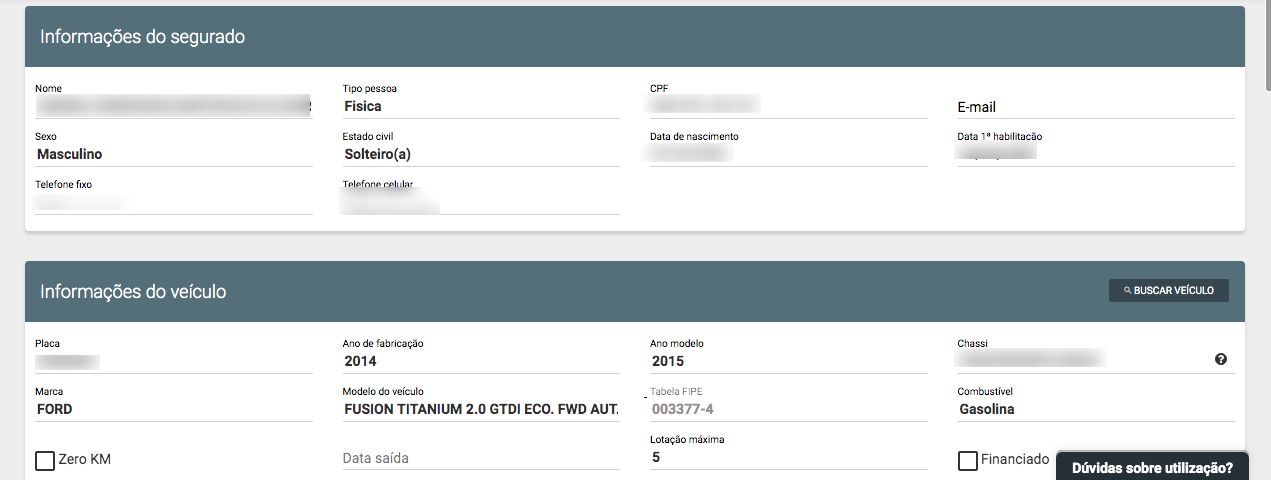

A partir daí, temos um segundo problema: Renato descobriu que, analisando a página de login do sistema, era possível descobrir o método de criptografia utilizado e fazer o reverso das hashes, obtendo então as senhas registradas para acessar o sistema de corretagem. Uma vez dentro do SaaS, bastava navegar pela carteira de clientes do corretor e obter uma série de informações pessoais, incluindo nome completo, CPF, email, data de nascimento, telefones (fixo e celular), endereço, profissão e detalhes do veículo (placa e chassi).

Grande impacto

É difícil estimar a total dimensão do vazamento — Renato afirma ter encontrado aproximadamente 21,8 mil credenciais (ou seja, 21,8 mil corretores) registradas em log. Isto posto, se cada corretor tiver uma cartela de 100 clientes — por exemplo —, estamos falando da possibilidade de acessar informações pessoais de 2,1 milhões de cidadãos que possuem um carro, um caminhão ou um imóvel segurado. Contudo, é importante lembrar que esse número não é absoluto, pois o Logstash também registra repetições.

Para fins de teste, a The Hack utilizou três credenciais para explorar o painel de corretagem de três corretores diferentes, e conseguiu acessar dados sensíveis com extrema facilidade. Em um dos casos, foi possível visualizar informações pessoais de um policial aposentado, descobrindo detalhes de seu veículo (um Ford Fusion Titanium ano-modelo 2015) e até detalhes de seus hábitos cotidianos (CEP de pernoite do automóvel, tipo de residência, tipo do portão e CEP de circulação).

Esse tipo de informação pode ser usada para diversas finalidades, incluindo a aplicação de fraudes direcionadas e altamente customizadas (como entrar em contato com a vítima em nome da seguradora e convencê-la a realizar algum pagamento) até crimes contra a integridade física (sabendo a profissão e os CEPs de pernoite e de circulação do carro, fica fácil prever o cotidiano de um alvo e montar um plano para assaltá-lo, por exemplo). Vale lembrar que os corretores também podem ser vítimas de golpes de extorsão e phishing.

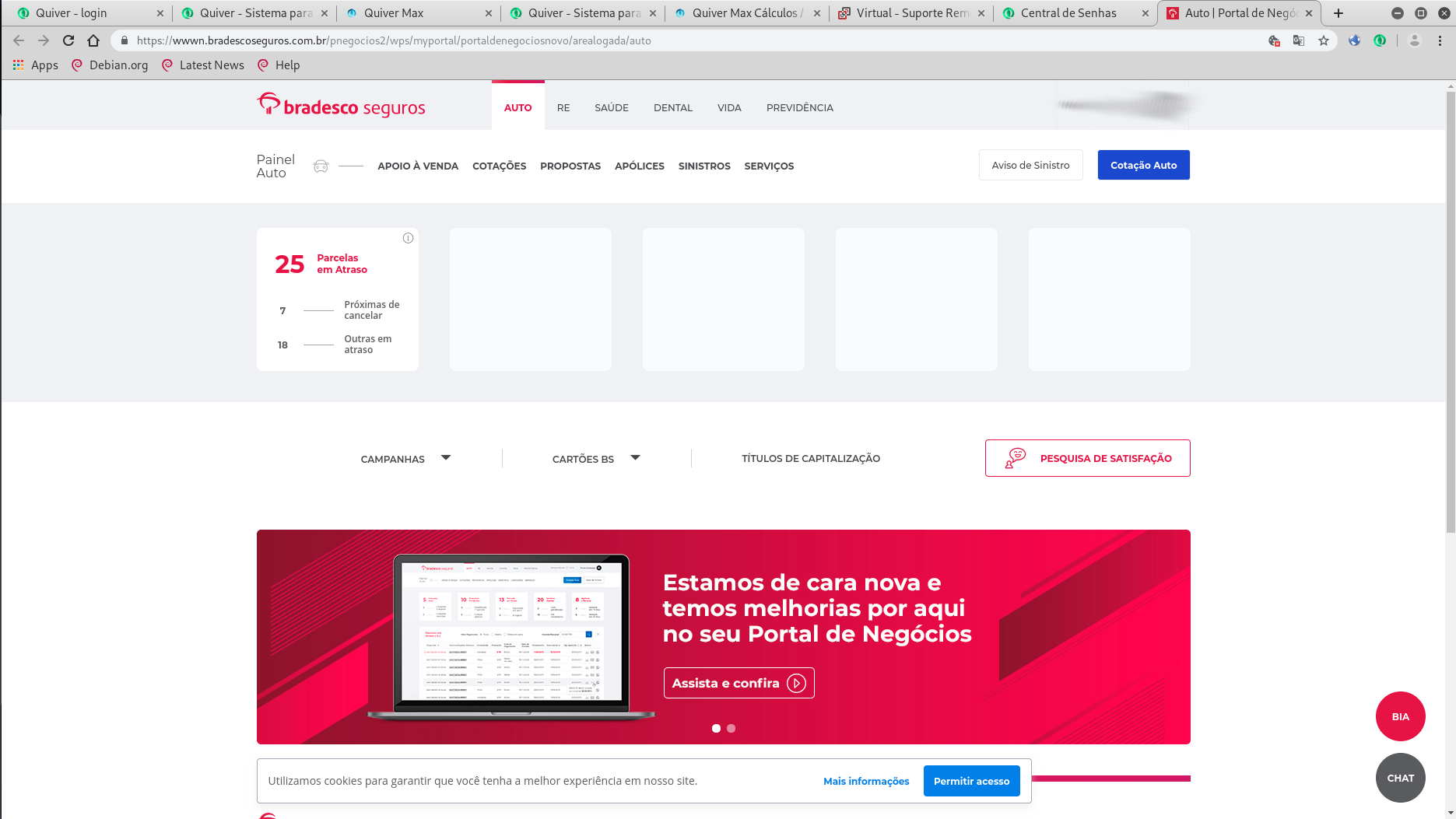

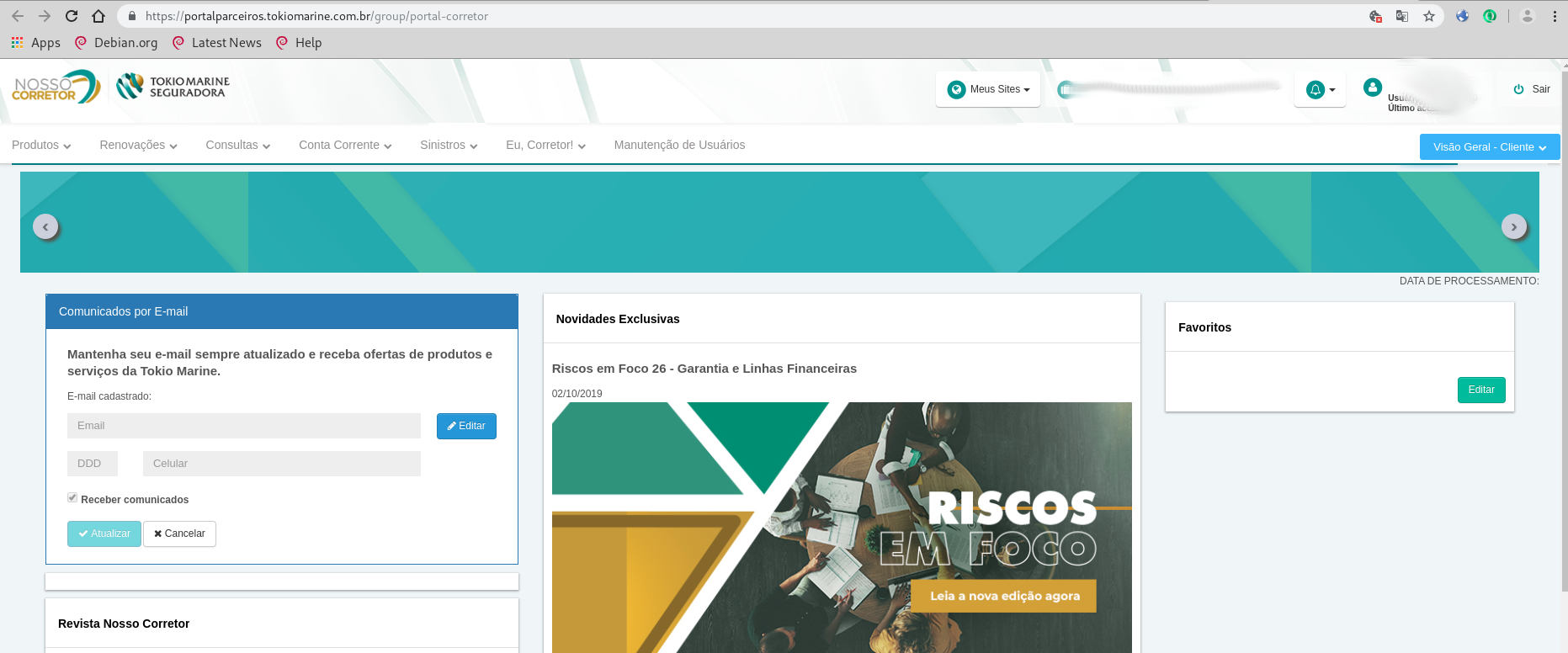

Como bem observado por Renato — em um dos emails trocados com a nossa equipe —, tal vazamento de dados pode ter uma série de consequências à Quiver, incluindo prejuízos financeiros e processos judiciais. A própria empresa, em materiais promocionais, afirma ser líder de mercado no setor de softwares para corretagem e se vangloria de ter uma base de clientes finais estimada em 5,8 milhões de brasileiros. O SaaS é integrado com, por exemplo, Bradesco Seguros, Tokio Marine, Zurich, Allianz, Liberty, Porto e SulAmérica.

O que foi feito?

A má-configuração de servidores e ambientes na nuvem é, como já dissemos várias vezes aqui na The Hack, um dos principais problemas de segurança de 2019. No caso, trata-se de mais um problema em um cluster do Elasticsearch, solução utilizada para facilitar a busca por dados em texto em um servidor com grande volume de informações.

O ambiente da Quiver estava ainda integrado com outras duas ferramentas: o Logstash, usado para registrar logs, e o Kibana, empregado para visualizar esses dados na forma de gráficos.

Além das credenciais, o ambiente Elastic vulnerável também registrava outras informações sensíveis a respeito do SaaS, incluindo data, hora, endereço IP e cliente (tipo de dispositivo, sistema operacional, navegador etc.) das máquinas utilizadas para acessá-lo.

A Quiver foi notificada por Renato no dia 8 de outubro; ao não obter respostas da empresa, o pesquisador nos notificou da brecha. Após apurarmos o problema, tentamos entrar em contato com a empresa por diversas formas a partir do dia 24 de outubro (via telefone, email e até mesmo mensagem particular no LinkedIn para colaboradores da área técnica), mas não obtivemos resposta até o fechamento da reportagem.

No momento em que esta matéria foi escrita, o ambiente Elastic continuava público; porém, as credenciais não estavam mais sendo registradas pelo Logstash e o histórico de logins havia sido deletado, impedindo assim o acesso por pessoas não-autorizadas. É impossível dizer se agentes maliciosos tiveram acesso aos dados antes que o problema fosse corrigido.

Atualização: 11/11/2019, às 13h15

Após a publicação da reportagem, a Quiver nos enviou seu posicionamento oficial por email. Confira na íntegra.

"Nossa empresa pautada pelo seu princípio de respeito aos nossos clientes, pela segurança da informação e a privacidade dos dados, comunica que imediatamente após tomarmos conhecimento desta situação ocorrida na solução MAX, executamos as medidas cabíveis para bloquear a vulnerabilidade apresentada, visto que as aplicações evoluem continuamente e as mesmas requerem monitoramento e ajustes com frequência."

A The Hack confirmou que, neste momento, o ambiente Elastic foi devidamente retirado do ar.

- Leia mais notícias sobre Vulnerabilidades.