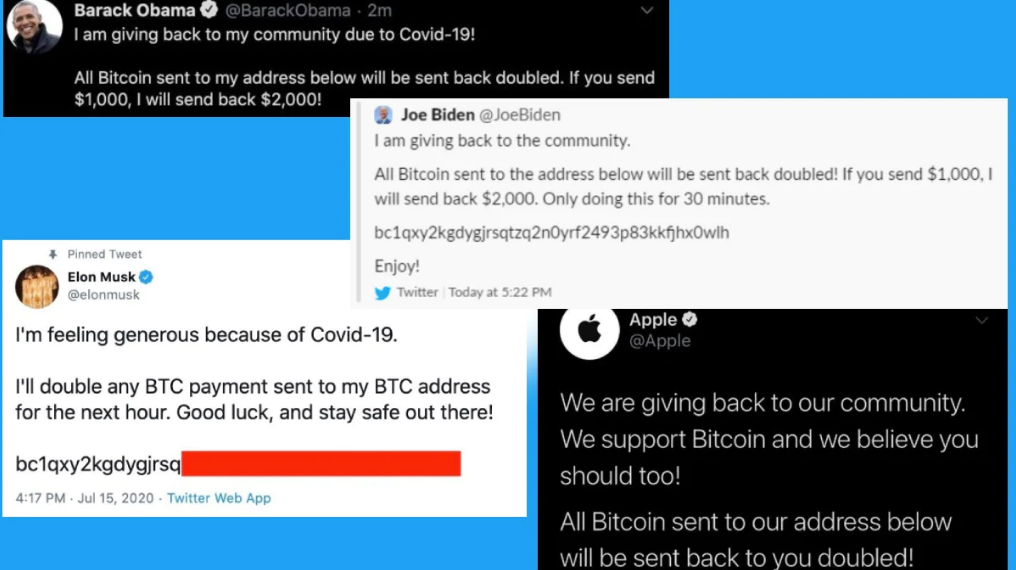

O recente incidente cibernético envolvendo ferramentas administrativas do Twitter chocou a internet e deixou muita gente preocupada. Tal discussão não é à toa — até mesmo quem tinha senhas fortes e autenticação dupla teve sua conta roubada pelos cibercriminosos. Afinal, é tão fácil assim enganar um funcionário da rede social, obtendo acesso imediato à qualquer perfil existente na plataforma? Como posso me proteger?

A The Hack recebeu diversos comentários de especialistas em segurança da informação a respeito do ocorrido — porém, até mesmo analistas experientes estão receosos em dar uma opinião concreta a respeito de como o incidente ocorreu.

“Até que saibamos exatamente como esses tweets hackeados foram enviados, é difícil sugerir quais ações você deve executar, principalmente considerando que o acesso a serviços como alterações de senha (e presumivelmente também alterações de detalhes como números de autenticação de dois fatores) está sendo restrito”, afirma Paul Ducklin, pesquisador principal da Sophos. “No entanto, esses golpistas só serão bem-sucedidos se as pessoas acreditarem em suas mensagens improváveis — o que implica em não confiar mais em determinadas informações, simplesmente porque o tweet vem de uma celebridade ou de alguém em que tendem a confiar” reforça.

“Ao se passar por uma marca ou por uma celebridade que a pessoa já segue nas redes sociais, o cibercriminoso abusa da confiança das vítimas para persuadi-las a agirem de acordo com o que ele deseja, no caso receber o benefício financeiro. Essa tática é chamada de Engenharia Social e é amplamente utilizada em golpes virtuais”, explica Emilio Simoni, diretor do dfndr lab, laboratório de segurança da brasileira PSafe.

Simoni complementa que, apesar de conhecida, a técnica foi utilizada de maneira diferente do que se vê: “Neste caso, ocorreu um ataque de engenharia social coordenado, em que várias contas faziam publicações semelhantes de forma quase que simultânea e com o mesmo objetivo”, finaliza.

Um plano perfeito?

Já a Kaspersky foi além em sua análise do caso e afirma ter encontrado mais de 200 domínios fraudulentos preparados para serem utilizados pelos golpistas, que, no fim das contas, utilizaram um único endereço na campanha maliciosa.

“O ataque ao Twitter que vimos ontem foi algo sem precedentes. Aparentemente, em vez de comprometer as contas pessoais, os controles de algum componente da plataforma foram comprometidos. Isso permitiu que o conteúdo malicioso fosse distribuído simultaneamente, se aproveitando das contas mais importantes da rede social”, comenta Dmitry Bestuzhev, diretor da equipe de pesquisa e análise da Kaspersky na América Latina.

“Durante as primeiras horas de ataques, estima-se que foram obtidos cerca de US$ 120 mil, sendo que os criminosos já conseguiram retirar metade deste montante da carteira usada no ataque. Além desta, a Kaspersky identificou várias outras carteiras sendo usada em ataques. Como medida de proteção, o Twitter implementou uma proibição temporária para que todas as contas verificadas que impedia a publicação de novos tweets e isto impediu a propagação da campanha”, detalha o pesquisador.

Como eu me protejo?

Por enquanto, não há muito o que fazer: o Twitter permanece investigando o incidente e tomou algumas medidas preventivas temporárias para reduzir os danos ao máximo. Porém, os especialistas compartilham algumas orientações para evitar que esse tipo de dor de cabeça se repita em um futuro próximo.

Primeiramente, a Kaspersky ressalta a importância de utilizar senhas fortes, ativar a verificação em duas etapas (dando preferência para apps de autenticação, e não mensagens SMS) e revisar os aplicativos de terceiros que têm acesso à sua conta da rede social. Caso estes sofram com algum incidente cibernético, eles podem ser usados como ponte para atingir seu perfil.

Já Paul, da Sophos, relembra que é preciso ter bom senso ao analisar mensagens que sejam boas demais para serem verdade, não acreditando tão facilmente em promessas milagrosas de duplicar quantias de dinheiro ou afins. O executivo também alerta que transações de criptomoedas não possuem proteções legais e são extremamente difíceis de rastrear, impedindo que você sequer possa fazer uma investigação para reaver seu dinheiro perdido.

Por fim, os especialistas da PSafe comentam sobre técnicas de segurança para as empresas, como a necessidade de empregar uma solução que automatize a proteção dos colaboradores contra ameaças virtuais (incluindo detecção de phishing e malware em tempo real). Ademais, neste momento em que a maioria dos profissionais estão trabalhando remotamente, é crucial que os funcionários adotem medidas para proteger sua rede WiFi residencial, que costuma ter um nível de segurança menor do que as redes corporativas.