Texto por Marcos Sêmola, EY Partner, professor da FGV, conselheiro (ISACA & CEBDS), VP de Cybersecurity na SmartCity Institute, Founder na Institute e investidor na Anjos do Brasil.

A obsessão e a capacidade de manter segredos tem direcionado o rumo de guerras, monarquias e influenciado a vida em sociedade desde o Antigo Egito. A ciência do sigilo vem transformando a forma com que percebemos e garantimos a privacidade e a proteção dos dados. Como testemunha do progresso tecnológico recente e das práticas de segurança da informação em uma fração da história representada por pouco menos de três décadas, parece evidente a exponencial relação de dependência entre a sociedade e a informação nessa nova Economia Digital.

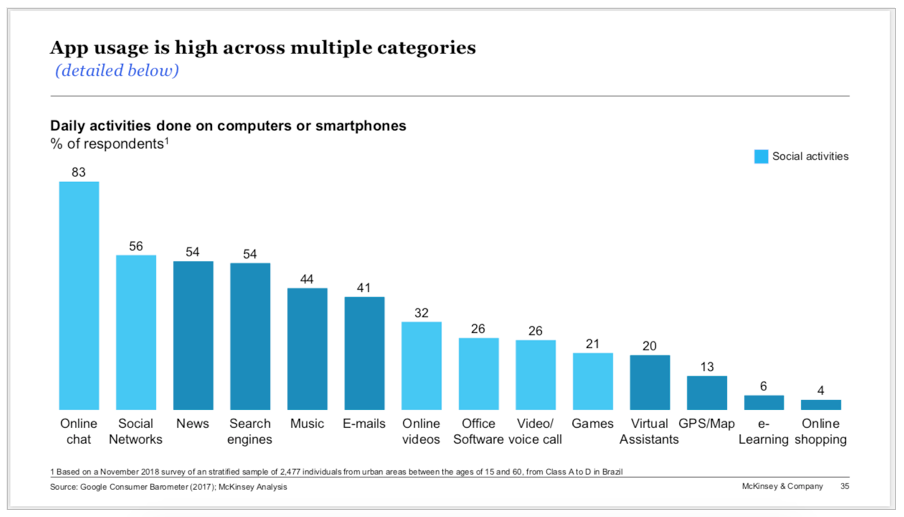

Não é preciso recorrer às estatísticas que mapeiam as pegadas digitais dos cidadãos do mundo para reconhecermos o volume com que estamos produzindo informação digitalizada, e a aceleração do processo de virtualização dos serviços que consumimos.

Uma breve análise sobre nossos próprios comportamentos, produzirá evidências convincentes. Não telefonamos mais para as pessoas; não escrevemos mais cartas; não nos deslocamos tanto mais até uma loja ou a uma repartição pública; não assinamos mais tantos contratos em papel; não entrevistamos mais os candidatos encontrando-os pessoalmente; e quase não pagamos mais as despesas corriqueiras com dinheiro em espécie. Ao invés disso, passamos a redigir emails; a enviar mensagens instantâneas de texto e voz; a comprar tudo no e-commerce; a assinar documentos pela internet; a estabelecer contato humano por videoconferência; e a realizar transações financeiras quase sem atrito através dos dispositivos móveis.

Onde há pouco só se via matéria sob a forma de papel, caneta, aperto de mão e olho no olho, agora se vê máquina, programa de computador, rede e assinatura eletrônica.

As possibilidades proporcionadas pela tecnologia aplicada são ilimitadas. As relações sócio-econômicas nunca mais serão as mesmas, e o pivô de toda essa transformação digital é a informação líquida. Para que a Economia Digital funcione amplamente é necessário permitir que as informações trafeguem em velocidade, em segurança e com alta capacidade de interoperabilidade, o que significa dizer que elas precisam ser capazes de interagir com múltiplos e distintos interlocutores, assumir múltiplas formas, e reagir a múltiplos estímulos heterogêneos para que não sucumbam a potenciais barreiras operacionais.

O conceito de informação líquida está ancorado nos atributos dos meios líquidos em razão da capacidade de alterar sua forma conforme seu recipiente.

Tudo teoricamente evolutivo e funcional, não fossem os efeitos colaterais que tamanha transformação pode gerar. Excluo dessa equação, ao menos neste artigo, os efeitos potencialmente negativos nas relações humanas e na saúde física e mental dos indivíduos, apenas para citar alguns, e concentro-me nos impactos à segurança da informação.

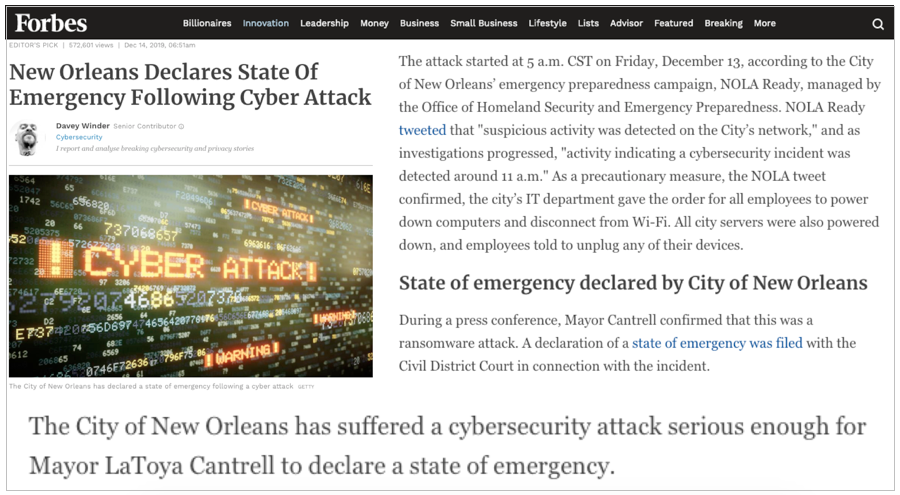

A exponencialidade de relação de dependência entre a sociedade e a informação digital fica evidente diante deste caso real ocorrido em New Orleans em 14 de dezembro de 2019.

Os tempos mudaram

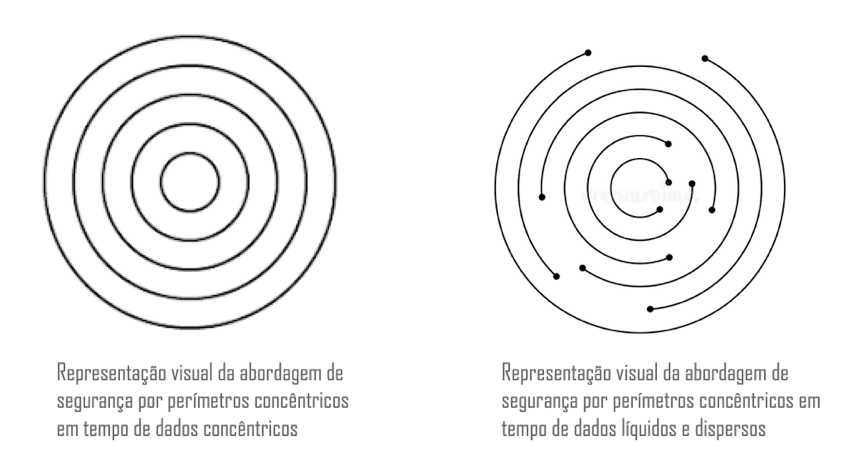

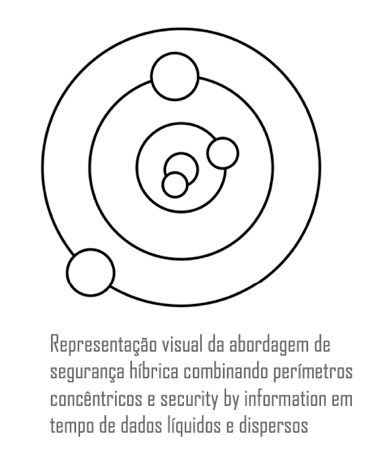

Abordagens tradicionais de segurança baseadas em perímetro, e portanto, na segurança oferecida pelos containers que custodiam os dados, não oferecem mais ampla eficácia. O tempo se encarregou de transformar os containers e sua segurança embarcada. Evolutivamente se adaptaram às mudanças de comportamento de uso das informações e conseguiram, em certa medida, manter níveis aceitáveis de confidencialidade, integridade e disponibilidade.

Vimos o efeito da descentralização e pulverização dos dados. O declínio do mainframe, do data center privado, do servidor on premisse e agora presenciamos a ineficácia da segurança no perímetro do end-point, sabedores de que proteger um desktop, notebook ou smartphone, por exemplo, não blinda a inteligência dos negócios exposta em ambientes híbridos, dispositivos vestíveis e IoT, suscetíveis a ameaças diferenciadas e inovadoras.

Penso que chegamos ou estamos muito próximos a chegar — a depender do grau de digitalização do país e/ou da indústria em questão — ao limite da proteção por perímetro como a conhecemos. Similar ao que estamos vendo ocorrer com a Lei de Moore de 1965, estabelecida por Gordon Earl Moore, co-fundador da Intel, e que dizia que o poder de processamento dos computadores dobraria a cada 18 meses em virtude do ritmo de miniaturização dos componentes e do aumento da densidade dos transistores.

Em termos computacionais, atingimos o limite de um perímetro físico e entramos em um novo perímetro de dimensão atômica, levando-nos, por exemplo, a pensar diferente e discutir inovações necessárias como a computação quântica, como também entende o cientista Stanley Williams.

Abandonar a lei de Moore é uma necessidade para fazer avançar a computação e levar os fabricantes de processadores a inovarem.

Precisamos, portanto, fazer o mesmo com as práticas de proteção de dados orientadas a perímetros concêntricos: desconstruir para reconstruir. Os dados estão na trajetória de se tornarem fluidos, líquidos, adaptáveis, interoperáveis, imperceptíveis, voláteis, onipresentes e, por tudo isso, precisam ser protegidos de forma mais autônoma, inteligente e independente, encarando a própria informação como um novo e último perímetro de proteção: SECURITY BY INFORMATION.

A informação se protege

A própria informação terá de adquirir atributos de autogestão e autoproteção, para então ganhar inteligência e autonomia. Ela mesma tomará conta de trocar credenciais com seus interlocutores: redes, devices, sistemas operacionais, apps e usuários, seguindo à risca uma política de tratamento, onde se lê: manuseio, armazenamento, transporte e descarte, definida por seu proprietário em algum repositório público, disponível e confiável como em um ambiente blockchain, potencialmente incorporando atributos de inteligência artificial que confira ainda mais autonomia para tomadas de decisão caso a informação se depare com algum cenário indefinido e não previamente estabelecido pelas políticas de tratamento elaboradas por seu proprietário ou influenciadas por leis e regulamentações relevantes em sua 'jurisdição'.

A propósito, momento oportuno para ilustrarmos o modelo funcional da SECURITY BY INFORMATION, conectando com a Lei Geral de Proteção de Dados. Em tempo de LGPD de um ecossistema digital interoperativo em que a gestão de segurança é orientada à autonomia da própria informação, não precisaríamos mais nos preocupar com a conduta e aderência dos interlocutores nas inúmeros relações comerciais e/ou de consumo em que houver tratamento de dados pessoais.

Os processos de propriedade e geridos pelos controladores e operadores de dados irão, por força de uma política acessível globalmente e publicada pelo titular dos dados pessoais, respeitar compulsoriamente os limites de finalidade, adequação, necessidade, livre acesso, qualidade, transparência, segurança, prevenção, não discriminação e prestação de contas, como conferidos pela lei aos titulares proprietários dos dados.

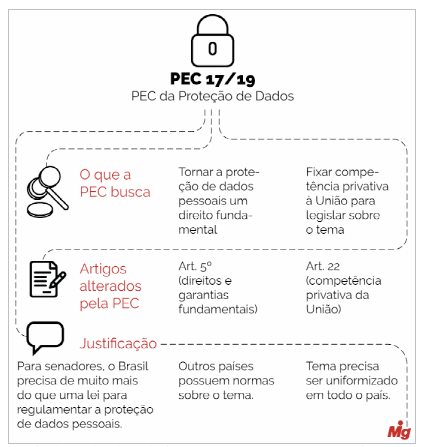

A Comissão Especial sobre Dados Pessoais aprovou em 10.12.2019 a proposta de emenda à Constituição (PEC 17/19) que insere a proteção de dados pessoais na lista de garantias individuais da Constituição.

De volta ao estado líquido dos dados e, consequentemente, da sociedade, convém explorar o fragmento de pensamento do sociólogo e filósofo polonês, Zygmunt Bauman, nascido em 1925 e falecido em 2017 no Reino Unido, que:

A liquidez da sociedade se dá pela sua incapacidade de tomar forma fixa. Ela se transforma diariamente, toma as formas que o mercado a obriga tomar, não propicia a elaboração de projetos de vida de longo prazo.

Diante de tudo já exposto, precisamos assumir a liquefação da informação e reagir rápido e positivamente à ela. Entender que não existe mais fronteira, tempo e espaço. Que precisamos trabalhar juntos e coordenados para tornar o ecossistema dessa nova economia digital, mais inteligente, autônomo e preparado para a interoperabilidade que a nova informação demanda. Combinar novas regras para fabricação de máquinas, protocolos e programas de computador como se pavimentássemos um caminho novo para uma nova informação 2.0 que agora se auto gerencia e se auto protege.

Security by Information for information

Em uma nova economia digital onde os serviços tendem à alta personalização orientados à individualidade de cada consumidor, precisamos trilhar o mesmo caminho personalizando a segurança da informação por informação.

Se tudo isso ocorrer, veremos mudanças profundas nas inteligências de ataque e defesa, e consequentemente, nos vetores de sobrevivência e desenvolvimento dos negócios.