Um servidor desprotegido pertencente a Comunicare, rede de lojas de aparelhos auditivos com mais de 60 unidades ao redor do Brasil, acabou expondo uma quantidade massiva de informações sensíveis de um número indeterminado de clientes, conforme apurado com exclusividade pela The Hack. A investigação partiu de uma denúncia enviada pelo time de pesquisadores CERT.o. O volume de arquivos expostos era tão grande que fomos incapazes de analisá-los na íntegra e estimar o volume total do incidente.

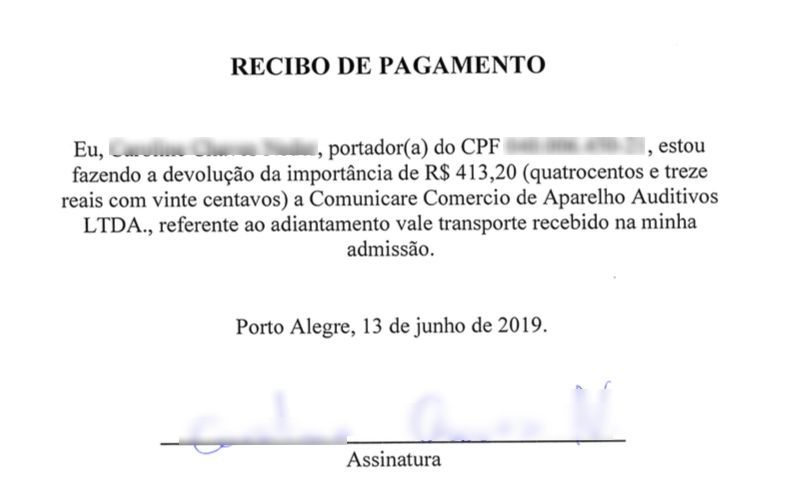

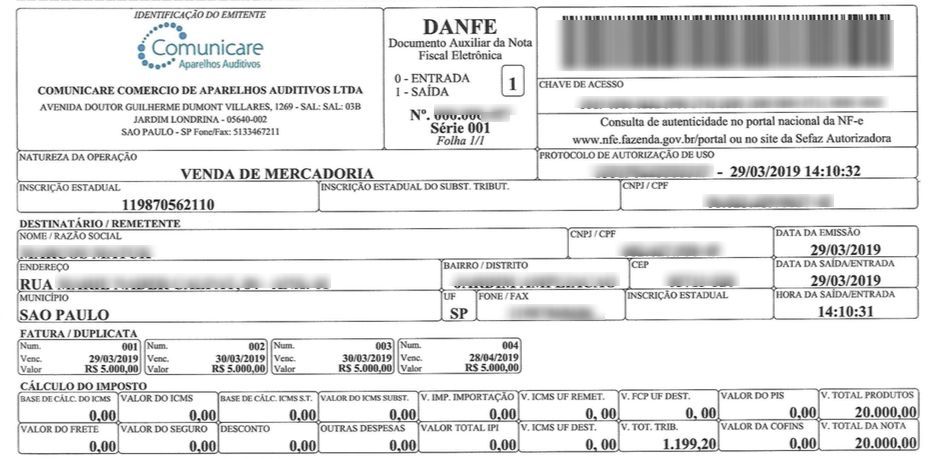

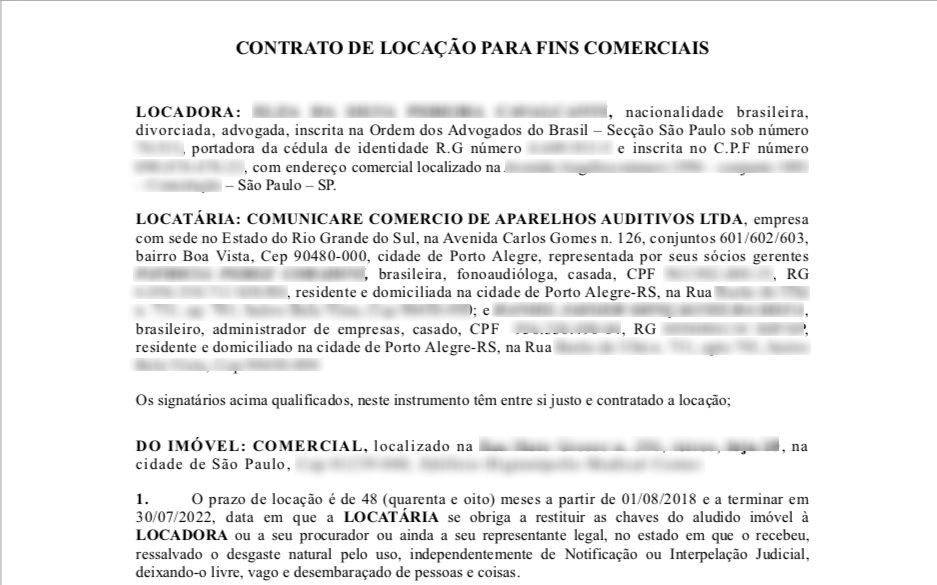

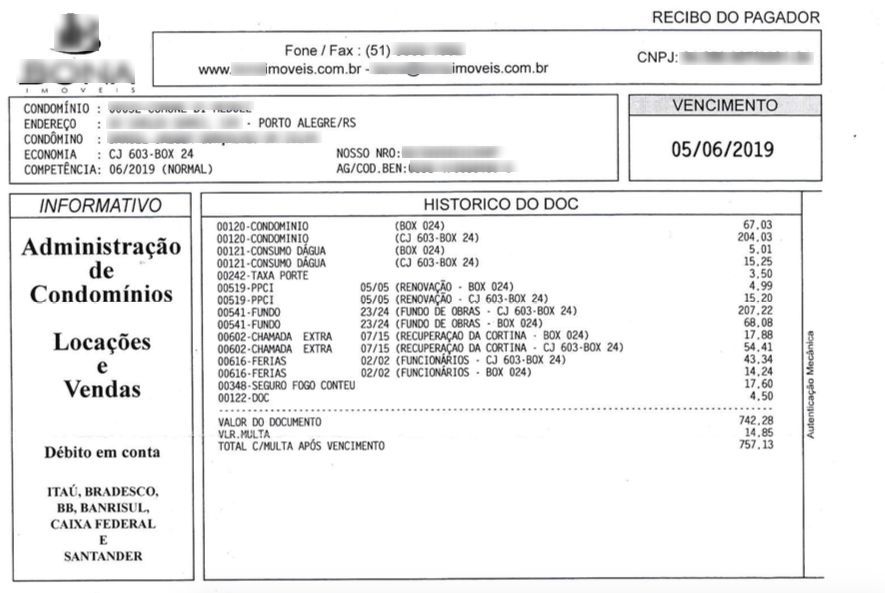

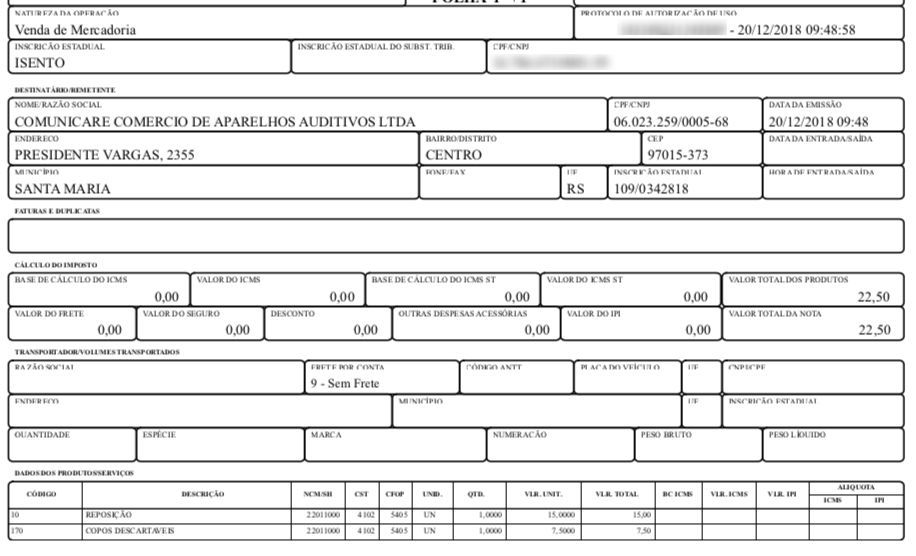

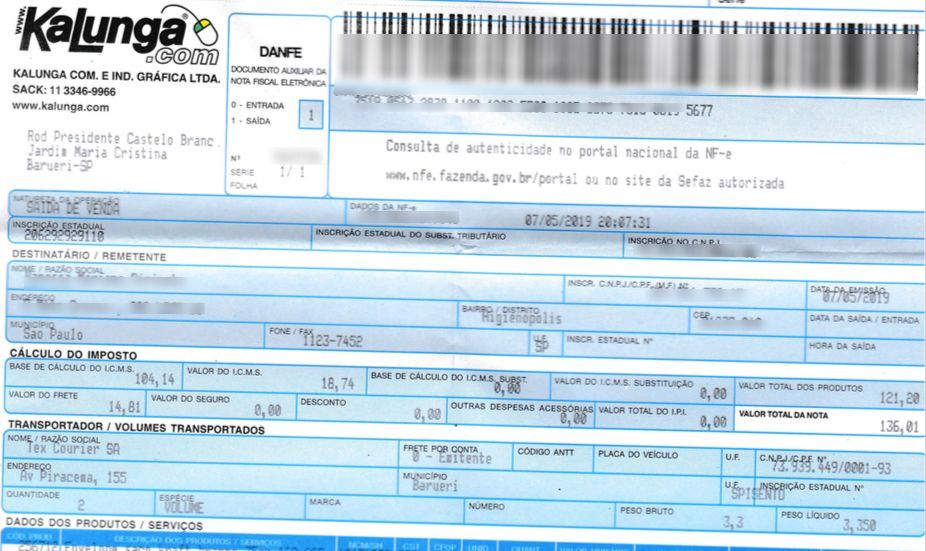

Trabalhando com uma amostra de aproximadamente 40 GB, descobrimos que o servidor em questão armazenava tanto dados de clientes quanto arquivos internos da própria Comunicare, incluindo recibos de compra e de venda, contratos de aluguel das lojas da rede, faturas de infraestrutura (incluindo contas de luz e internet) e até mesmo declarações de funcionários. Em um dos papéis analisados, uma colaboradora assina um termo de devolução de um adiantamento para seu vale-transporte.

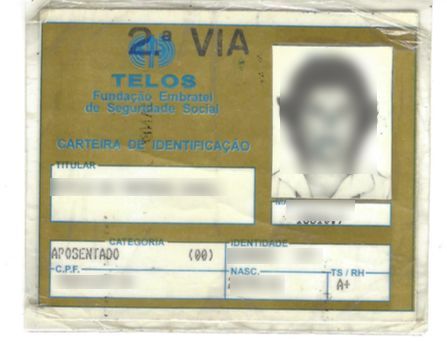

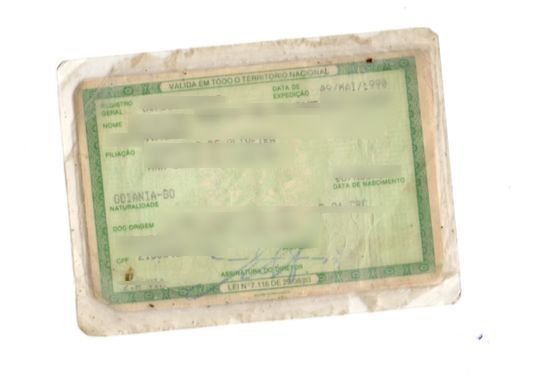

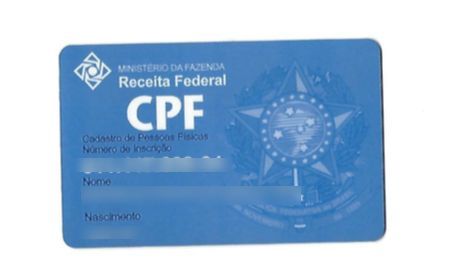

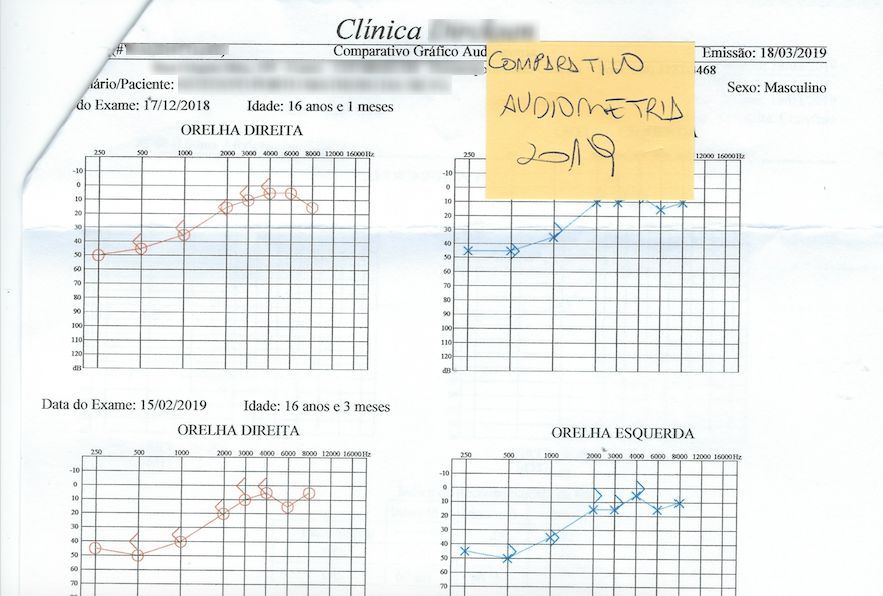

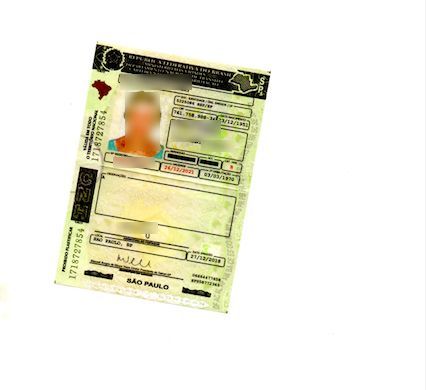

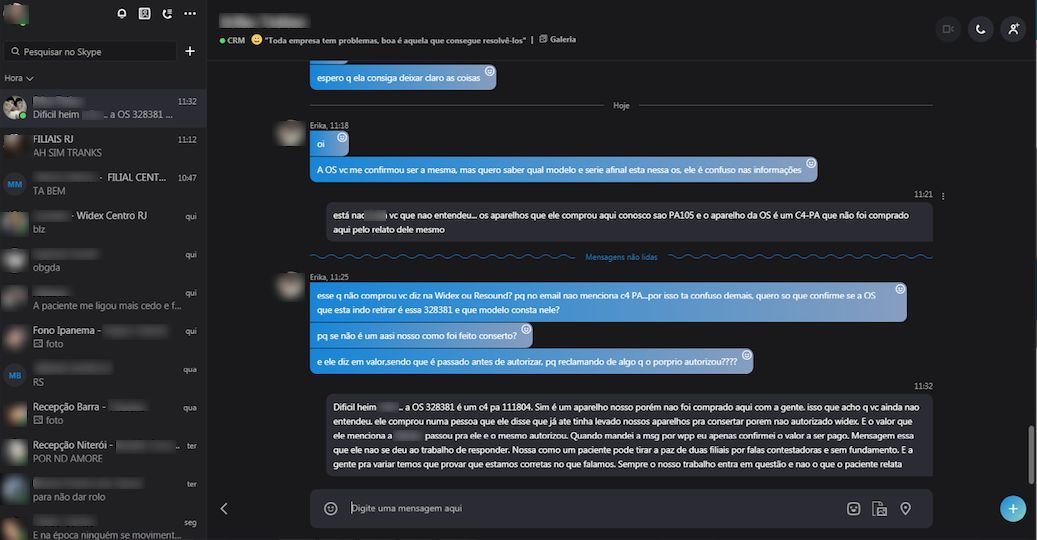

Mais grave ainda era a exposição de dados dos clientes da rede. Em uma pasta de 35 GB, encontramos mais de 62 mil arquivos confidenciais, incluindo versões digitalizadas de documentos de identificação (RGs, CNHs, CPFs etc.), exames de audição, print screens de conversas entre funcionários e até mesmo um diretório inteiro com fotos de rosto de 1,7 mil pessoas que já compraram produtos da Comunicare.

Problema recorrente

O servidor em questão era um bucket do serviço Amazon Simple Storage Service (S3), solução de armazenamento em nuvem da Amazon Web Services (AWS). Embora tal plataforma seja valiosíssima em quaisquer projetos de TI que exijam a coleta, a conservação e o processamento de um grande volume de dados, é comum que os responsáveis pelo ambiente se esqueçam de configurá-lo adequadamente, permitindo que qualquer indivíduo consiga acessá-lo.

Um bucket público pode ter parte de seu conteúdo visualizado através de um simples navegador — basta que o internauta saiba exatamente qual é a sua URL para acessar um índice XML contendo os primeiros documentos presentes no servidor. Um atacante mais experiente, por outro lado, pode usar o AWS Command Line Interface (CLI) para explorar todos os arquivos do ambiente, tendo poder total para apagar conteúdos, enviar scripts maliciosos e até mesmo baixar todos os documentos ali presentes.

- Leia também: Conhecendo um pouco mais sobre o serviço Amazon S3

Esse tipo de incidente está se tornando perigosamente frequente especialmente no Brasil, onde o mercado carece de mão-de-obra especializada em ambientes de computação na nuvem. Aqui na The Hack, já noticiamos uma série de ocorrências similares e cujas consequências foram desastrosas; relembre, por exemplo, o caso do correspondente bancário que expôs mais de 250 GB de documentos financeiros, configurando a maior exposição do gênero na história do país.

O que foi resolvido?

Vazamentos como o da Comunicare colocam em risco a privacidade e a segurança de seus consumidores. Um agente malicioso que se apossar dos dados expostos pode utilizá-los em fraudes diversas contra os clientes da rede, elaborando golpes altamente personalizados por ter em mãos informações sigilosas como resultados de testes de audição, fotografias de documentos de identidade e até mesmo selfies das vítimas.

Vale lembrar, inclusive, que além de infringir a Lei Geral de Proteção de Dados (LGPD, caso tal legislação já estivesse em vigor), a Comunicare também estaria indo contra a norma do sigilo médico, que garante total proteção para dados de tal natureza. Informações sobre a condição de saúde do cidadão só podem ser reveladas em situações muito especiais como: dever legal, justa causa ou autorização expressa do paciente.

A The Hack comunicou a Comunicare sobre o incidente no dia 22 de janeiro e a empresa foi ágil em consertar o problema já no dia seguinte. Porém, é impossível saber se outras pessoas acessar o servidor enquanto ele ainda estava no ar. Nenhum comunicado oficial foi emitido a respeito do vazamento.

- Leia mais notícias sobre Vazamentos.