Imagine a seguinte cena: você está dormindo tranquilamente em seu quarto, e, por algum motivo, sua janela está aberta. No criado-mudo ao lado de sua cama, um smart speaker — Google Home, Amazon Echo, Facebook Portal, whatever — está ligado e pronto para receber as suas ordens. Porém, na calada da noite, um criminoso utiliza um raio laser para enviar comandos ao gadget e ordenar que ele abra a porta da sua garagem, desbloqueando aquela fechadura inteligente que você acabou de instalar.

Parece coisa de filme de ficção científica, mas trata-se de uma situação que pode acontecer na vida real. Um grupo de pesquisadores da Universidade de Eletro-Comunicações de Tóquio (Japão) e da Universidade de Michigan (EUA) publicaram um estudo perturbador para divulgar uma vulnerabilidade estrutural que afeta a maioria dos smart speakers disponíveis no mercado. Em resumo, tais aparelhos podem ser comandados de forma maliciosa por terceiros usando um simples raio laser.

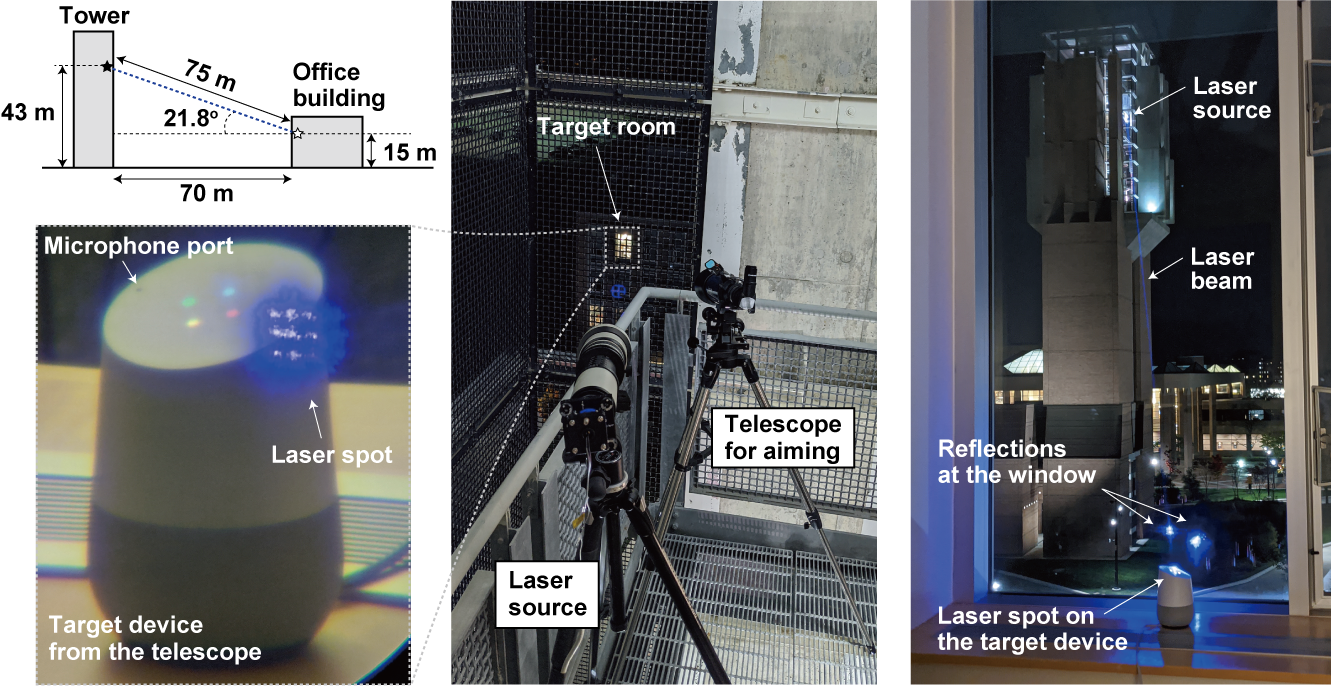

O que acontece é que os microfones utilizados nessa categoria de produto são tão sensíveis que o seu diafragma pode ser perturbado com ondas luminosas; tudo o que os especialistas precisaram fazer foi modular um sinal elétrico variando a frequência do raio laser, produzindo assim um “comando de voz silencioso”, inaudível aos seres humanos, mas que é interpretado pelo microfone como uma ordem normal. Com isso, fica fácil obter controle total desses assistentes pessoais.

No exemplo acima, o laser é utilizado para comandar um Google Home e ordenar que ele abra a garagem da vítima — vale lembrar que tais gadgets são frequentemente usados em projetos de automação e smart homes, o que cria situações de risco físico para o afetado. Além disso, essa técnica de hacking — que os pesquisadores apelidaram de Light Commands — pode ser empregada para fazer compras online em nome de terceiros, desbloquear carros conectados ou simplesmente roubar informações sensíveis.

Difícil de resolver

Tecnicamente falando, não há limites para um ataque desse gênero: o agente malicioso só precisa de um laser potente o suficiente para atingir longas distâncias e algum equipamento que lhe ajude a “mirar” no ponto certo — além de, é claro, um software que traduza os comandos em modulações do sinal luminoso. Em testes, os pesquisadores usaram um tripé e uma lente telefoto, conseguindo enviar instruções para um smart speaker a 110 metros de distância; o maior espaço que estava disponível na ocasião.

De acordo com o relatório, o problema afeta o Google Home (normal e Mini), o NEST Cam IQ, toda a família Echo (Plus, Show, Dot e Spot), o Facebook Portal Mini, a Fire Cube TV e a EchoBee 4. Também foi possível replicar o golpe em alguns modelos de smartphones e tablets, incluindo o iPhone XR, o iPad de sexta geração, o Galaxy S9 e o Google Pixel 2. Os especialistas afirmam ter entrado em contato com todas as fabricantes envolvidas, que prometeram dar uma resposta em breve.

Contudo, como se trata de uma falha estrutural, a resolução de tal vulnerabilidade não é tão simples — uma solução definitiva envolve redesenhar os microfones para que eles não sejam perturbados por ondas luminosas, algo que uma simples atualização de software não resolverá. Cobrir o microfone com uma fita adesiva também não é viável, pois o laser consegue atravessar tal obstáculo fino; tudo indica que estamos falando de um problema permanente e que só será extinto na próxima geração de smart speakers.

Fonte: Light Commands, The New York Times