O ransomware Mespinoza, ou PYSA (por conta da terminação .pysa, presente em alguns arquivos do malware), descoberto no início de 2020, já furtou e criptografou dados de mais de 2,124 máquinas, segundo dados do ID Ransomware. Dessas vítimas, pelo menos 7 são grandes empresas Brasileiras, que tiveram seus dados publicados na página do grupo, na dark web.

- Espanha prende 16 suspeitos de utilizarem trojans bancários brasileiros para furtar mais de R$ 1,6 milhão

- Sites do grupo cibercriminoso REvil misteriosamente ficam offline na dark web

- Ataque à cadeia de suprimentos da Kaseya comprometeu 1500 empresas; aqui está tudo o que precisa saber sobre o caso

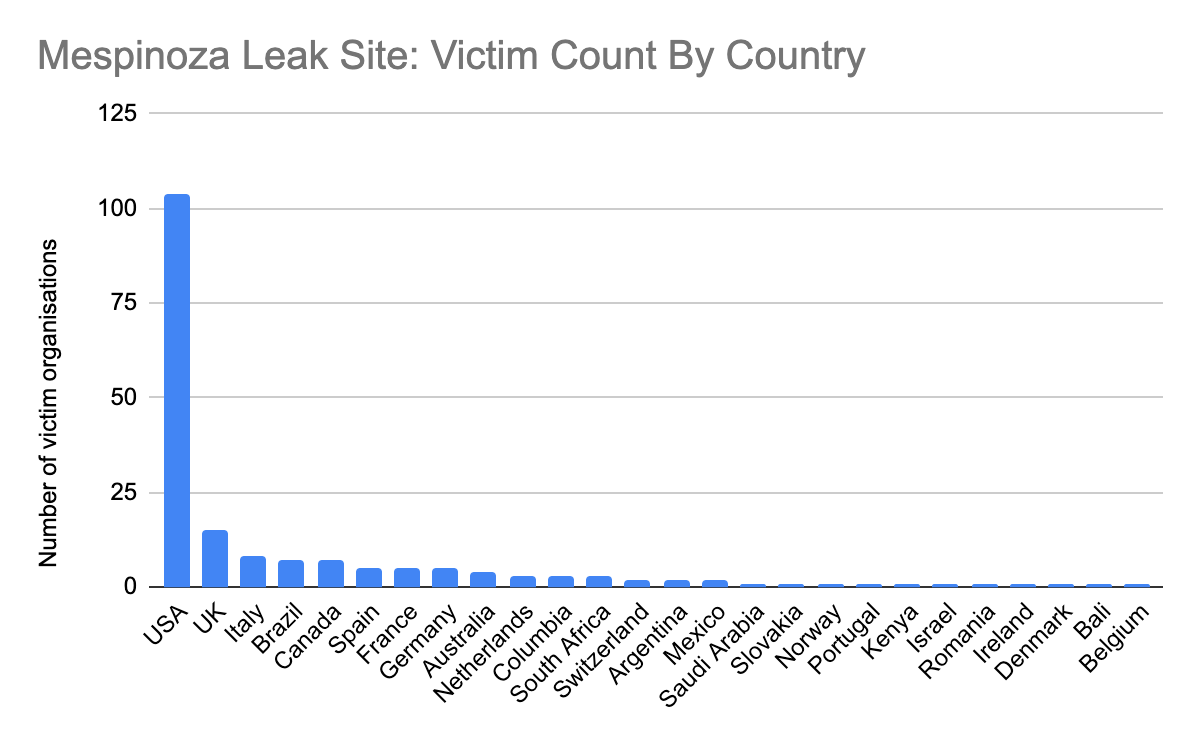

De acordo com a Palo Alto Networks, que analisa os rastros desse grupo desde abril de 2020, os membros do Mespinoza são extremamente profissionais e organizados. Suas campanhas são bastante focadas em grandes empresas e organizações governamentais do mundo todo, tendo atingido empresas de mais de 26 países diferentes.

Cerca de 200 empresas tiveram seus dados expostos ou vendidos na página de vazamentos do grupo, na dark web. Os Estados Unidos é o país com maior número de vítimas no mundo corporativo, com 104 empresas comprometidas, seguindo pelo Reino Unido, em segundo lugar, com 15. O Brasil ocupa quarto lugar, com 7 empresas vazadas.

Para entender esses dados, a The Hack entrou em contato com Alex Hinchliffe, analista de inteligência de ameaças da Unit 42 EMEA na Palo Alto Network. Segundo o ele, o Mespinoza foi desenvolvido por um grupo bastante "versado e preparado", que se beneficia muito de uma infraestrutura de automatização de testes de infiltração, facilitando a identificação de novas vítimas, além da movimentação lateral, dentro da rede das vítimas.

Hinchliffe revelou à The Hack que dessas sete empresas brasileiras vazadas, há pelo menos um representante de cada setor: governo, saúde, alta tecnologia, engenharia, varejo, bancos e finanças. "Eles [Mespinoza/PYSA] já causaram um grande impacto devido ao número de vítimas listadas em seu site de vazamento e é provável que estejam ganhando muito dinheiro", explicou Hinchliffe em entrevista por email.

Para Hinchliffe, ainda é cedo para concluir onde o grupo está localizado, mas seu nascimento coincide com o início da pandemia do novo coronavírus. "Considerando que seu surgimento coincide com o início da pandemia COVID-19, isso também pode indicar que eles são oportunistas em iniciar seus esforços quando muitas organizações lutam para ajustar seus processos de negócios e arquitetura de rede para acomodar o trabalho remoto", conclui.

FBI alerta para aumento de casos

No dia 16 de março do ano passado, a divisão de cibersegurança do FBI publicou um alerta direcionado aos profissionais de segurança da informação, informando que identificou um aumento no número de casos de ransomware Mespinoza PYSA. Segundo a corporação, nos EUA, agências governamentais, instituições de ensino e empresas da área da saúde estão entre as principais vítimas.

"O PYSA normalmente obtém acesso não autorizado às redes das vítimas, comprometendo as credenciais do Remote Desktop Protocol (RDP) e / ou por meio de e-mails de phishing. Os agentes do Thecyber usam o Advanced Port Scanner e o Advanced IP Scanner para realizar o reconhecimento da rede e instalar ferramentas de código aberto, como o PowerShell Empire, Koadic e Mimikatz. Os ciberatores executam comandos para desativar os recursos antivírus na rede da vítima antes de implantar o ransomware", escreve o FBI.

O FBI identificou que, curiosamente, o Mespinoza também infecta máquinas com sistemas operacionais baseados em Linux. Após infectar a rede da vítima, o grupo instala um malware na pasta de downloads, com o nome "svchost.exe", mesmo nome de um processo comum do Windows.

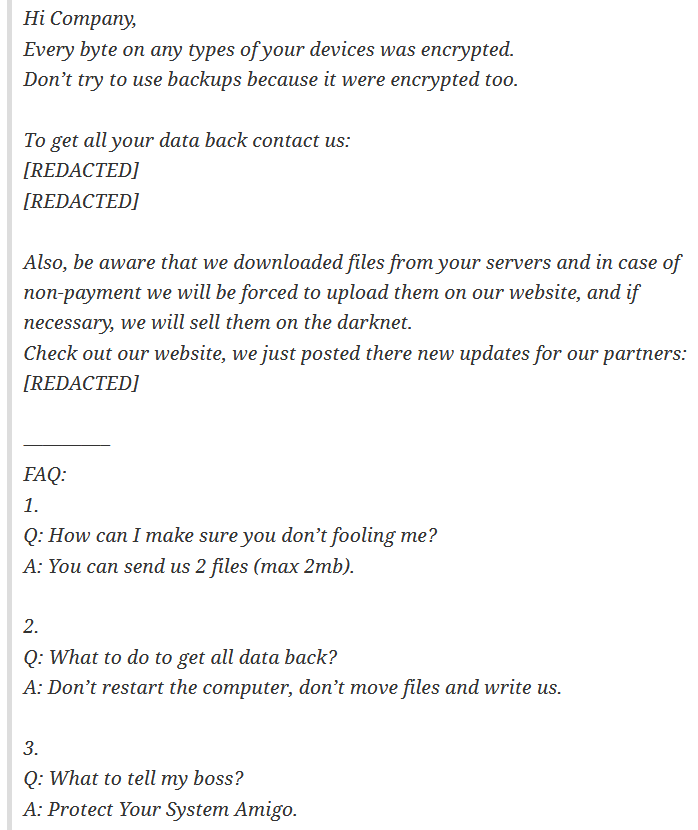

Esse malware disfarçado é responsável por furtar e criptografar os dados e claro, exibe uma mensagem clássica de ransomwares, indicando que caso não seja pago o valor do resgate, os dados serão publicados na dark web. Em alguns casos, o arquivo svchost.exe desaparece após ser executado.

Também foi publicado pelo FBI, uma lista com 63 endereços de email associados ao grupo. Todos esses endereços são oferecidos por serviços de email criptografados, como ProtonMail, OnionMail e Mailfence.

Para evitar ser comprometido pelo Mespinoza PYSA, o FBI recomenda backups bem configurados, com mais de uma cópia fora da rede; segmentação da rede; planos de recuperação de dados; sistemas e ferramentas sempre atualizadas; autenticação multifator sempre que foi possível; troca de senhas de tempos em tempos; soluções corporativas de segurança da informação atualizadas; VPN; além de banir os emails da lista acima e também oferecer treinamentos de conscientização regularmente à equipe.

Fontes: Palo Alto Networks; FBI; EMISOFT.