Pesquisadores da Check Point, palestrando durante a edição 2019 da respeitada Black Hat Conference, ressaltaram que uma série de vulnerabilidades encontradas no WhatsApp no ano passado ainda não foram consertadas, expondo os usuários a riscos desnecessários. As brechas, se exploradas por um atacante, podem permitir a manipulação de mensagens e até mesmo causar distúrbios em chats em grupo — algo perigoso não apenas para fraudes pontuais, mas também para a disseminação de fake news.

O problema em questão reside no protobuf2, protocolo de criptografia ponta-a-ponta utilizado pelo mensageiro para proteger a comunicação entre seus usuários. Em 2018, os especialistas constataram que, ao aplicar engenharia reversa no código-fonte do WhatsApp Web, é possível converter dados de tal protocolo para o formato JSON e decodificar o tráfego entre o aplicativo para dispositivos móveis e o cliente para desktops. A partir daí, fica fácil orquestrar os ataques em questão.

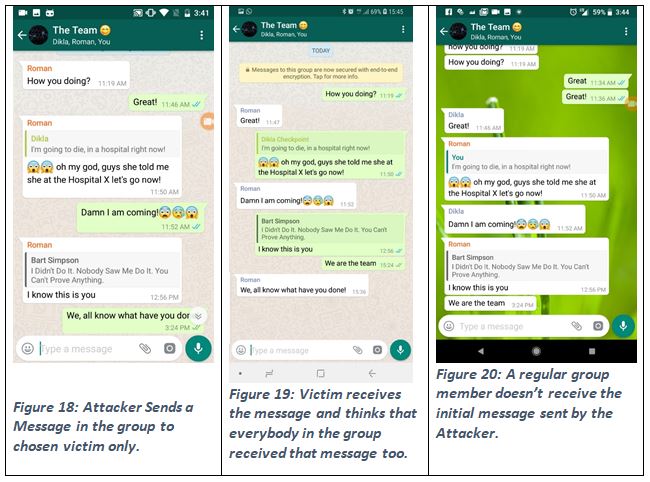

Na época, foi possível bolar três fraudes diferentes: alterar o texto que aparece em uma mensagem de “resposta” para literalmente colocar palavras na boca de outro usuário; usar o recurso de citação para alterar o nome do remetente original; e enviar uma mensagem privada disfarçada como pública dentro de um conversa em grupo, de forma que a resposta seja exibida para todos os participantes do chat. De todos os ataques, apenas este último não pode mais ser aplicado — os outros dois continuam funcionais.

“Durante o processo nós revelamos novas vulnerabilidades que podem permitir que atores maliciosos interceptem e manipulem mensagens enviadas tanto em conversas privadas quanto em grupos, dando aos atacantes um poder imenso para criar e espalhar desinformação através daquilo que parece ser uma fonte confiável”, afirmou a dupla de pesquisadores. Até o momento, o Facebook — responsável pelo app de mensagens — não comentou sobre o caso.

- Leia mais notícias sobre Vulnerabilidades.

Fonte: Threatpost