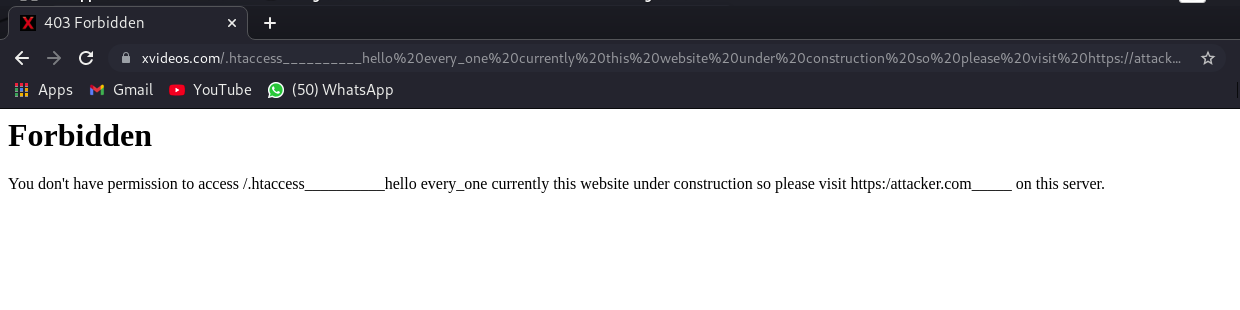

Um pesquisador de segurança da informação identificou uma vulnerabilidade de injeção de texto no XVIDEOS, um dos mais populares websites de conteúdo pornográfico da internet. A falha foi encontrada no arquivo .htaccess, que é um arquivo necessário para todos os sites que utilizam servidores Apache. Ao ser explorada, ela permite que um atacante direcione o usuário para uma outra página, podendo ser uma página falsa, de phishing ou até uma página que oferece malware e código malicioso à vítima.

- MTS21 | Analista do TSE revela os bastidores dos Testes Públicos de Segurança da urna eletrônica

- Falha no WhatsApp revelava informações confidenciais de vítimas a invasores

- Falha no WhatsApp revelava informações confidenciais de vítimas a invasores

A vulnerabilidade foi reportada a empresa através da plataforma de bug bounty HackerOne, no dia 19 de agosto e divulgada à comunidade no domingo, dia 19 de setembro. A The Hack entrou em contato com o pesquisador, Muhammed Anzil (alone_breecher), para entender como foi o processo de reconhecimento, identificação e acompanhamento da correção com a empresa. Entenda!

Anzil revela que encontrou a vulnerabilidade no primeiro dia de análise dos domínios do XVIDEOS. O processo de reconhecimento e análise dos domínios começou logos depois que o XVIDEOS foi lançado na HackerOne, dia 18 de agosto. “No dia seguinte encontrei a vulnerabilidade”, explica. Como recompensa, o pesquisador recebeu U$ 100 (R$ 528) da empresa, que corrigiu a vulnerabilidade imediatamente após sua identificação.

“Enquanto enumerava os diretórios do XVIDEOS, descobri um erro 403 sendo refletido na página do arquivo .htaccess, então criei algumas palavras personalizadas para enganar os usuários do site, dizendo que aquela página estava em construção, por isso deveriam visitar outra página, um site de um atacante”.

“Depois que descobri que o XVIDEOS estava no HackerOne, não perdi tempo e comecei a enumerar os domínios do site. Prendi minha atenção no código de status 403 nessa página, que é como uma página proibida. Pensei sobre a codificação da URL e digitei algumas palavras que pudessem mudar a opinião dos usuários, para algo como: Este site foi movido para: [link malicioso]”, explica.

Anzil explica que um cibercriminoso pode adulterar a URL de um domínio legítimo, nesse caso xvideos[.]com para enviar usuários para páginas falsas, fora do domínio do XVIDEOS, mesmo que o ataque tenha começado a partir de uma página com um endereço legítimo.

“O endereço é xvideos[.]com, então os usuários pensam que este é um site pornográfico verificado, mas quando o usuário clica na página ele recebe essa mensagem de como se o site estivesse fora do ar e é orientado a clicar em uma suposta alternativa, mas que, no caso de um ataque é o domínio de um invasor”, explica Anzil sobre as possibilidades de exploração da falha em uma situação real.

O pesquisador lamenta que em alguns casos, essa vulnerabilidade não é interpretada como algo perigoso e é comum não receber recompensas por ela. “Esse ataque é amplamente mal interpretado como um que não causa impacto negativo [...] Não esperava receber uma recompensa por isso”, conta. “Graças ao bug bounty minha vida está se movendo”, conclui o pesquisador.