A segurança de sistemas e dispositivos inteligentes (IoT) já evoluíram bastante. Grande parte das empresas sérias se preocupam com segurança, equipando seus produtos com ferramentas de segurança incorporada (embedded security). Mas, quão eficaz é essa segurança incorporada?

- RSAC21 | Como placas 'fantasmas' podem interferir em sensores automobilísticos

- RSAC21 | Soluções de segurança equipadas com IA, de fato, entregam inteligência artificial?

- RSAC21 | O que nós vimos de legal hoje (17)

O pesquisador de segurança ofensiva da Stage 2 Security, Waylon Grange, revelou nesta terça-feira (18), durante um estudo de caso apresentado no RSA Conference 2021, algumas das técnicas que utilizou para encontrar vulnerabilidades no sistema inteligente de energia solar, fornecido pela Enphase Energy, uma desenvolvedora de soluções de energia doméstica, baseadas em software.

Grange conta que começou a investigar painéis solares quando estava conversando com seu vizinho e ouviu ele explicar como funcionava seu mais novo sistema IoT de energia solar. Ao ouvir a explicação, Grange foi observando diversas frentes de ataques que poderiam ser exploradas por criminosos, principalmente para conseguir acesso à rede de internet doméstica, utilizada para conectar os painéis à sua operação em nuvem.

Segundo o pesquisador, todo estudo de vulnerabilidades deve começar com a coleta de informações abertas na internet. E foi exatamente isso que fez. Um processo conhecido pelos profissionais de segurança como Open Source Intelligence (OSINT) Research.

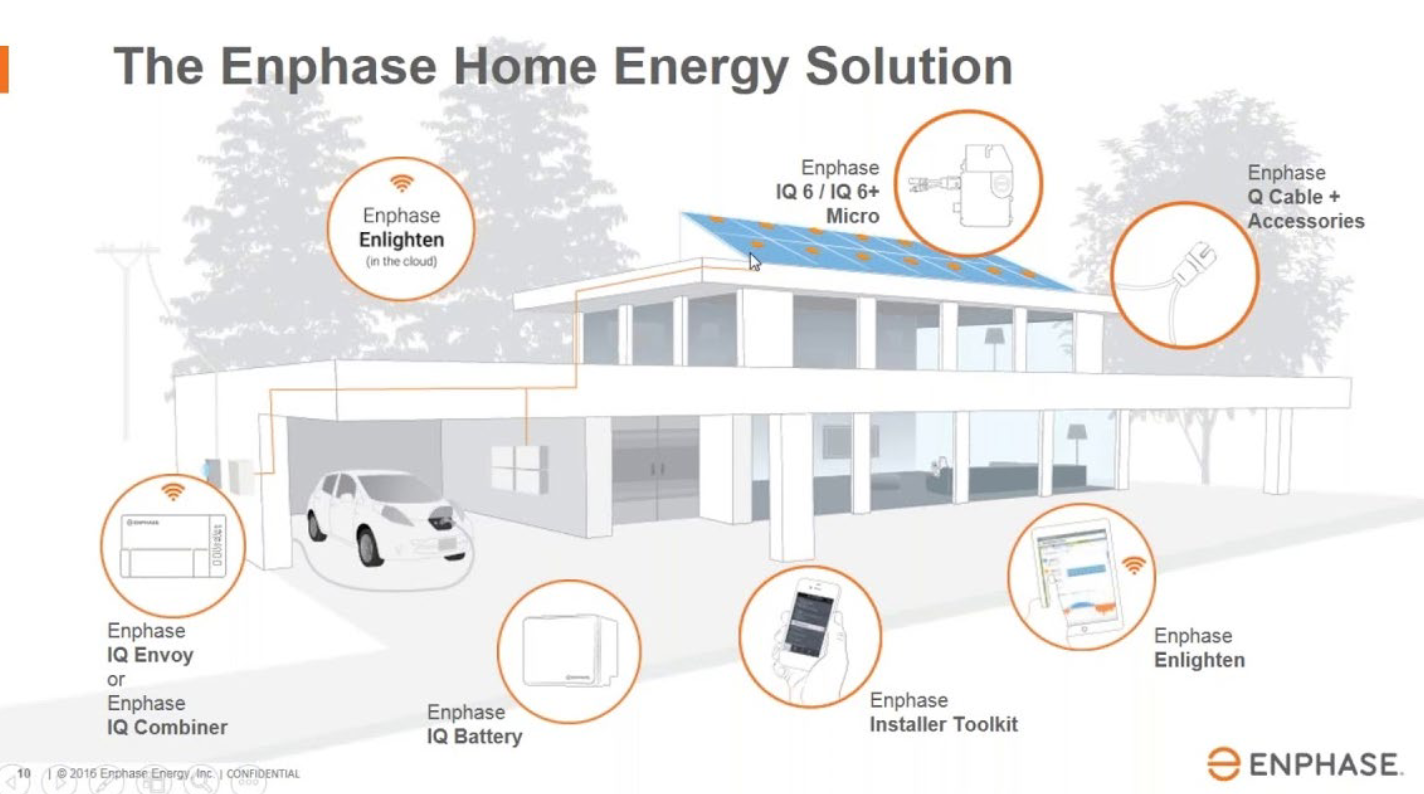

Como resultado dessa pesquisa, Grange encontrou diversas informações envolvendo o sistema de energia elétrica de seu vizinho, assim como informações relevantes sobre a empresa responsável pelo equipamento. Isso sem contar as documentações, guias e materiais técnicos sobre os softwares e hardwares utilizados na solução. Um desses documentos, é um informe publicitário, que cita e da nomes as ferramentas e componentes que compõem a solução:

Com isso, o pesquisador descobriu que o sistema em questão, além de ser conectado à internet, opera em nuvem e envolve pelo menos seis ferramentas e dispositivos que podem ser explorados. Essas seis ferramentas foram divididas em duas categorias: software (dois aplicativos para usuários e uma aplicação do dispositivo, que opera em nuvem) e hardware (um microinversor, que transforma energia solar em corrente contínua, uma central de comunicação que liga esse microinversor com a nuvem, além de cabos, conectores e baterias).

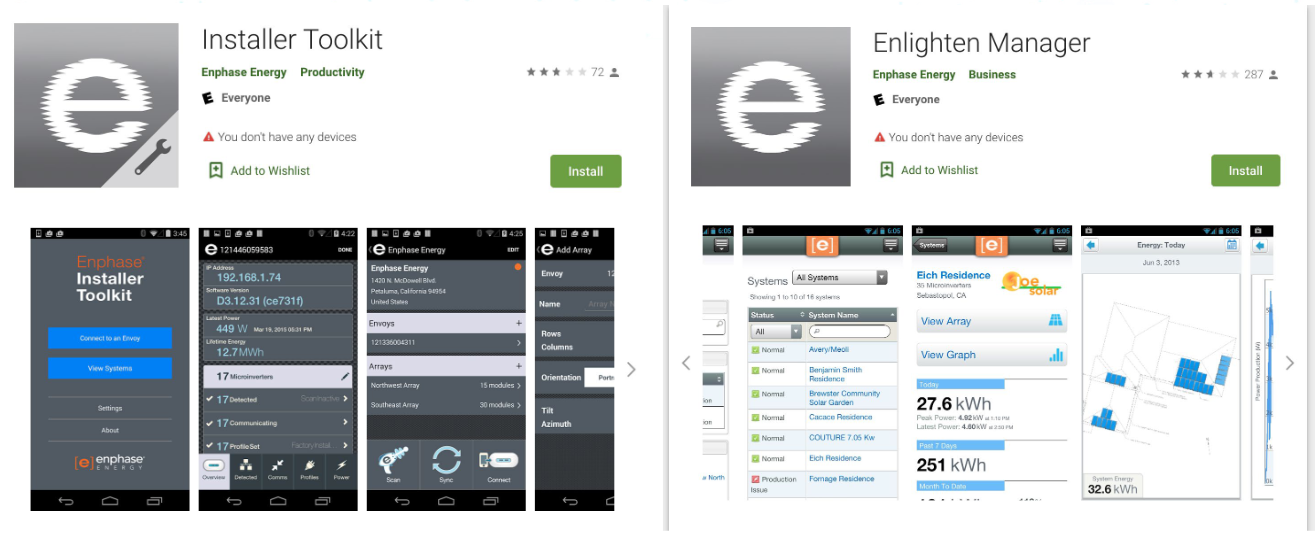

Como explica Grange, uma das primeiras frentes de exploração analisadas foram justamente os aplicativos do usuário. Os clientes da Enphase devem utilizar dois aplicativos, o Installer Toolkit e o Enlighten Manager, ambos desenvolvidos de uma forma simples, em linguagens que facilitam os processos de engenharia reversa, como C#, por exemplo. Sendo assim, são aplicações que podem ser facilmente desconstruídas e reprogramadas.

No entanto, um atacante interessado em obter acesso à rede doméstica do usuário ou tentar acesso à rede da empresa responsável, vai buscar vulnerabilidades em todos essas seis ferramentas.

Ou seja, embora uma empresa acredite que sua solução está segura, mesmo equipada com segurança incorporada, há uma infinidade de frentes que podem ser exploradas por criminosos, especialmente em soluções complexas como esta. É fundamental conhecer se as ferramentas da sua solução são individualmente seguras, atenção em todos os detalhes.

"A segurança incorporada em hardwares está melhorando conforme o avanço da indústria. Os ataques de hardware estão se tornando mais difíceis à medida que mais hardwares incluem opções para desabilitar o acesso de depuração [...] Mas, ainda precisam de melhorias", conclui o pesquisador.

A The Hack está cobrindo os principais conteúdos do RSA Conference 2021. Fiquei ligado no nosso canal no Telegram para mais matérias como esta.