Responda rápido: para você, o que é hacking? Nem mesmo nós, que levamos uma derivação de tal termo em nosso nome, temos a audácia de fornecer uma descrição para esse conceito. O hacking é algo tão diverso que defini-lo é uma tarefa difícil — para alguns, trata-se simplesmente da invasão a dispositivos informáticos; para outros, é a arte de modificar qualquer coisa para que ela funcione de acordo com sua necessidade.

- PassStrong é o gerenciador de senhas físico que você sempre quis (ou não)

- Este smartphone possui um “quadro de força” para te dar controle sobre câmera, microfone e mais

- “Maleta hacker” para auditar carros inteligentes está disponível por US$ 28 mil

Nesta linha, temos o hardware hacking, que infelizmente ainda não faz tanto sucesso (sobretudo aqui no Brasil). Para o professor Julio Della Flora, porém, essa vertente pode ser inclusive ser considerada o “hacking original”, já que seu surgimento remonta os trabalhos do Tech Model Railroad Club, um clube de estudantes do Instituto de Tecnologia de Massachusetts (MIT) formado na década de 60.

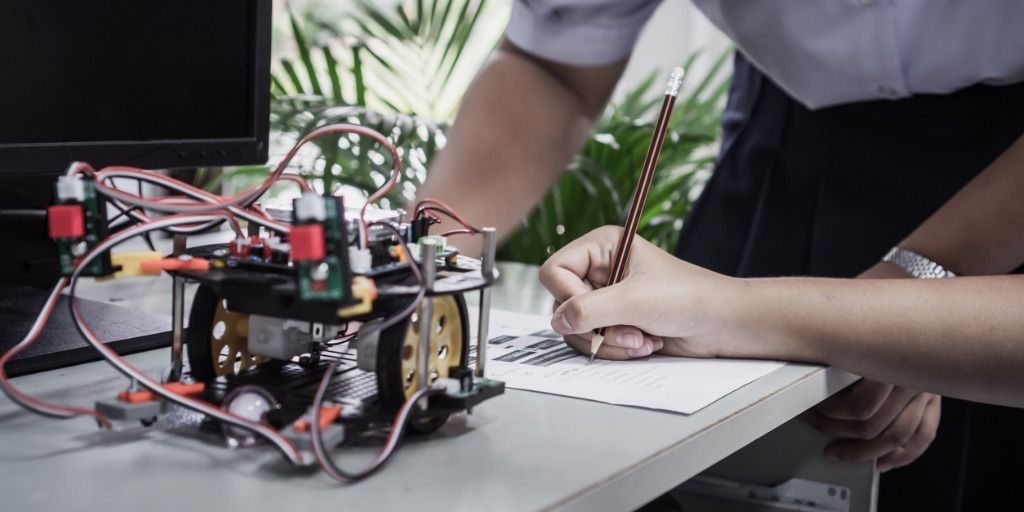

“De maneira genérica, podemos concluir que o hardware hacking é o ato de modificar dispositivos eletrônicos com o intuito de alterar seu funcionamento original. Essa definição vem evoluindo ao passar do tempo”, explica. Julio começou a demonstrar seu interesse pela área aos 14 anos, quando entrou para um clube de robótica em Londrina (PR).

“Logo após a aula semanal, tínhamos um tempo no laboratório para trabalhar em projetos, Geralmente eram robôs de batalha, ou dispositivos controlados via PLCs. Cada aluno poderia trabalhar no que tivesse vontade, e foi nessa época que eu comecei a me interessar por eletrônica e computação”, relembra. Mesmo após se graduar e se especializar em segurança da informação, a paixão por eletrônicos continuou.

E foi daí que surgiu a ideia de trabalhar com hardware hacking, tendo como foco a modificação de dispositivos para a área de segurança. Hoje, Julio carrega um currículo extenso como professor e coordenador em diversas instituições de ensino superior, além de ser reconhecidamente um dos mestres da cena hardware hacker no Brasil.

Dois lados da moeda

Tal como o hacking como um todo, o hardware hacking também pode ser usado tanto para o bem quanto para o mal. “Existe todo tipo de modificação benéfica em hardwares. Algumas que posso citar são a continuidade de suporte para dispositivos abandonados pelas produtoras. A comunidade pode, por conta própria, melhorar e prover suporte para tais aparelhos, como consoles e qualquer outro retrotech”, explica Julio.

Por outro lado, a gama de aplicações malignas também é vasta: temos uma série de gadgets que podem até mesmo serem empregados em testes de intrusão e ataques à redes sem fio, como o Rubber Ducky e o WiFi Pineapple.

“Tendo isso em vista, qualquer dispositivo de hardware pode ser utilizado para fins positivos ou negativos. O que vai determinar esse ponto é a intenção do utilizador. Dito isso, posso citar dispositivos que automatizam invasões ou coletas de informação advindas de redes sem fio, jammers, programadores de EEPROMs, rádios que podem ser usados para simular torres de celular, implantes de hardware, backdoors, ataques de fault injection e side channel etc. As possibilidades são infinitas”, adiciona.

Para Julio, a falta de popularidade do hardware hacking no Brasil advém de uma série de fatores, incluindo a falta de uma abordagem interdisciplinar nos cursos de engenharia elétrica e ciências da computação oferecidos no país. “Outro fator é a necessidade de hardwares especializados e algumas vezes com custo elevado. Apesar dos hardwares necessários estarem se popularizando e consequentemente ficando mais baratos, ainda existe a necessidade de se adquirir certos aparelhos para poder estudar”, relembra.

Mercado promissor

Ainda assim, o futuro é promissor: com o crescimento desenfreado da área de Internet das Coisas (IoT), surge também uma demanda enorme por profissionais especializados em hardware hacking. Indivíduos com conhecimento aprofundado sobre eletrônicos podem ajudar em testes de intrusão nesses sistemas embarcados, o que transforma o hardware hacking em uma excelente oportunidade de carreira.

“As empresas têm cada vez mais dispositivos IoT e embarcados rodando dentro de suas redes, e esses dispositivos precisam entrar nos ciclos de verificação de segurança. Você se lembra da história do cassino que foi invadido através de um aquário inteligente no hall de entrada? Então, os dispositivos embarcados precisam ser tratados como potenciais ameaças quando não auditados com frequência”, finaliza Julio.