A Black Hat USA 2021, uma das maiores conferências técnicas sobre segurança da informação do mundo, está acontecendo de forma híbrida em Las Vegas (EUA) até esta quinta-feira (5). Nesta quarta-feira (4), primeiro dia destinado às palestras, o evento contou com a abertura de Jeff Moss — fundador tanto da própria BH quanto da DEFCON —, que pediu um momento de silêncio em nome de todas as vítimas fatais do novo coronavírus (SARS-CoV2). “Foram dois anos muito estressantes, né. Obrigado por estarem aqui no evento, não é do jeito que queríamos, mas é o que conseguimos”, afirmou.

- “Um dos ataque mais sofisticados da década”, revela FireEye sobre ataque à SolarWinds

- Ataque à cadeia de suprimentos da Kaseya comprometeu 1500 empresas; aqui está tudo o que precisa saber sobre o caso

- Ataque à Colonial Pipeline partiu de senha de VPN vazada na dark web

O keynote de abertura ficou a cargo do especialista Matt Tait, atualmente chefe de operações da Corellium, que levantou a questão da crescente onda de ataques à cadeia de suprimentos. Como explicado por Matt, sempre existiram forças governamentais tentando transformar dados roubados em inteligência e cibercriminosos tentando monetizá-los; porém, eles se depararam com algumas “barreiras” em suas operações. Explorar vulnerabilidades de dia zero sempre foi muito caro e chamativo; ao mesmo tempo, ransomwares também não são escaláveis e não permitem operações silenciosas.

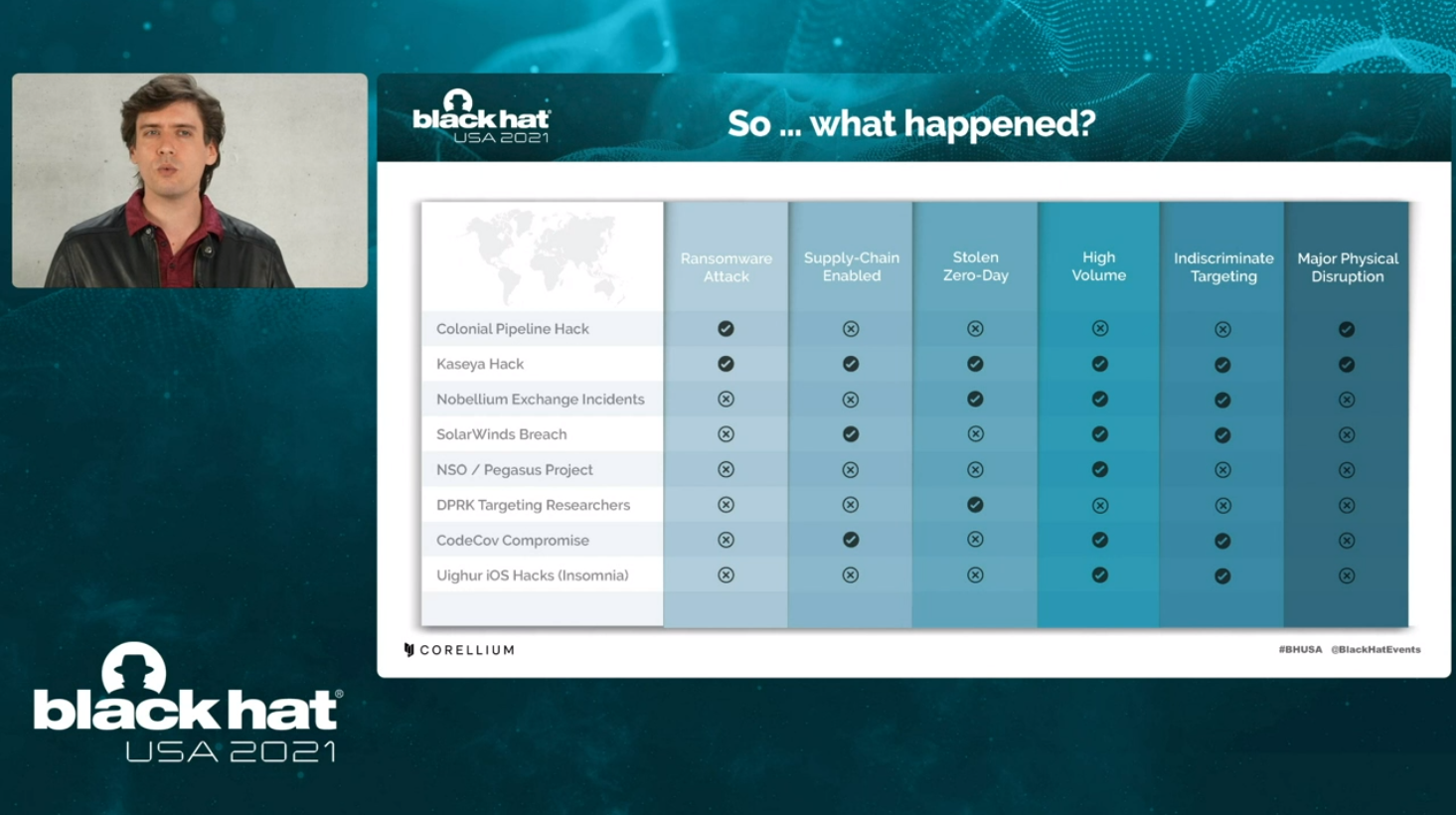

O que há de comum então entre incidentes recentes como os ataques à Colonial Pipeline, à Kaseya, à Nobellium e à SolarWinds, por exemplo? Vulnerabilidades de dia zero roubadas. “Se você é um pesquisador de segurança tentando estudar um possível dia zero, você também é um alvo; proteja seus sistemas e os sistemas de seu fornecedor. Mais importante, seja cuidadoso com o que você publica”, afirmou Matt, garantindo que órgãos governamentais não vão consertar tal problema e que os fornecedores precisam se preparar melhor.

“Intrusões à cadeia de suprimentos são complexas e gigantescas por padrão. Os atacantes da SolarWinds tiveram que desenhar um processo de múltiplos estágios para chegar a lista final de vítimas”, relembrou, ressaltando que mais de 33 mil clientes usavam a plataforma comprometida Orion, mas apenas 18 mil receberam a carga maliciosa e, no fim das contas, pouco mais de 100 empresas privadas efetivamente tiveram dados roubados. O mesmo ocorreu com a Kaseya; embora ela conte com 800 mil usuários de suas soluções ao redor do globo, “apenas” 1,5 mil foram efetivamente prejudicados.

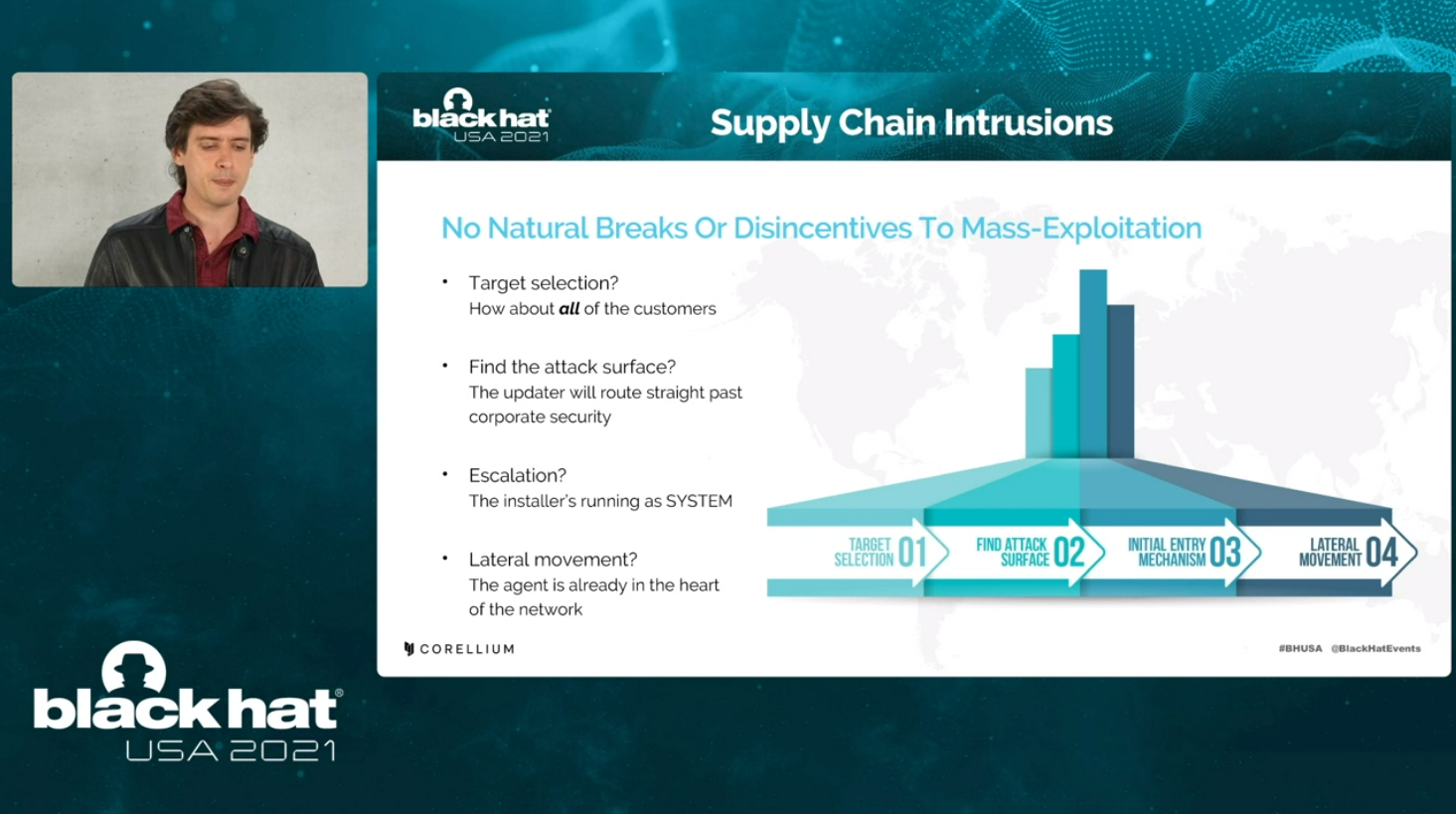

“Ataques à cadeias de suprimentos eliminam barreiras tradicionais de exploração em massa. Não é necessário selecionar alvos, a superfície de ataque está dentro da infraestrutura de segurança corporativa, a escalação é mais simples e a movimentação lateral é mais rápida, pois o agente já está no coração da rede”, destaca o especialista. Matt acredita que os fornecedores precisam atualizar seus sistemas com maior agilidade e menos fricção, e isso pode ser feito otimizando seus processos de recebimento de reports de falhas graves.

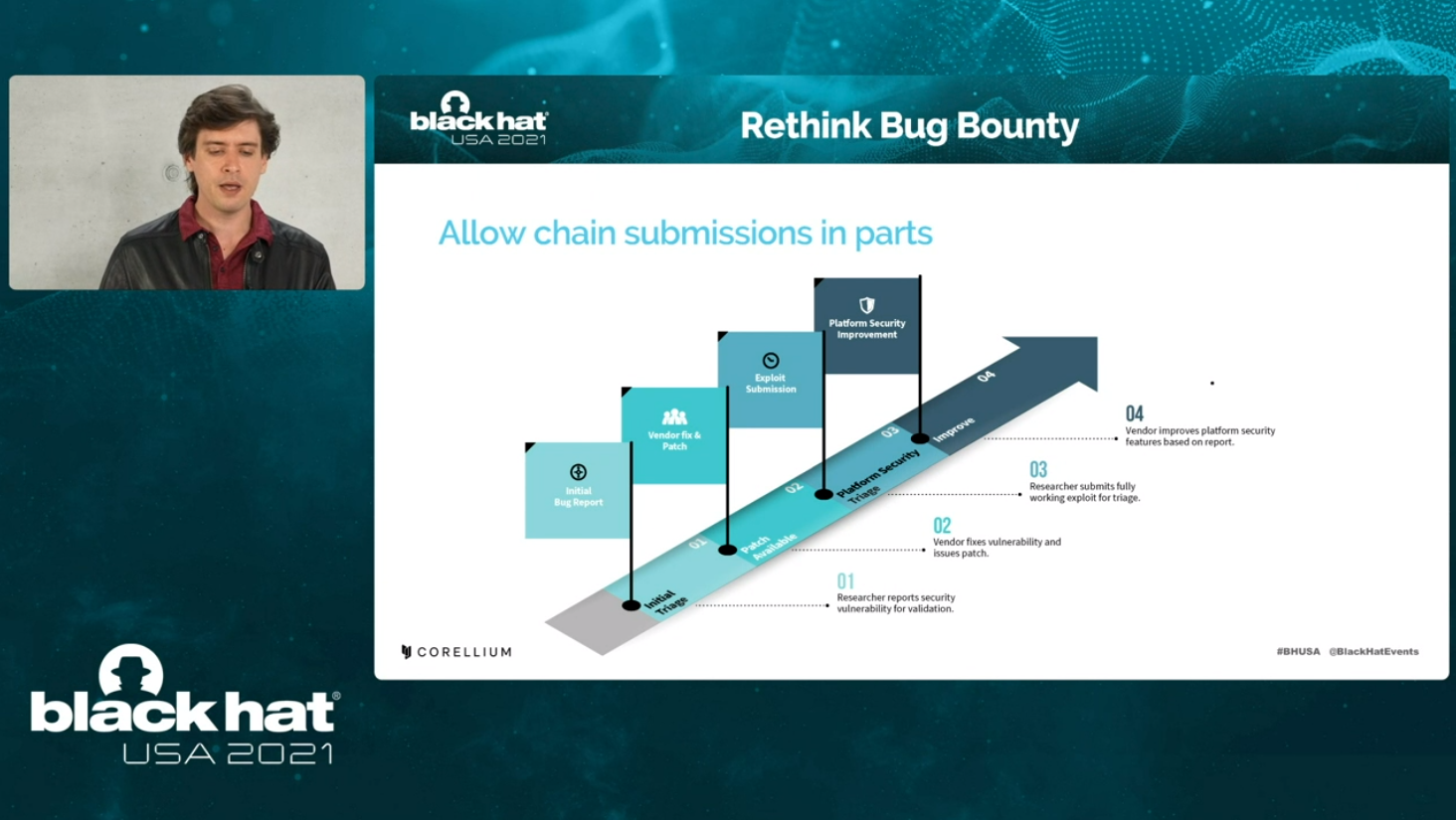

“Talvez, se você pagar mais por exploits e full-chains e permitir submissões parciais, poderá garantir que pesquisadores não fiquem esperando sentados em cima de um bug”, diz. O que o executivo quis dizer é que, muitas vezes, os pesquisadores aguardam até ter uma prova-de-conceito (PoC) e um exploit funcional para enviar seus reports, já que eles certamente receberão uma recompensa maior. Se quebrarmos o processo de report, o profissional não terá um exploit ou PoC funcional guardado em sua máquina, evitando que algum criminoso ou grupo gerenciado por governos roube-o.

Os dispositivos móveis não ficam de fora. Para Matt, precisamos trabalhar em uma campanha para “desprivilegiar” aplicativos, reduzindo suas permissões e acesso a componentes críticos do sistema. Permitir que agentes de segurança façam auditorias para escanear softwares em smartphones e coletar dados forenses pós e pré-comprometimento também pode evitar problemas como o spyware Pegasus, que tomou os holofotes da mídia ao longo das últimas semanas.

Continue acompanhando a The Hack para mais conteúdos sobre a Black Hat USA 2021!