Moxie Marlinspike, co-fundador e CEO do Signal, aplicativo de mensagens instantâneas com foco na segurança e privacidade de seus usuários, encontrou vulnerabilidades críticas em uma solução israelense de investigação forense muito popular entre polícias, exércitos e governos ao redor do mundo, desenvolvida pela Cellebrite.

- Exclusivo: hacker revela como foi identificar brechas no sistema da Fiocruz

- Apps populares como LibreOffice e VLC podem estar vulneráveis a ataques de 'um clique'

- Até o FBI está invadindo backdoors no Exchange... Mas para removê-los de vez

No blog oficial do Signal, Marlinspike relatou ter encontrado vulnerabilidades que permitem execução de uma variedade de códigos maliciosos nos computadores das instituições que estão utilizando a solução para investigar suspeitos.

"Descobrimos que é possível executar código arbitrário em uma máquina Cellebrite simplesmente incluindo um arquivo especialmente formatado, mas inócuo em qualquer aplicativo em um dispositivo que é posteriormente conectado ao Cellebrite e verificado. Praticamente não há limites para o código que pode ser executado", escreve o CEO.

A Cellebrite oferece uma aplicação utilizada, principalmente, para extrair informações de smartphones de suspeitos em investigações. Tanto os softwares como os dispositivos são desenvolvidos e mantidos pela Cellebrite Digital Inteligence, uma subsidiária da japonesa Sun Corporation.

No Brasil, as ferramentas do Cellebrite já foram utilizadas nas investigações do "hack do Sergio Moro", que deu início à série de reportagens Vaza Jato, do The Intercept Brasil e no caso do assassinato do menino Henry no Rio de Janeiro, onde foi aplicado nos smartphones de Monique Medeiros, mãe do garoto assassinado e no do padastro, o vereador Jairinho, além de muitos outros casos.

A solução oferecida pela empresa se divide em duas ferramentas principais: o Universal Forensic Extraction Device (UFED), para quebrar criptografias e outras proteções iniciais; e o Physical Analyzer, utilizado para encontrar rastros e evidências digitais e reconstruir dados apagados. Juntas, essas ferramentas podem quebrar senhas e configurações de segurança, além de analisar quase todos os tipos de dados armazenados no dispositivo alvo, explica Marlinspike.

É importante lembrar que as ferramentas só operam com dispositivos físicos, apreendidos ou fornecidos para a análise. "Qualquer coisa que envolva o Cellebrite começa com outra pessoa segurando fisicamente o seu dispositivo em mãos. A Cellebrite não faz nenhum tipo de interceptação de dados ou vigilância remota", diz.

As vulnerabilidades

Soluções delicadas e de uso e venda restrita, como essa desenvolvida pela Cellebrite, normalmente são programadas com bastante preocupação com a própria integridade. Por isso, é bastante assustador quando descobrimos notícias de comprometimento dessas soluções.

Segundo Marlinspike, as ferramentas da Cellebrite foram desenvolvidas com pouco cuidado aos padrões industriais de desenvolvimento de dispositivos e softwares, além de que há uma quantidade significante de oportunidades de exploração.

"Olhando para o UFED e o Physical Analyzer, ficamos surpresos ao descobrir que muito pouco cuidado parece ter sido dado à segurança de software do próprio Cellebrite. Faltam defesas de mitigação de exploit padrão da indústria e muitas oportunidades para exploração estão presentes", escreve.

Um dos exemplos de oportunidade de exploração descrita por Marlinspike é o caso do software de conversão de áudio e vídeo, o FFmpeg, que, por ser uma ferramenta de código aberto, está integrada ao código da Cellebrite para converter áudios e vídeos internamente. Mas, a versão integrada é a mesma de 2012, quando foi lançado, sem as mais de 100 atualizações de segurança que a ferramenta recebeu, desde quando foi lançada.

Segundo ele, caso exploradas, essas vulnerabilidades podem alterar o resultado dos relatórios gerados pela ferramenta. Sendo assim, podem ser usadas como argumento por advogados de pessoas que estão sendo investigadas com pela Cellebrite, já que o resultado das investigações pode ser alterado, mesmo que de forma aleatória.

"Os dados que o Cellebrite precisa para extrair e exibir são gerados e controlados pelos aplicativos no dispositivo, não por uma fonte 'confiável', então a Cellebrite não pode fazer nenhuma suposição sobre a 'exatidão' dos dados que está recebendo. Este é o espaço em que virtualmente todas as vulnerabilidades de segurança se originam", explica Marlinspike.

O CEO do Signal também disse ter encontrado dois instaladores .msi digitalmente assinados pela Apple, extraídos do iTunes. Marlinspike acredita que esses instaladores sejam "roubados" da Apple, o que configura uma violação de direitos autorais.

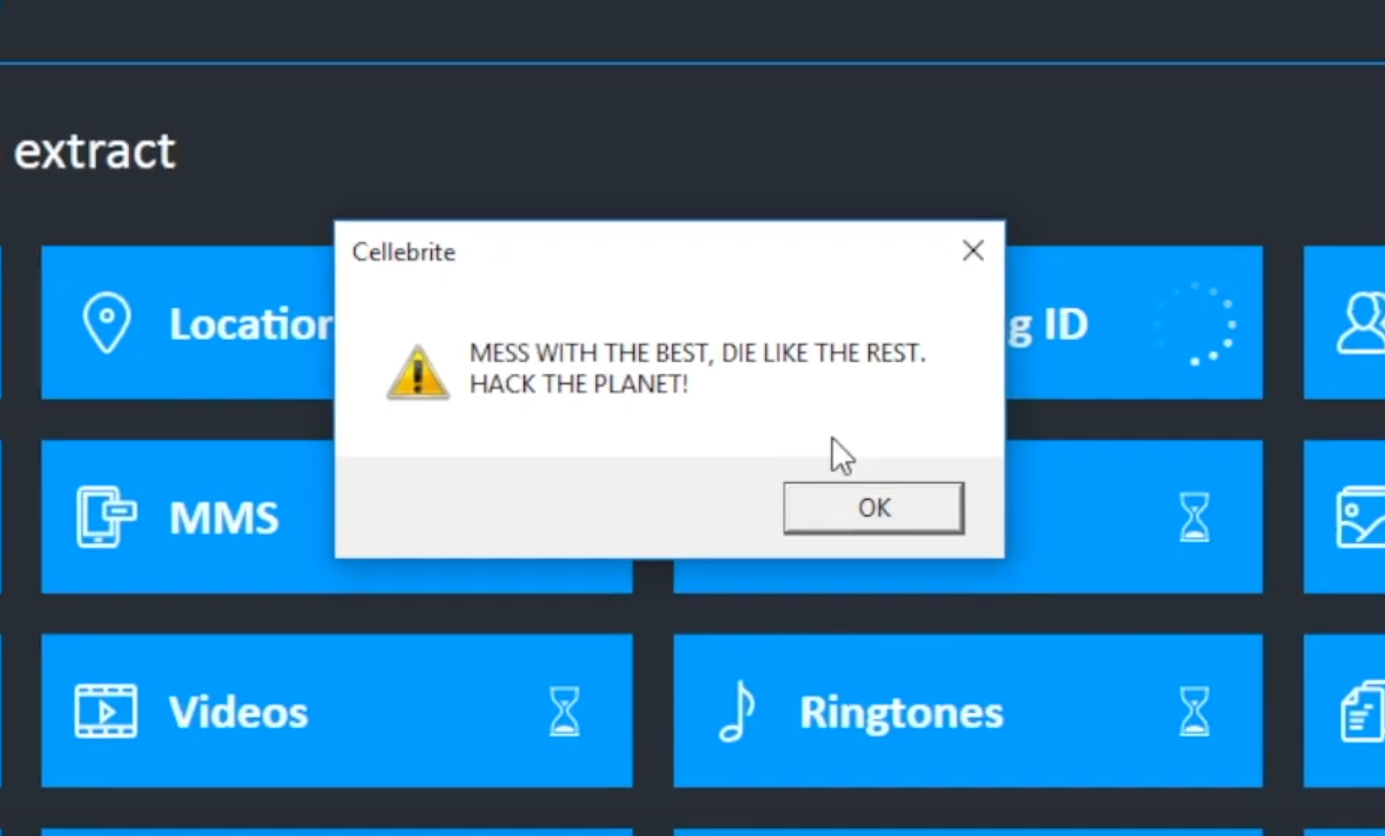

Em um vídeo curto publicado no Twitter, Marlinspike demonstra um ataque a um dispositivo Cellebrite que está extraindo dados de um smartphone. No caso, foi inserido um arquivo malicioso no smartphone em questão, que, ao ser extraído pelo Cellebrite, emite uma caixa de texto dizendo: "Mexa com os melhores, morra como o resto. Hackeie o planeta!".

"No vídeo, o UFED atinge um arquivo que executa código arbitrário na máquina Cellebrite. Essa carga útil de exploração usa a API do Windows MessageBox para exibir uma caixa de diálogo com uma mensagem. Isso é para fins de demonstração. [No entanto] é possível executar qualquer código, e uma carga útil de exploração real provavelmente tentaria alterar relatórios anteriores de forma indetectável, comprometer a integridade de relatórios futuros ou exfiltrar dados da máquina Cellebrite", explica o CEO.

Our latest blog post explores vulnerabilities and possible Apple copyright violations in Cellebrite's software:

— Signal (@signalapp) April 21, 2021

"Exploiting vulnerabilities in Cellebrite UFED and Physical Analyzer from an app's perspective"https://t.co/DKgGejPu62 pic.twitter.com/X3ghXrgdfo

Ferramenta de uso restrito?

O uso e a venda de dispositivos da Cellebrite é extremamente restrito, sendo comercializado apenas para polícias, exércitos, governos e empresas de segurança privada (sob análise). No entanto, no blog, Marlinspike diz ter encontrado o kit na rua, após cair de um caminhão.

"Por uma coincidência verdadeiramente inacreditável, recentemente estava passeando quando vi um pequeno pacote cair de um caminhão à minha frente. Conforme me aproximei, as letras do logo foram lentamente entrando em foco: Cellebrite. Lá dentro, encontramos as versões mais recentes do software Cellebrite, um dongle de hardware projetado para evitar a pirataria e um número bizarramente grande de adaptadores de cabo", esccreve.

Embora seja difícil de acreditar na história de como Marlinspike encontrou o dispositivo, uma pesquisa breve no Ebay nos mostra uma infinidade de dispositivos Cellebrite usados, sendo vendidos livremente. Alguns até por um preço consideravelmente baixo.

Até o final do ano passado, a Cellebrite não era capaz de violar a privacidade de dados do Signal. Mas, uma atualização de dezembro de 2020, garante ter adicionado suporte ao aplicativo (popular entre ativistas e jornalistas perseguidos por governos autoritários).

Marlinspike, no entanto, acredita que a informação veiculada como comunicado à imprensa é mal interpretada. Segundo ele, a Cellebrite não é capaz de quebrar a criptografia do Signal, apenas extrair dados de um dispositivo desbloqueado.

"Quando a Cellebrite anunciou que adicionou o suporte Signal ao seu software, tudo o que realmente significava foi que eles adicionaram suporte ao Physical Analyzer para os formatos de arquivo usados pelo Signal. Isso permite que o Physical Analyzer exiba os dados do Signal que foram extraídos de um dispositivo desbloqueado na posse física do usuário Cellebrite", escreve.

Para entender o nível da quebra de criptografia do Cellebrite, entramos em contato com o especialista em OSINT e computação forense, Jezer Ferreira, que estudou as ferramentas da Cellebrite através das certificações da empresa. Que diz:

"A Cellebrite é polemica, gosta de 'lacrar' só que dessa vez saiu pela culatra. Mexeram com uma empresa que tem como seu principal lema a privacidade. Dizer que é possível ler mensagens protegidas por criptografia de ponta a ponta é algo ameaçador para qualquer tecnologia que utiliza esta proteção seja Signal, Telegram, WhatsApp ou mesmo um Protonmail.

"Porém, deram conta de que estavam falando mais do que eram capazes de fazer. Retrataram, dizendo que para isso era necessário um terminal desbloqueado. Assim fica fácil, porque com um terminal desbloqueado não é necessário o Cellebrite Physical Analyzer. Varios outros programas forense são capazes de realizar esta extração. A Cellebrite engarrafou e vendeu fumaça".

"O mais triste foi que a mídia comprou, a BBC expandiu a notícia ao mundo e a reviravolta foi a resposta do Signal. O Signal deu a resposta a altura. Lembraremos deste dia como 'aquele dia que uma fake news quase acabou com a reputação de uma empresa'. Quase. Teremos no futuro, departamentos de hacking para contra-ataques de reputação?", provoca o team leader de cibersegurança da Telefónica, na Espanha.

A The Hack entrou em contato com o escritório da Cellebrite no Brasil e com sua equipe de relações públicas global, mas ainda não obteve resposta.

Fontes: Signal; Ars Technica; El Pais; Extra; Cellebrite; Tecmundo.