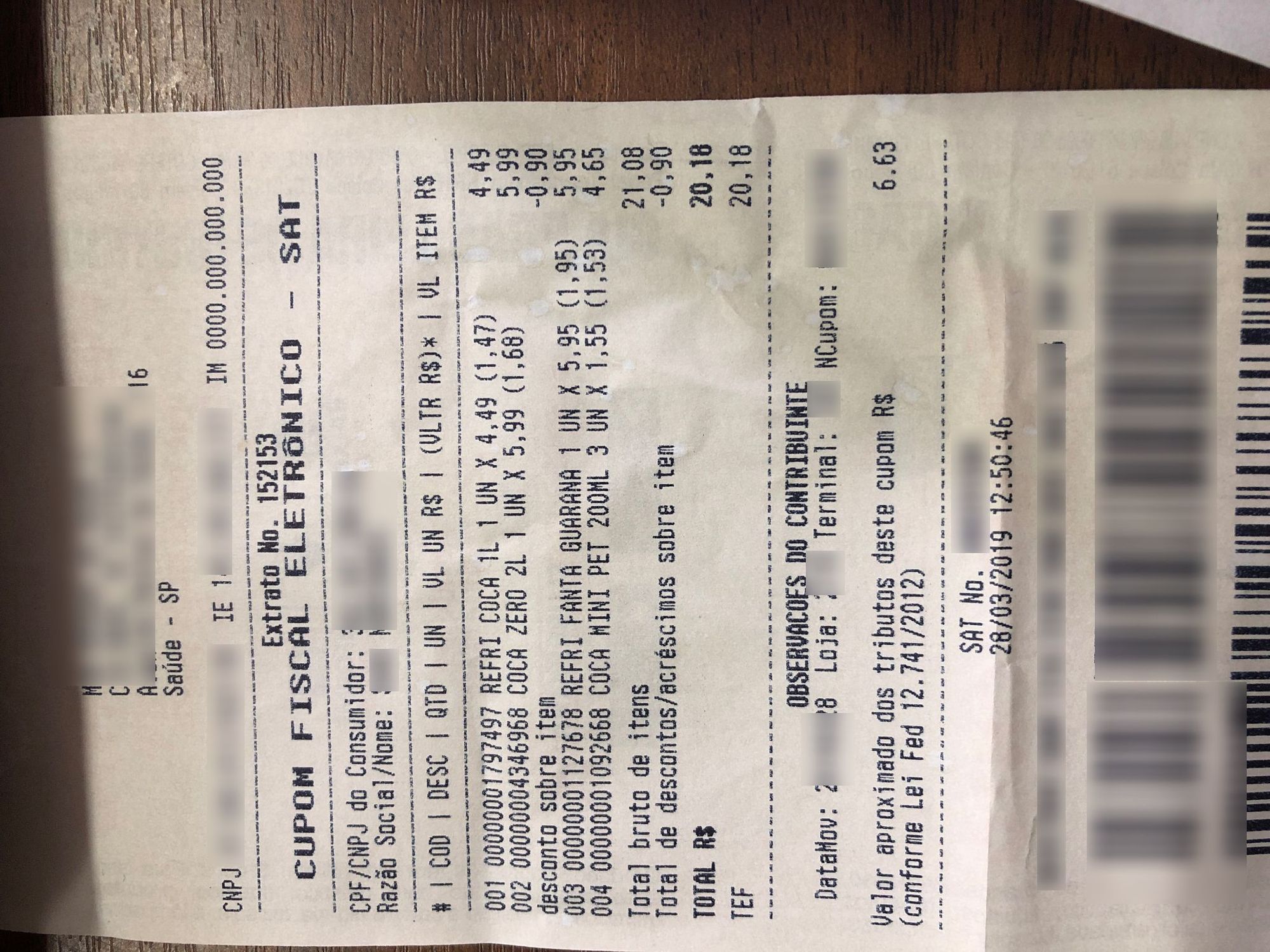

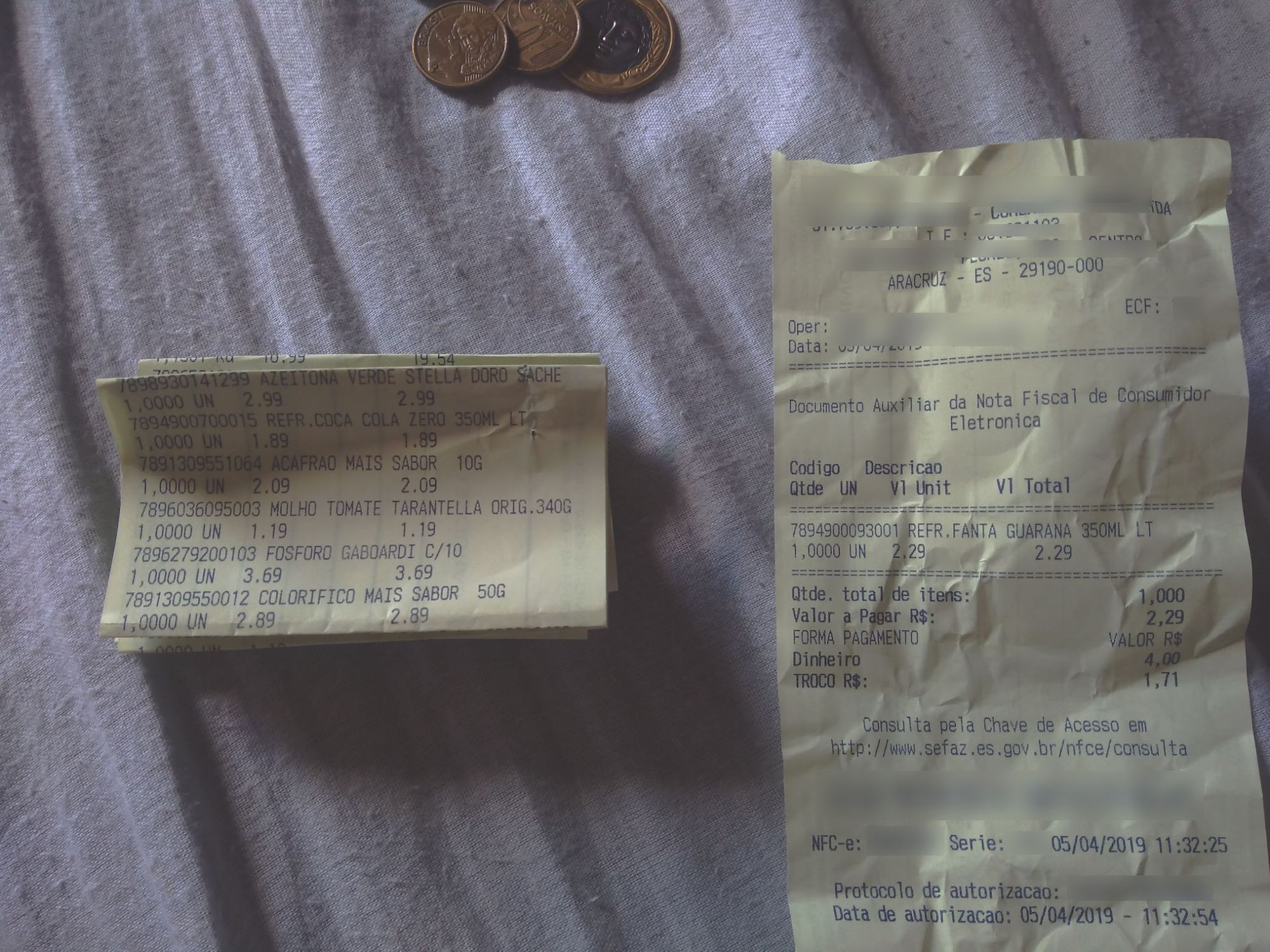

A Coca-Cola resolveu dar uma presente de Natal para os seus admiradores e lançou a promoção Experimente Grátis — ao adquirir uma unidade da bebida sem açúcar (em lata ou garrafa) e outra de Fanta Laranja Regular (também em qualquer recipiente), o cliente poderia receber um cashback de até R$ 20. Para isso, é necessário realizar um cadastro em um hotsite especial da ação e enviar uma fotografia da Nota Fiscal Paulista (NFe) comprovando a aquisição dos itens e o CPF atrelado à compra.

O objetivo da promoção — que está em vigor desde março e termina em 22 de dezembro — é incentivar que pessoas alheias às bebidas experimente-as de forma mais acessível, recebendo parte do dinheiro investido de volta. Contudo, conforme apurado exclusivamente pela The Hack, a companhia cometeu um deslize ao elaborar o sistema responsável pela campanha e acabou esquecendo um servidor aberto que era utilizado para armazenar as cópias digitalizadas das NFes — e, junto, os CPFs dos participantes.

O problema foi denunciado no dia 07 de dezembro pelos membros do coletivo hacker Cl0wnD4rk (o mesmo responsável por nos alertar sobre a API aberta no portal da concessionária ViaQuatro). O ambiente desprotegido em questão era um CloudFront — serviço oferecido pela Amazon Web Services (AWS) e que pode ser utilizado para guardar arquivos diversos, da mesma forma do mais popular Amazon Simple Storage Service (S3); bastava saber o endereço do servidor para obter acesso às notas.

Apurando a vulnerabilidade

Analisando o ambiente, a The Hack conseguiu identificar cerca de 751 arquivos expostos. Trata-se de um vazamento módico, visto que a promoção acabou de entrar em vigor e — felizmente — não houve tempo hábil para que muitos civis tivessem a oportunidade de se cadastrar. Porém, visto que o sistema estava capturando as notas em tempo real, caso tal problema não fosse identificado, o número de exposições aumentaria diariamente até o dia 22 deste mês, quando a campanha será encerrada.

A The Hack entrou em contato com a assessoria de imprensa da Coca-Cola no dia 10 de dezembro e a empresa foi ágil em resolver o problema, garantindo ter adotado as devidas medidas em apenas duas horas. Segue o posicionamento oficial da marca na íntegra:

Assim que tomamos conhecimento de uma possível exposição de dados, acionamos o nosso protocolo de segurança. Confirmamos uma vulnerabilidade no site da promoção e a função de upload de imagens pelos participantes foi bloqueada imediatamente, ou seja, cerca de duas horas depois de a empresa ter sido informada sobre a situação.

A promoção, iniciada em março, é um projeto piloto, em fase de teste, com 7.521 usuários cadastrados. Desse total, 3.111 pessoas enviaram imagens com provas de compras válidas, das quais aproximadamente 40% foram identificadas com potencial de risco. Estamos trabalhando para prestar a assistência necessária a esses consumidores.

A vulnerabilidade no site foi corrigida também apenas algumas horas depois da identificação. A decisão da empresa, porém, foi submeter novamente toda a plataforma piloto aos procedimentos de checagem, de acordo com a política de segurança de informação adotada pela Coca-Cola Brasil. Enquanto isso, os consumidores serão direcionados para maneiras alternativas de participar da promoção.

Foi resolvido?

No momento em que esta reportagem foi escrita, a campanha continuava válida; porém, os ambientes vulneráveis, de fato, haviam sido protegidos. Porém, como sempre, é impossível deduzir quantas pessoas tiveram acesso às notas até que a empresa fosse informada.