Até parece que fazemos de propósito, mas acredite — não se passa uma semana sem que a The Hack receba uma denúncia de um novo servidor desprotegido expondo informações que, teoricamente, deveriam estar protegidas. E o mais novo caso da vez envolve a CARGOBR, plataforma que une diversas transportadoras terrestres para facilitar a vida de quem precisa contratar um frete. Podemos resumir como um crowdsourcing de envio de mercadorias via caminhões, a grosso modo.

Tudo começou no dia 23 de outubro, quando a The Hack foi notificada pela equipe de pesquisadores CERT.o (os mesmos responsáveis por nos avisar sobre falhas no app SmartMEI) a respeito de um bucket público no serviço Amazon Simple Storage Service (S3). Não foi necessária muita apuração para perceber que o ambiente vulnerável em si pertencia a CARGOBR, visto que ele era usado arquivos-fontes do site antigo da plataforma e carregava diversos documentos com o logotipo da companhia.

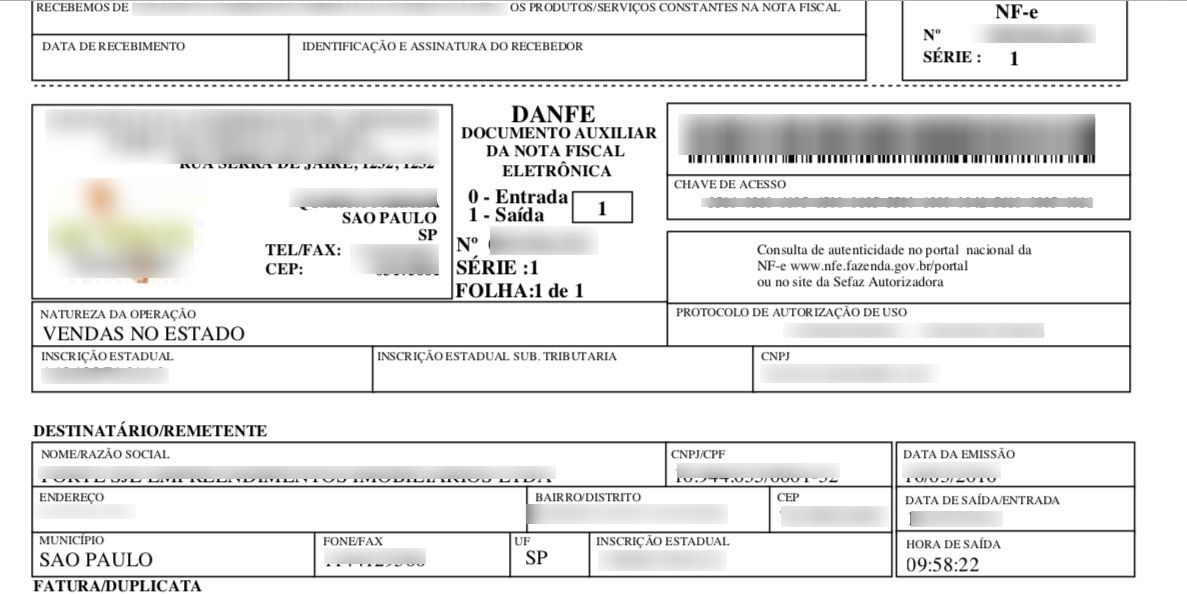

Para apurar o vazamento de forma mais eficaz, a The Hack realizou o download de todos os arquivos guardados no bucket — no total, obtivemos acesso a 5,17 GB e 96.283 documentos disponíveis de forma aberta. Alguns deles estavam misteriosamente corrompidos; porém, ainda assim, conseguimos acessar mais de 200 Notas Fiscais Eletrônicas (NFe), Documentos Auxiliares de Nota Fiscal Eletrônica (DANFE) e recibos de transportes de mercadorias.

No alarms and no surprises

Felizmente, em comparação com outros incidentes recentemente noticiados aqui mesmo na The Hack, tal exposição não pode ser categorizada como grave — são poucas as informações pessoais detectadas nos documentos. No geral, o que encontramos são CNPJs, CPFs, nomes de clientes (pessoas físicas e jurídicas), ordens de serviço, rotas de entrega e mercadorias transportadas. É óbvio que tais dados podem ser usados para golpes customizados; porém, é necessário um esforço gigantesco por parte dos criminosos cibernéticos para tal.

A CARGOBR foi notificada pela The Hack no dia 05 de novembro; porém, apenas conseguimos estabelecer contato com a empresa no dia 09 de dezembro e a falha foi consertada no dia 12 deste mesmo mês. Confira o pronunciamento da empresa na íntegra:

A CARGOBR lamenta o ocorrido e informa que a correção foi realizada assim que tomamos conhecimento do problema. Esta falha ocorreu devido a um erro de configuração em um servidor que estava sendo utilizado somente para testes internos desde 2017, e por isso parte significativa dos arquivos que estavam disponíveis não continham informações reais. Também foi aberta uma auditoria interna com o intuito de verificar e otimizar os nossos processos de segurança da informação.

O perigo do S3 mal-configurado

Citar os perigos de manter um bucket (servidor) do serviço Amazon S3 é chover no molhado. Já discutimos sobre o assunto com frequência aqui na The Hack: além da óbvio risco de um criminoso obter acesso a documentos sigilosos, dependendo do caso, um agente externo também seria capaz de apagar um ambiente vulnerável inteiro e inserir arquivos maliciosos lá dentro (o que, dependendo do tipo de projeto construído através da arquitetura, pode causar danos diretos ao consumidor).

O pior de tudo é que não são necessários conhecimentos técnicos avançados para se aproveitar dessas brechas; basta usar a ferramenta de linha de comando AWS CLI, que é rica em materiais educacionais para novos usuários. Caso queira saber mais sobre esse assunto, recomendamos que leia este excelente artigo escrito por nossa equipe técnica.

- Leia mais notícias sobre Vazamentos.