Uma plataforma desenvolvida por terceiros sob encomenda da União Estadual de Estudantes de São Paulo (UEESP) acabou expondo milhares de documentos sensíveis de universitários que realizaram o pedido de suas carteirinhas de estudante, conforme apurado com exclusividade pela The Hack. O problema estava justamente no servidor utilizado no site pelo qual o interessado podia adquirir o documento, que dá direito a descontos, benefícios e a tradicional meia-entrada em sessões de cinema, por exemplo.

Trata-se de mais um caso de configuração inapropriada de um bucket do serviço Amazon Simple Storage Service (S3), que, por estar definido como sendo de acesso público, permitia que qualquer internauta tivesse acesso aos arquivos armazenados lá ao simplesmente saber o endereço específico do servidor. O problema foi denunciado por um leitor da The Hack que preferiu se manter no anonimato — as apurações penduram desde o dia 09 de setembro, primeira data em que fomos informados sobre o incidente.

A UEESP, para aqueles que não estão familiarizados com a entidade, é uma tradicional organização estudantil cujas origens datam do final da década de 40 (de acordo com a própria instituição), já tendo sido presidida por figuras políticas famosas como o ex-governador José Serra e o ex-deputado José Dirceu. Trata-se de um capítulo local da União Nacional dos Estudantes (UNE) e é famosa por mobilizar campanhas, manifestações e ações em prol dos direitos estudantis e da sociedade como um todo.

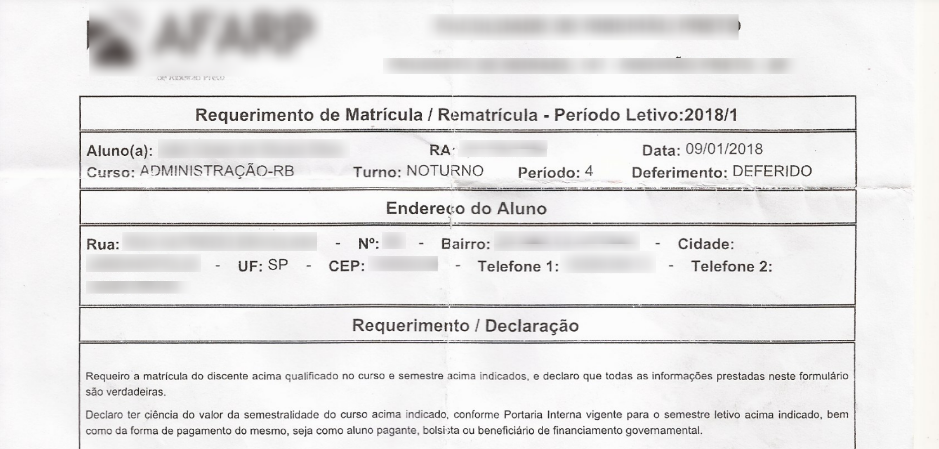

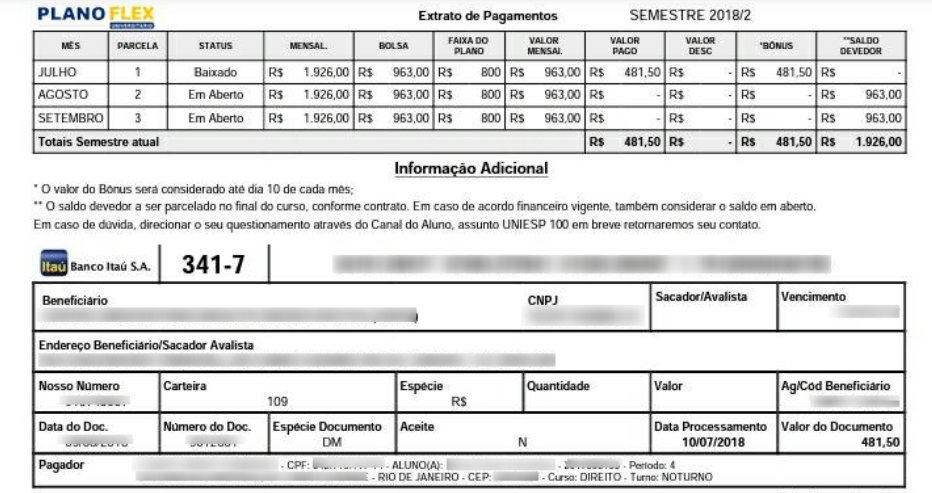

Atualmente, um de seus “produtos” é o Documento do Estudante, uma carteirinha dupla que serve como comprovação de matrícula universitária (para que o portador tenha direito a descontos e meia-entrada) e também como um cartão de crédito pré-pago, que pode ser recarregado com qualquer valor pela internet e utilizado para realizar pagamentos em qualquer maquininha. Para obter o Documento do Estudante, o interessado precisa fazer um registro, arcar com uma taxa e provar que está matriculado em um curso superior.

O mesmo erro de sempre

O problema é que a plataforma responsável por todo esse gerenciamento do Documento do Estudante — pedido de novos cartões, recargas e até mesmo uma ferramenta de validação (usada por estabelecimentos para garantir que a carteirinha é real) — foi construído com base em um bucket (servidor) do serviço Amazon S3, e tal ambiente estava configurado de forma errônea permitindo que qualquer indivíduo pudesse ter acesso aos arquivos e dados armazenados lá.

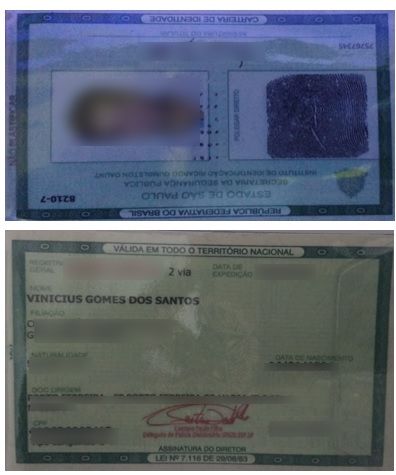

Visto que o bucket possuía uma quantidade imensa de documentos, a The Hack não foi capaz de apurar seu conteúdo em totalidade, mas encontrou, com facilidade, cópias digitalizadas de RGs, CNHs, Documentos de Estudante digitais (com nome, foto, instituição de ensino, CPF e data de nascimento), boletos de mensalidades escolares e atestados de matrículas. Esses últimos, obviamente, incluem ainda mais informações pessoais, como endereço completo, email e telefone do universitário.

De acordo com a fonte que nos notificou a respeito do problema, foi possível encontrar cerca de 2 mil documentos de cunho pessoal no servidor desprotegido.

Uma vez validada a vulnerabilidade, a The Hack entrou em contato com a UEESP no dia 05 de novembro, mas, a priori, não obteve resposta. A instituição só se pronunciou no dia 15 do mesmo mês e o problema só foi resolvido na totalidade no dia 27. Confira a nota da entidade na íntegra:

Em resposta ao questionamento levantado pelo veículo The Hack, sobre a exposição dos dados cadastrais dos estudantes na plataforma das Carteirinhas, informamos que ao, trocar os fornecedores e responsáveis pela emissão dos documentos dos estudantes, a empresa Two Wins, antiga contratada responsável pelas CIEs, cometeu uma falha de segurança, que já foi solucionada.

Tal disponibilidade irregular e insegura é de enorme preocupação à UEE-SP, que não pode e nem tem como se responsabilizar pelo ocorrido, mas que não mediu esforços para solucionar a questão o quanto antes. Os arquivos sensíveis dos cadastrados estão sob sigilo e disponíveis apenas para eventuais auditorias, conforme a Lei nº 12.933, de 26 de dezembro de 2013, que regulamenta a meia-entrada.

Ressaltamos que os dados contidos tanto nas nossas bases, quanto nas bases de dados de parceiros não vão além dos exigidos por lei, e que estamos de acordo com as normas exigidas pelos órgãos de regulamentação. Sendo assim, somos gratos pelas observações apontadas e confirmamos que a Two Wins corrigiu a vulnerabilidade.

Falta de especialização?

Como já dissemos diversas vezes aqui na The Hack, a má-configuração de ambientes na nuvem é um dos problemas de segurança mais comuns de 2019 — e possivelmente continuará sendo em 2020. Muitas empresas e profissionais estão se sentindo pressionados a adotar a cloud em seus negócios mesmos sem o devido conhecimento técnico para garantir a segurança da informação nesse tipo de infraestrutura, o que acaba causando incidentes deste tipo — não só na AWS S3, mas em outras ferramentas como a Elastic.

No mês passado, durante o Roadsec São Paulo 2019, Marcos Oliveira, country manager da Palo Alto Networks, afirmou que “é comum encontrar clientes que, por não ter um conhecimento profundo sobre a nuvem, desconhecem os reais riscos de exposição de informações sensíveis ou a melhor forma de reagir a um incidente cibernético”. Para ele, o mercado de cloud é extremamente carente de mão-de-obra especializada, o que simboliza inclusive uma ótima oportunidade profissional para novos jovens.

Esse tipo de exposição indevida já causa prejuízos financeiros e morais incalculáveis; porém, com a iminente chegada da Lei Geral de Proteção de Dados (LGPD), que deve entrar em vigor em agosto de 2020, as penalidades para quem descuidar dos dados de seus clientes ficarão ainda mais pesadas.