Uma falha de configuração em um servidor pertencente à Orsegups Participações S.A., holding que controla sete empresas do ramo de segurança patrimonial, acabou expondo uma série de documentos fiscais revelando valores de contratos de seus clientes. O vazamento, que foi investigado pela The Hack em parceria com o site norte-americano ZDNet, comprometeu mais de 25 GB de arquivos, incluindo notas fiscais, boletos e guias de arrecadação de impostos dos serviços prestados pelas marcas do grupo.

De acordo com a descrição de seu próprio site oficial, a Orsegups Participações S.A. é uma empresa líder no setor de segurança, possuindo mais de 40 anos de experiência na prestação de serviços para empresas privadas, condomínios e residências. Entre as soluções oferecidas pelos braços da companhia, estão incluídos monitoramento de CFTV e alarmes, controle de acesso, portaria remota, rastreamento veicular e oferecimento de equipe própria de vigilantes.

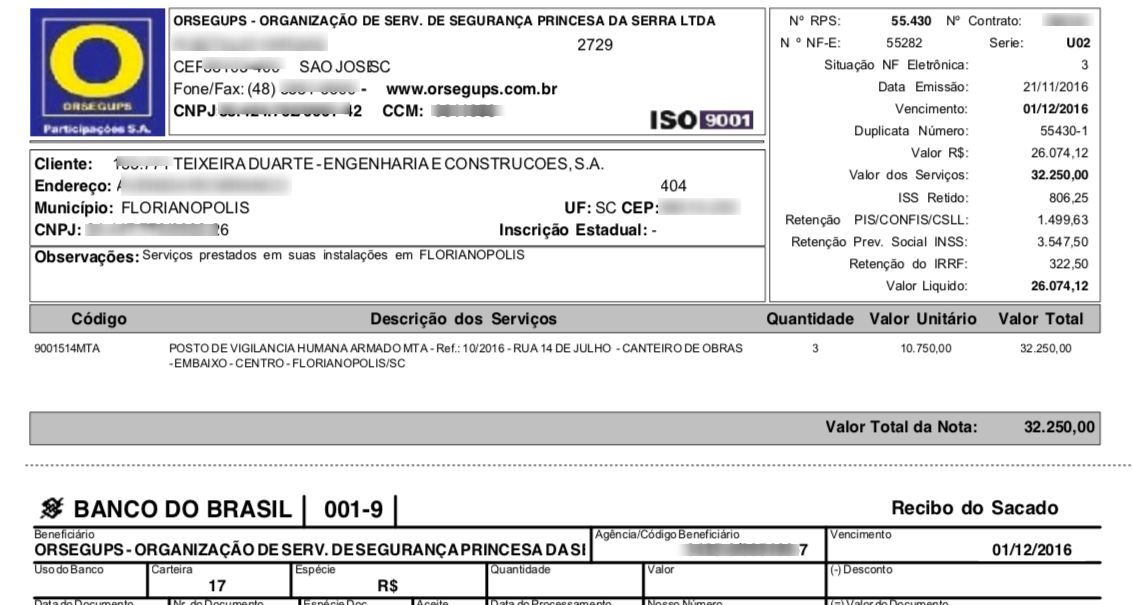

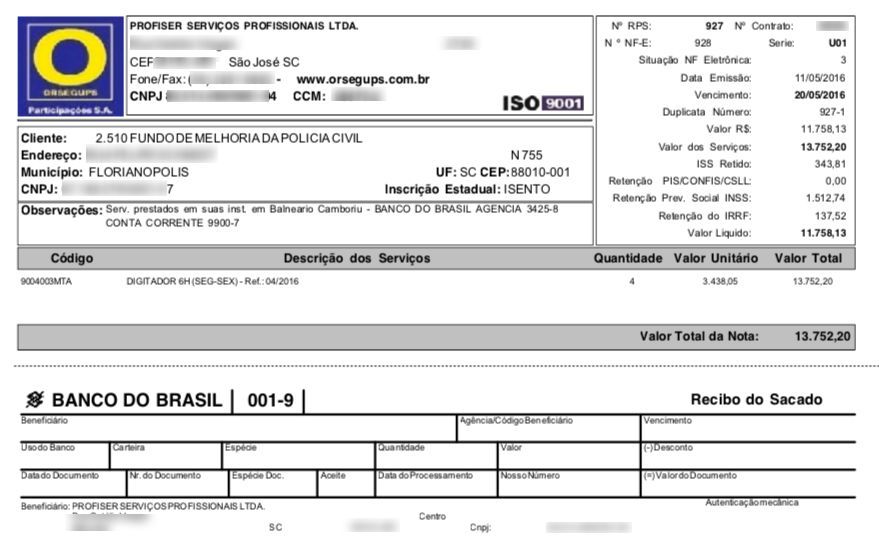

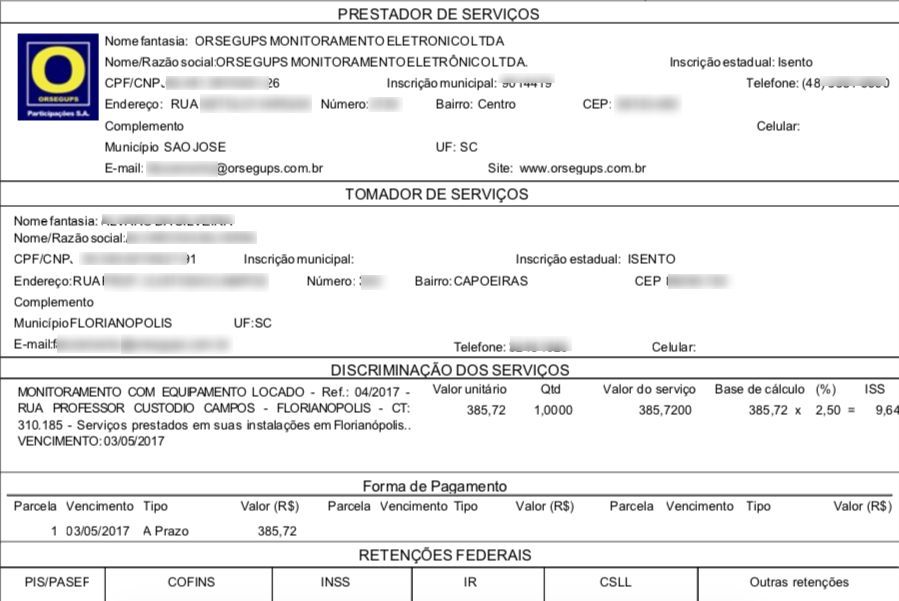

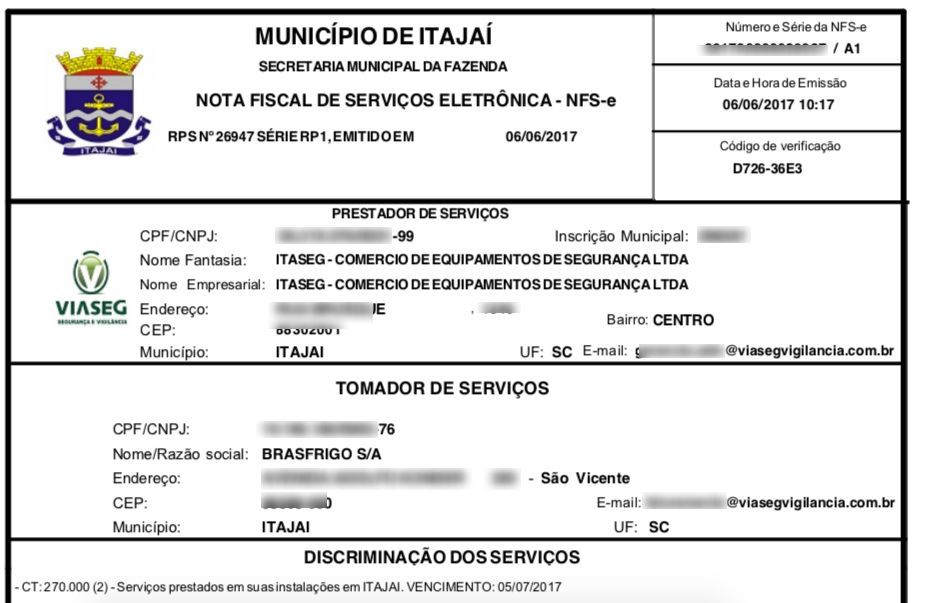

Analisando os arquivos expostos, a The Hack conseguiu encontrar uma grande variedade de documentos fiscais que, embora sejam de uso interno da companhia, revelam valores de serviços prestados à entidades públicas e privadas. A coleção investigada inclui o seguinte conteúdo:

- 345 mil boletos;

- 129 mil Notas Fiscais de Serviço Eletrônicas (NFSe);

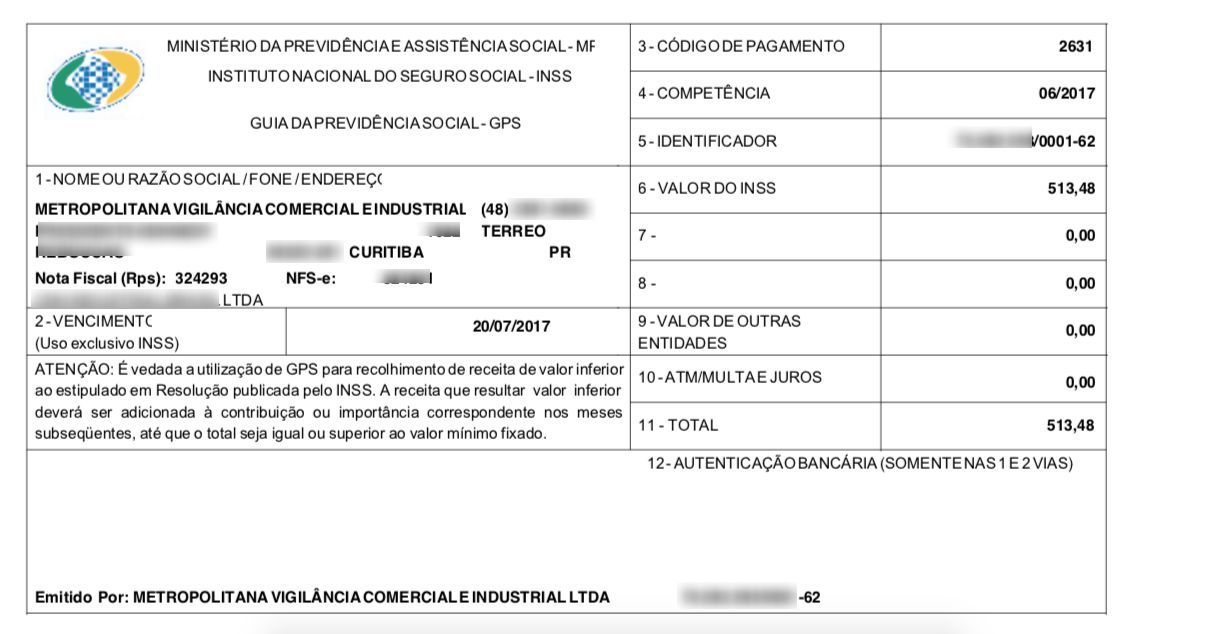

- 9 mil Guias da Previdência Social (GPS);

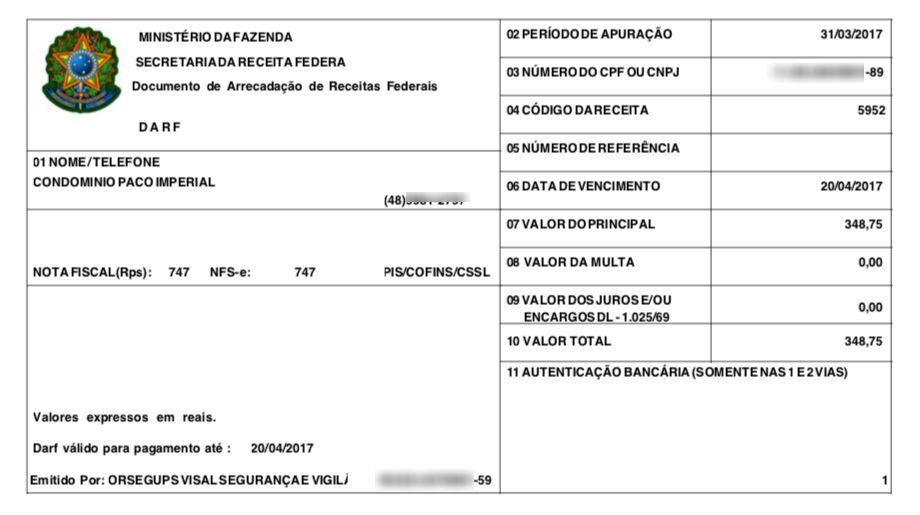

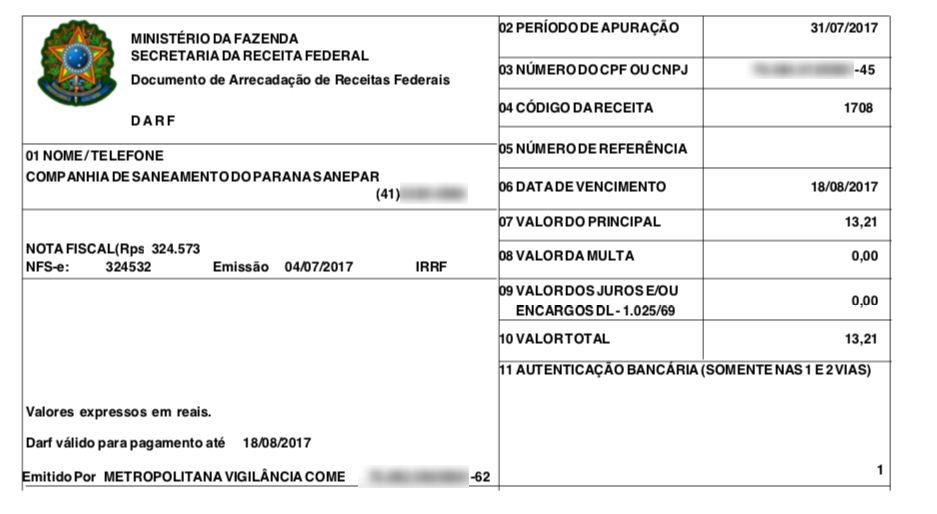

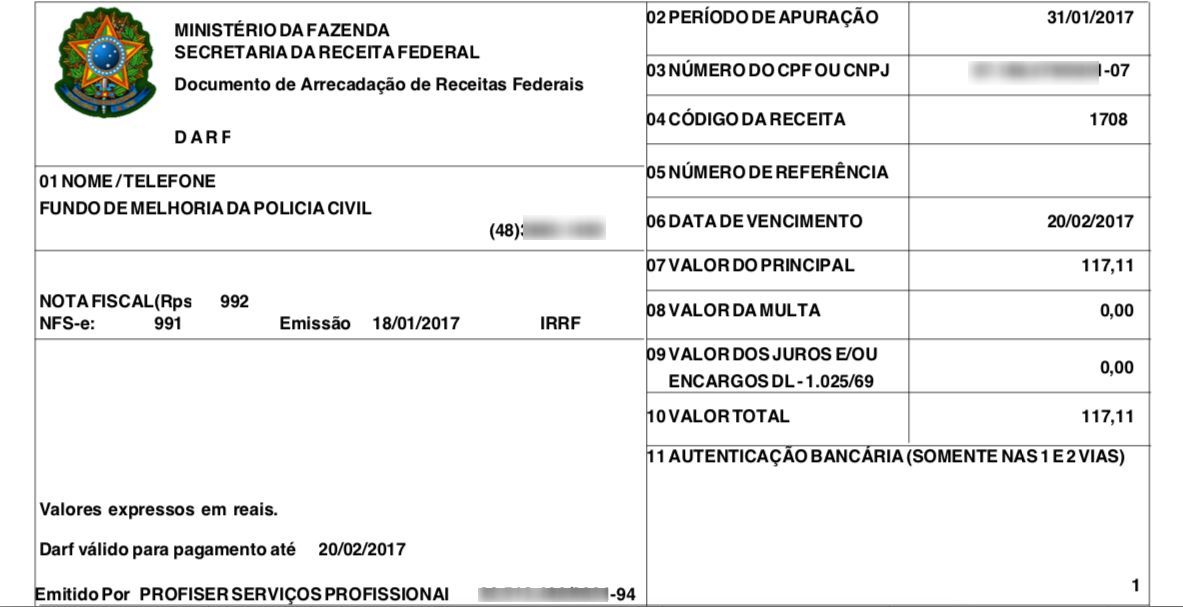

- 14 mil Documentos de Arrecadação de Receitas Federais (DARF);

- 38 mil demonstrativos de recolhimento de PIS, COFINS e CSLL (PCC).

Além disso, o material inclui uma quantidade não-determinada de Guias de Recolhimento do FGTS (GFIP) gerados pelo Sistema Empresa de Recolhimento do FGTS e Informações à Previdência Social (SEFIP), que nada mais são do que demonstrativos de recolhimento do Fundo de Garantia por Tempo de Serviço (FGTS) dos colaboradores da Orsegups.

Não foi possível determinar a quantidade dessa categoria de arquivos devido a grande desorganização; porém, seu diretório sozinho pesa 3,99 GB.

Informações expostas

A exposição de documentos fiscais da Orsegups afeta tanto pessoas físicas quanto jurídicas. Encontramos, por exemplo, uma série de notas fiscais em nome de cidadãos comuns que contrataram os serviços da marca para proteção residencial e veicular; nesses casos, os documentos incluem nome completo, CPF, endereço e telefone do cliente — dados que podem ser utilizados para a elaboração de golpes de engenharia social altamente personalizados, por exemplo.

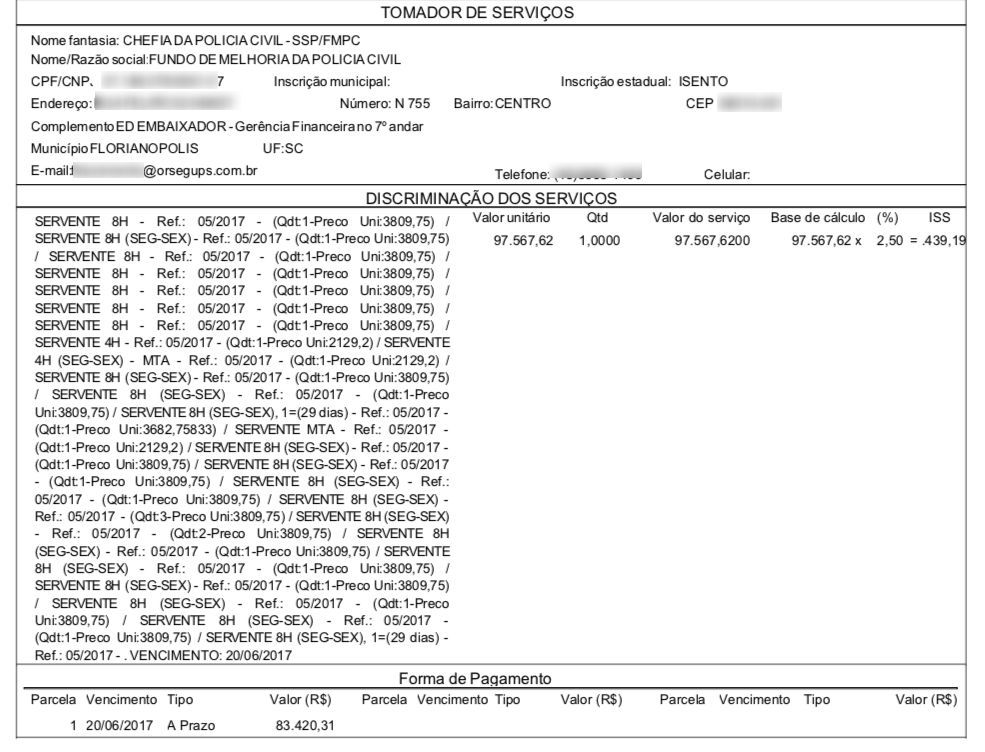

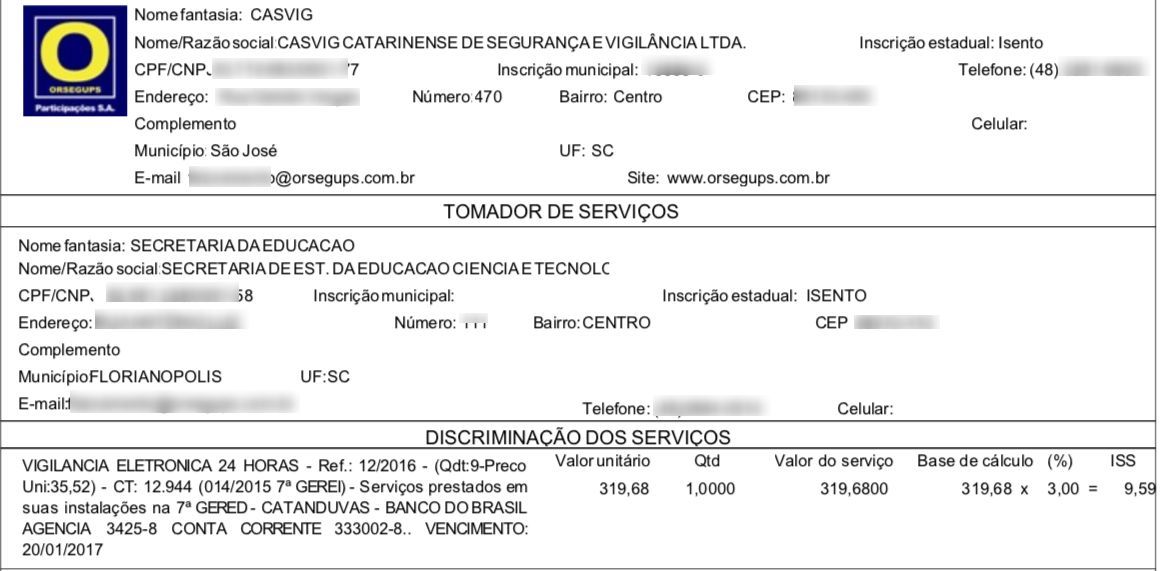

Já no caso de clientes corporativos, o vazamento destaca-se por revelar alguns gastos de órgãos públicos e empresas privadas. Uma das notas, por exemplo, era endereçada ao Fundo de Melhoria da Polícia Civil (FMPC) de Santa Catarina (SC), que teria gasto, em apenas um mês, o valor de R$ 83.420,31 só na contratação de serventes terceirizados. Em outra nota, endereçada à Secretaria de Estado da Educação (SED) de SC, temos a descrição de um serviço de vigilância eletrônica 24 horas, pelo valor de R$ 319,68.

Notificada pela The Hack no dia 31 de janeiro, a Orsegups demorou um pouco, mas retirou o servidor vulnerável do ar. Em nota, a empresa afirma que “tal bucket S3 armazenava apenas arquivos legados de um portal já desativado em 2017, em uma conta AWS já não mais utilizada. Outrossim, informamos que contamos com time de segurança para monitoramento de nossas plataformas ativas e temos implementadas políticas de boas práticas e governança em segurança”.

Apesar do problema ter sido resolvido, é impossível saber quantas pessoas tiveram acesso aos documentos até a resolução da falha.

Nuvem mal-configurada

Este incidente foi mais um caso de vazamento ocasionado por falhas de configuração em um ambiente na nuvem — algo recorrente e que assolou diversas empresas brasileiras ao longo de 2019. No caso de servidores hospedados no serviço Simple Storage Service (S3) da plataforma Amazon Web Services (AWS), o problema ocorre quando o desenvolvedor esquece de configurar corretamente as políticas de privacidade do ambiente em questão (chamado internamente de “bucket”) e acaba disponibilizando-o publicamente.

Um bucket público pode ter parte de seu conteúdo acessado através de qualquer navegador, bastando informar a URL correta do ambiente vulnerável. Usuários mais experientes conseguem, através do AWS Command Line Interface (CLI), baixar todo o conteúdo do servidor, enviar itens para o bucket (incluindo scripts maliciosos) e apagar arquivos à vontade. Nós já publicamos um artigo didático falando mais a respeito de tal tema; clique aqui para acessar e saber mais detalhes.

- Leia mais notícias sobre Vazamentos.