A The Hack apurou, com exclusividade, que um ambiente vulnerável de uma prestadora de serviços deixou exposto mais de 2,3 milhões de registros sensíveis da rede McDonald's Brasil — desse total, mais de 1 milhão de registros eram informações pessoais de funcionários. A denúncia partiu do pesquisador Enzo, da firma de segurança francesa OnlineProtek. A investigação perdura desde o dia 17 de setembro, quando fomos contatados a respeito da brecha.

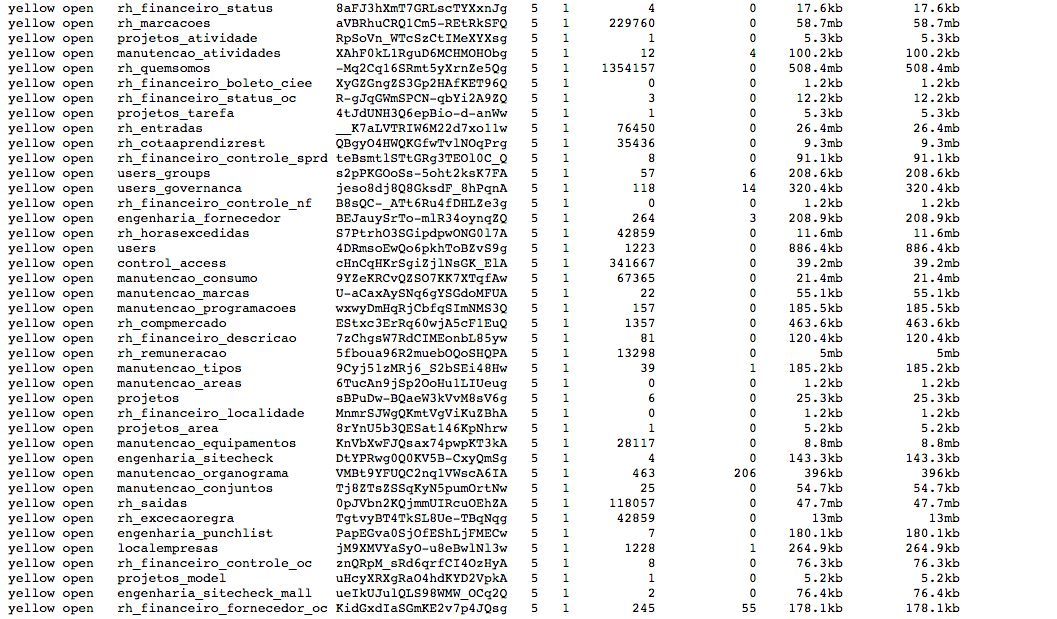

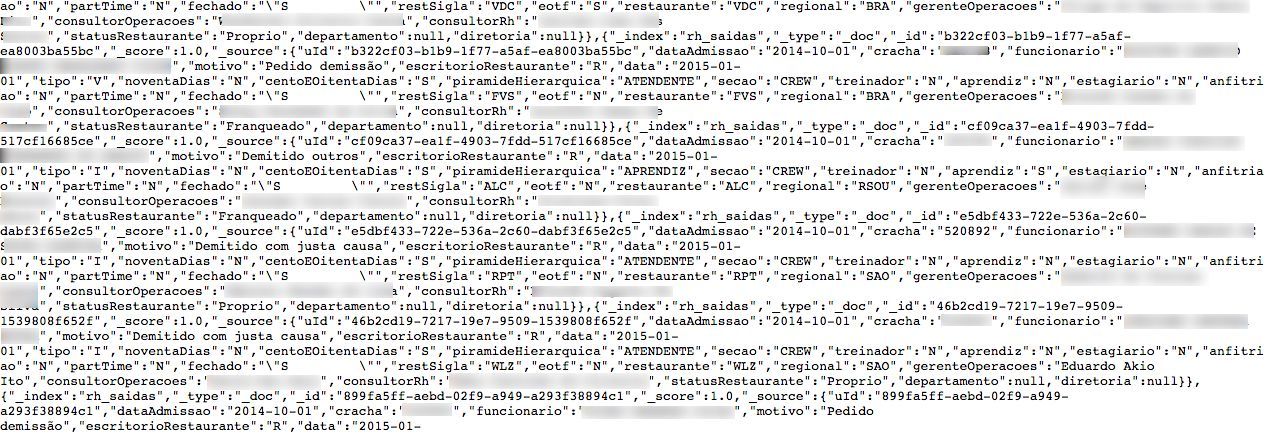

A falha em questão residia em um ambiente Elasticsearch desprotegido e com livre acesso para usuários não-autenticados. Examinando o material, a The Hack constatou que os principais dados expostos diziam respeito aos colaboradores da rede de restaurantes: era possível visualizar dados como nome completo, faixa etária, tempo de experiência, cargo, seção, etnia, necessidades especiais, salário e até mesmo unidade de trabalho.

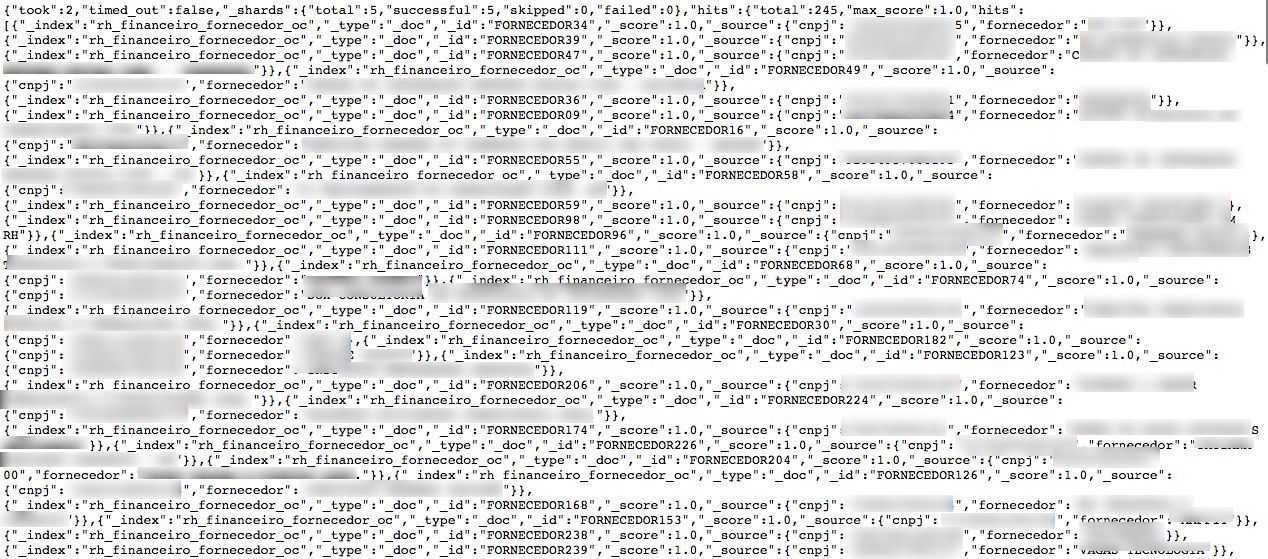

Também fomos capazes de identificar 76 mil registros de novas contratações (com menos dados pessoais), quase 12 mil demissões (indicando se o desligamento foi por justa causa ou não) e outras informações privilegiadas, incluindo uma listagem de 245 fornecedores e parceiros (como construtoras contratadas para erguer novas lojas da franquia). Neste último caso, foi possível visualizar nome da empresa, email de contato e CNPJ.

Diferente de outros casos similares já analisados aqui no portal, o Elasticsearch em questão estava rigorosamente organizado, contando inclusive com um índice para auxiliar na navegação entre os diferentes tipos de informações. Sendo assim, conseguimos contabilizar o número exato de registros expostos: 2.354.933.

Afinal, o que aconteceu?

Notificada pela The Hack, a Arcos Dorados — empresa responsável por franquear a marca McDonald’s na América Latina — afirmou que o ambiente vulnerável em questão era de propriedade da DoxTI, um prestador de serviços que foi contratado para desenvolver um sistema de indicadores de performance. Confira a nota da companhia na íntegra:

“A Companhia informa que, após o recebimento da informação sobre eventual vulnerabilidade em um sistema contratado e operado por um prestador de serviços de desenvolvimento de indicadores de performance, imediatamente ativou todos os protocolos de segurança previstos e também contratou uma consultoria independente para realizar investigação forense. Além disso, informa que não identificou invasão à sua infraestrutura.

A Companhia reitera seu compromisso com a transparência e com os mais rigorosos padrões internacionais de segurança da informação e se coloca à disposição para eventuais esclarecimentos.”

Embora tenha inicialmente se recusado a retornar nossos contatos, a DoxTI também enviou um comunicado oficial. Confira:

“A Doxti esclarece que tão logo foi contactada pelo site The Hack acionou os protocolos de segurança disponíveis. Além disso, a empresa contratou uma consultoria independente para realizar uma investigação dos fatos.

Por fim, a Doxti reforça o seu compromisso com a privacidade e segurança da informação e segue implementando diretrizes de segurança pertinentes ao negócio.”

No momento em que esta reportagem foi escrita, o ambiente vulnerável já se encontrava fora do ar e as devidas auditorias e perícias já estavam em curso.

As consequências da exposição

É difícil determinar se os dados foram acessados por indivíduos mal-intencionados até a resolução do problema — contudo, as consequências da exposição são óbvias. Se a Lei Geral de Proteção de Dados (LGPD) já estivesse em vigor, a Arcos Dorados poderia ser penalizada com uma multa de R$ 50 milhões ou ou 2% de seu faturamento bruto anual — o que for maior. O regulamento passa a valer em agosto de 2020.

De qualquer forma, as informações pessoais examinadas pela The Hack podem ser usadas por criminosos para aplicar golpes altamente personalizados, como campanhas de spear phishing ou fraudes diversas. Dados adicionais — como necessidades especiais e salário — podem ser entendidas por alguns especialistas na área de Direito como informações de caráter personalíssimo.

Por fim, temos ainda o problema da espionagem corporativa. A lista de fornecedores e parceiros são preciosas para eventuais competidores da rede de lanchonetes, e poderiam ser comercializadas de forma ilegal ou utilizadas para extorsão.

Elastic-o quê?

O Elasticsearch é uma ferramenta popular utilizada em servidores para facilitar a consulta de grande volumes de dados. Porém, por padrão, ao ser instalada, ela é configurada com acesso público — o que significa que qualquer pessoa com a URL certa é capaz de acessar as informações indexadas pela plataforma. Já noticiamos outros casos similares, como este app de relacionamento e servidores contendo dados cadastrais de quase toda a população equatoriana e chilena.

Como se não fosse o suficiente, reportamos recentemente — também com exclusividade — outro ambiente Elasticsearch público contendo informações pessoais de 200 mil brasileiros. Até hoje, não sabemos quem era o dono do servidor em questão.

O problema é tão comum que, durante a Mind The Sec São Paulo 2019, maior conferência corporativa sobre segurança da informação do continente, a The Hack conversou com Henrique Vaz, CEO da CleanCloud, empresa dedicada a alertar usuários sobre eventuais brechas em seus sistemas baseados na nuvem.

De acordo com o executivo, muitas vezes, o profissional de TI se esquece de realizar as configurações corretas pela correria do dia-a-dia. “O ambiente está mudando de forma constante e o profissional está focado nas novas soluções, sem tempo de parar e olhar para trás”, afirma Henrique.

Leia mais notícias sobre Vazamentos.