O mês de novembro começou com uma notícia bastante curiosa — a Maze, gangue de cibercriminosos responsável por operar o ransomware homônimo, anunciou o fim de suas atividades neste último domingo (1º). Em um comunicado oficial publicado em seu site, a equipe afirma que suas ações foram motivados pela simples ideia de fazer com que as grandes corporações repensassem seu modo de proteger informações sensíveis.

- Exclusivo: Universidade Positivo pode ter sido vítima de ransomware

- Tudo sobre o ataque de ransomware que paralisou a brasileira Light

- Empresas brasileiras pagaram R$ 2,55 milhões em resgate de ransomware em 2019

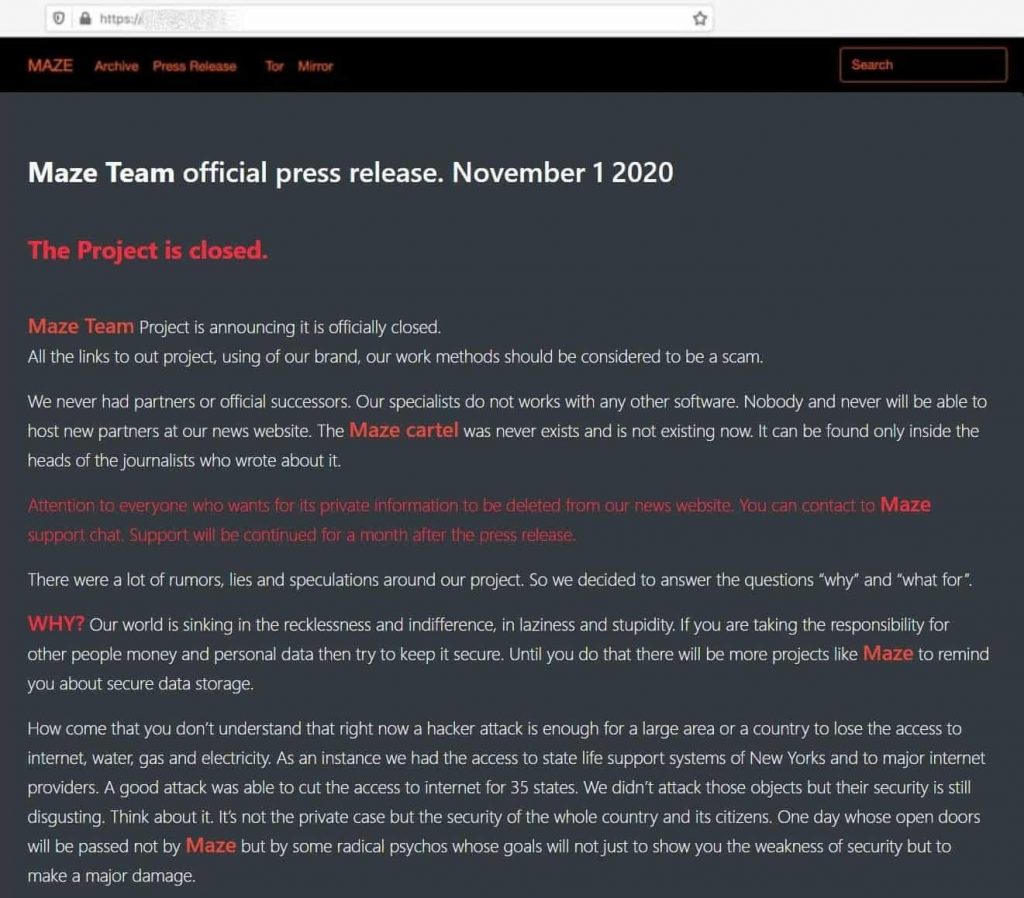

“O projeto está fechado. O Maze Team Project está anunciando que está oficialmente fechado. Todos os links para o nosso projeto, usando nossa marca, nossos métodos de trabalho devem ser considerados um golpe”, afirmam os operadores. Segundo eles, a ideia de criar a marca surgiu da percepção de que o mundo estava se tornando “imprudente, indiferente, estúpido, preguiçoso”.

“Nós nunca tivemos parceiros ou sucessores oficiais. Nossos especialistas não trabalham com qualquer outro software. Ninguém nunca será capaz de hospedar novos parceiros em nosso website. O cartel Maze nunca existiu e continua não existindo. Ele pode ser encontrado dentro das cabeças dos jornalistas que escreveram sobre ele”, apontam os criminosos.

Descoberta em 2019, a gangue Maze se tornou notória por seu modus operandi que, na época, era um tanto inovador: além de invadir sistemas e criptografar os arquivos, pedindo um resgate por tais, eles também roubaram documentos sigilosos e publicavam-nos em seu próprio site caso a vítima se recusasse a pagar. Essa estratégia rapidamente foi copiada por outras equipes como REvil/Sodinokibi e Ryuk.

Os operadores do Maze ressaltam que o site continuará no ar e que as companhias podem entrar em contato caso queiram que as informações vazadas sejam excluídas. Dentre os alvos mais importantes da gangue, podemos citar a Canon, a LG Electronics, o Banco da Costa Rica e a Westech International.

Fonte: HackRead