No dia 29 de julho de 2019, foi publicado, no site oficial do banco estadunidense, Capital One, um comunicado de segurança relatando que o banco identificou "acesso não autorizado por um indivíduo externo que obteve certos tipos de informações pessoais relacionadas às clientes de cartão de crédito do banco Capital One".

- RSAC21 | Vulnerabilidades em painéis solares: um estudo de caso

- RSAC21 | Soluções de segurança equipadas com IA, de fato, entregam inteligência artificial?

- RSAC21 | Como placas 'fantasmas' podem interferir em sensores automobilísticos

Segundo informações da imprensa local, na época, o ataque foi considerado como uma das maiores violações de dados já vistas na história da segurança da informação, com o acesso ilegal a mais de 140 mil números de Seguro Social (equivalente ao CPF dos brasileiros) de cidadãos dos EUA, 1 milhão de números de Seguro Social de cidadãos canadenses, informações de 80 mil contas bancárias, furto de cerca de 30GB de informações de cartão de crédito, além de um número não identificado de nomes, endereços, saldos bancários, pontuações de crédito, limite de crédito e outras informações de clientes do banco Capital One.

Os pesquisadores brasileiros Nelson Novaes Neto, Anchises Moraes, ambos especialistas de segurança do C6 Bank, apresentaram nessa terça-feira (18), durante o RSA Conference 2021, um estudo detalhado sobre o caso. Nelson Novaes e Anchises Moraes, junto com Stuart Madnick e Natasha Malara Borges, são autores do artigo "A Case Study of the Capital One Data Breach" publicado pela escola de administração do Massachusetts Institute of Technology (MIT).

Segundo os pesquisadores, a escolha de estudar o caso do Capital One foi baseada na quantidade de informações técnicas disponíveis para análise, além de que o Capital One, foi o primeiro banco a migrar 100% de sua infraestrutura de dados para um banco de dados em nuvem, nesse caso, fornecido pela Amazon Web Services (AWS), o que resultaria em informações relevantes, principalmente considerando a transformação digital, que é cada vez mais uma necessidade da indústria geral.

Como explica Nelson Novaes, o estudo analisou se os requisitos de conformidade existentes são suficientes para evitar violações de dados como esta, além detalhar de forma técnica as principais configurações listadas na Estrutura de Segurança Cibernética do Instituto Nacional de Padrões e Tecnologia (NIST) que poderiam ter sido feitas para evitar o ataque.

O ataque

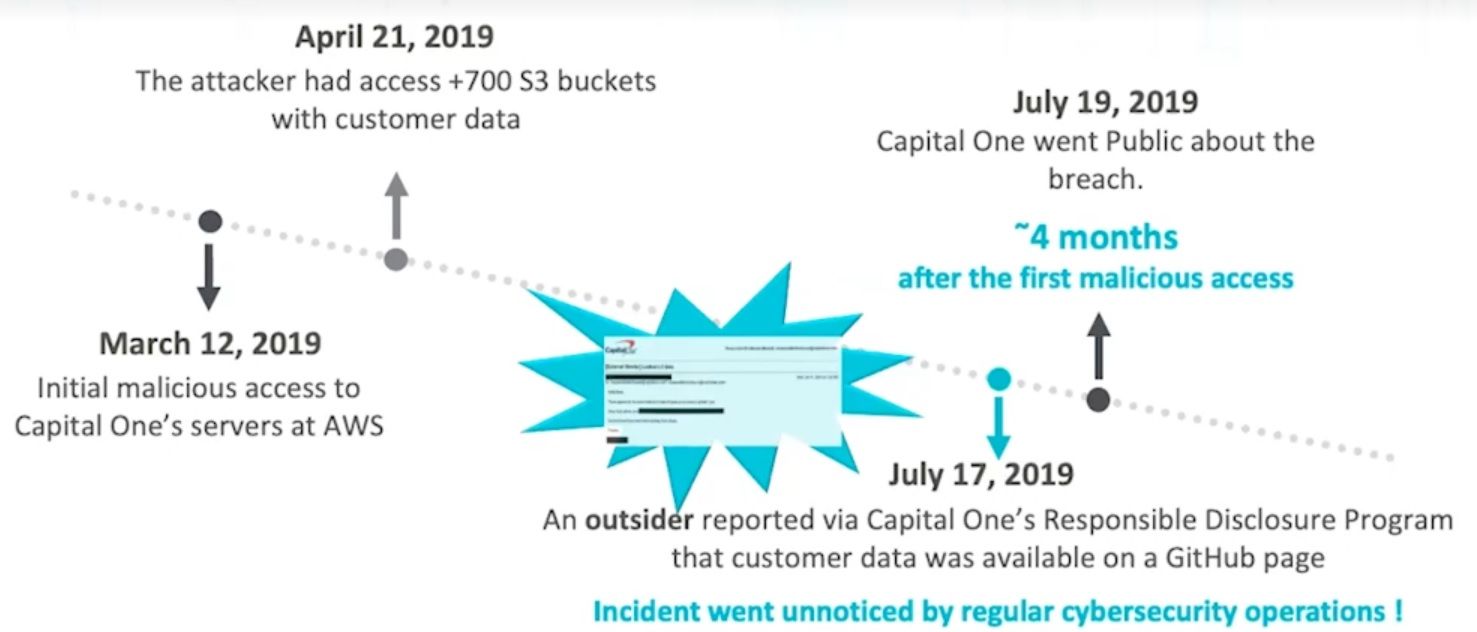

Anchises Moraes começa sua apresentação detalhando como tudo começou, ainda no dia 12 de março de 2019, quando foram identificados acessos maliciosos a um dos servidores do banco, hospedado e gerenciado pela AWS. Após essa identificação, o banco começou a investigar o caso e descobriu que foram acessados ilegalmente mais de 700 conteiners Amazon S3 Buckets, uma das categorias de armazenamento em nuvem da AWS.

Nesse momento, o banco já tinha noção de que uma grande quantidade de dado de inteligência interna, além de dados de clientes e usuários haviam sido acessados por cibercriminosos, mesmo assim, ainda demorou cerca de quatro meses para assumir publicamente, o que, segundo Anchises, é muito tempo, devido à amplitude (mais de 100 milhões de usuários afetados) do ataque.

No entanto, como podemos observar pela linha do tempo do ataque, no dia 17 de julho, dois dias antes da empresa se manifestar publicamente, um pesquisador de segurança independente, relatou ter encontrados dados de clientes do Capital One disponíveis de forma aberta e gratuita no GitHub, tendo sido um dos fatores que forçaram a empresa e ir a público relatar o caso.

Firewall mal configurado

De acordo com a BBC e o Departamento de Justiça dos Estados Unidos, Paige Thompson, acusada de ser a principal responsável pelo ataque ao Capital One, foi presa na segunda-feira, dia 29 de julho de 2019, após oficiais do FBI a identificarem como autora da publicação no GitHub, que continha dados roubados do Capital One.

"Antes do ataque, a senhorita Paige Thompson desenvolveu um script malicioso para rastrear servidores AWS com firewalls mal configurados e vulneráveis. Segundo dados do Departamento de Justiça dos EUA, com esse script, Thmpson conseguiu atacar mais de 30 empresas e uma dessas era a Capital One. Além disso, Thompson utilizou uma TOR e VPN para esconder o endereço de IP original desses acessos", explica Anchises.

Através desses firewalls mal configurados, a invasora acessou credenciais de funcionários e com isso, conseguiu roubar mais de 30GB de dados da empresa.

Todos os passos do ataque foram mapeados, analisados e detalhados no artigo produzido pelos pesquisadores. Com essa analise, eles identificaram todas as falhas presentes na infraestrutura de segurança do Capital One, um total de 61 configurações, divididas em 7 etapas, que poderiam ter sido feitas para evitar o ataque.

"Nós conseguimos identificar 61 configurações NIST CSF que deveriam estar em dia para evitar esse ataque em específico. A maioria dessas configurações podem ser resumidas pela falta de gerenciamento de vulnerabilidades, privilégios mínimos, monitoramento de eventos de segurança e princípios de segurança", conclui o pesquisador.

A The Hack está cobrindo os principais conteúdos do RSA Conference 2021. Fiquei ligado no nosso canal no Telegram para mais matérias como esta.

Fontes: MIT; CNN; BBC e Departamento de Justiça dos EUA.