Se levarmos em conta tudo o que está acontecendo logo em seu primeiro mês, podemos presumir que 2020 será um ano assustador. No dia 03 de janeiro, os Estados Unidos empregaram drones para atacar o Irã e, com isso, acabaram assassinando o general Qassem Soleimani, comandante da Guarda Revolucionária Islâmica e considerado por muitos como um verdadeiro herói nacional da potência persa. A retaliação iraniana veio quatro dias depois, na forma de 22 mísseis disparados contra bases norte-americanas instaladas no Iraque.

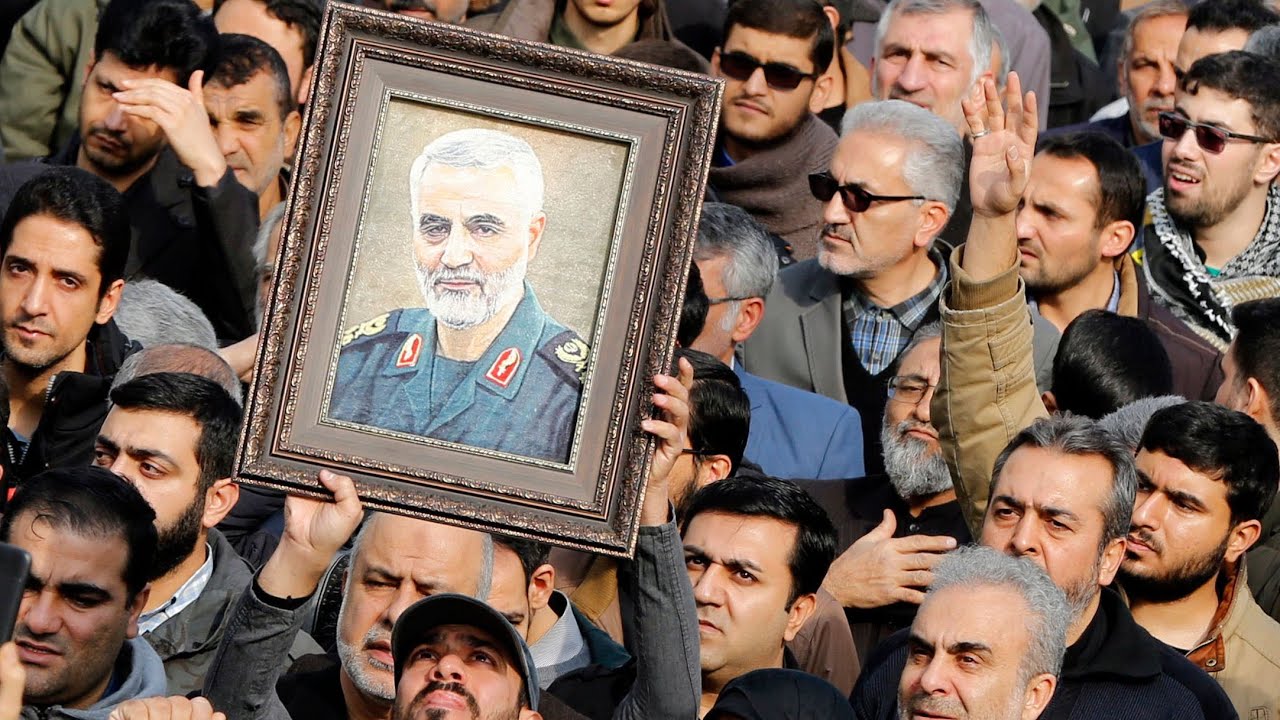

Não demorou muito para que a internet passasse a cogitar o início de uma Terceira Guerra Mundial. As relações entre os EUA e o Irã já estavam tensas desde 2017, quando, ao assumir a presidência, Donald Trump revogou o Acordo Nuclear de 2015 e impôs uma série de sanções econômicas aos iranianos, acusando-os de serem “os maiores patrocinadores do terrorismo no mundo”. Porém, os conflitos ainda não haviam atingido proporções tão perigosas: o assassinato de Soleimani gerou revolta em toda a população iraniana, que gritava “morte à América!” durante a procissão fúnebre do militar.

Embora seja natural presumir uma intensa batalha entre os países ao longo das próximas semanas, não podemos nos esquecer de que é mais provável que tais episódios, a priori, apenas intensifiquem os ataques cibernéticos trocados entre as nações ao longo dos últimos anos. No front digital, os EUA e o Irã já se estranham há pelo menos uma década — em 2010, os iranianos tiveram que desacelerar seu programa de desenvolvimento nuclear após ser vítima do vírus industrial Stuxnet, cuja autoria acredita-se ser norte-americana.

Um histórico respeitável

Em um relatório executivo compartilhado em primeira mão com a The Hack, a Unit 42, unidade de threat intelligence da Palo Alto Networks, listou algumas ações de espionagem cibernética e ameaças persistentes avançadas (advanced persistent threats ou APT) oriundas do Irã que foram detectadas ao longo dos últimos dez anos. As mais notáveis seriam as seguintes:

- OilRig (AKA APT34/Helix Kitten)

- MagicHound (AKA APT35/Newscaster/Cobalt Gypsy)

- APT33 (AKA Refined Kitten/Elfin)

- DarkHydrus

- Shamoon

- MuddyWater (AKA Static Kitten)

De acordo com a Palo Alto, esses múltiplos grupos e campanhas têm empregado diversas táticas com o objetivo de roubar informações sensíveis e destruir dados, incluindo phishing, tunelamento e sequestro de DNS, exploração de backdoors, distribuição de arquivos Office infectados e mascaramento de domínios.

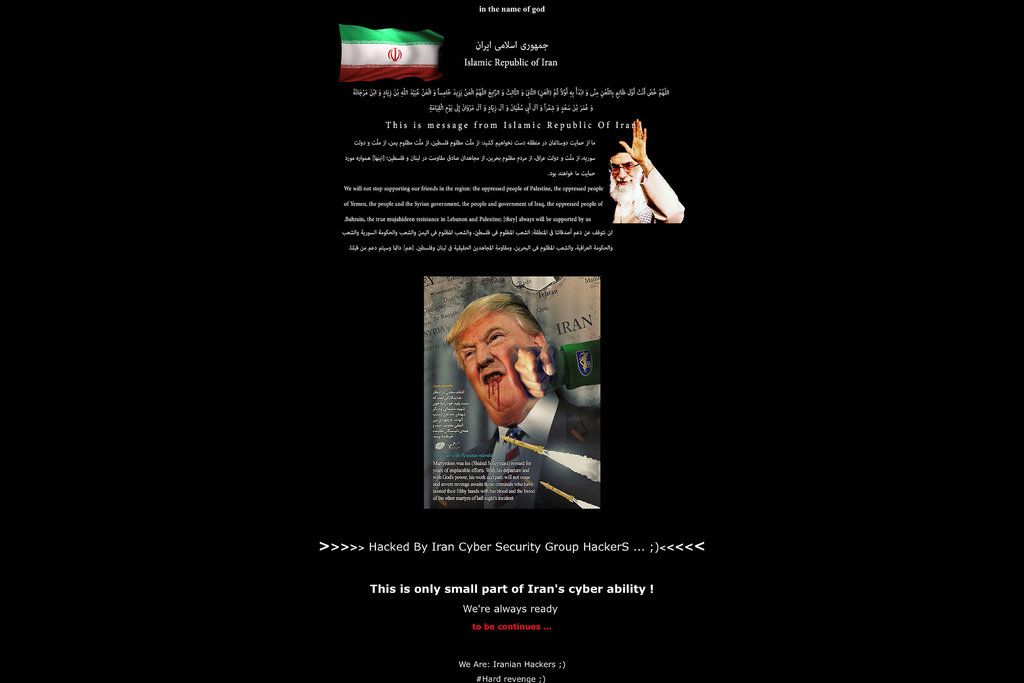

Já no primeiro fim de semana após a morte de Soleimani, o site do Federal Depository Library Program (programa governamental dos EUA que visa facilitar a distribuição de publicações oficiais e de interesse público) foi invadido e desfigurado com mensagens pró-iranianas. Os autores, que se identificaram simplesmente como “grupo de hackers de cibersegurança do Irã”, afirmaram ainda que esta seria apenas “uma pequena amostra das habilidades cibernéticas” do país.

De olho nas infraestruturas críticas

Embora tal ataque tenha sido relativamente “inofensivo” (não existem sequer provas de que seus autores sejam realmente agentes patrocinados pelo governo iraniano), as consequências dessa guerra cibernética podem ter consequências graves quando falamos de investidas contra sistemas industriais e infraestruturas críticas.

"A guerra cibernética é algo que teoricamente já ocorre em diversos níveis e entre diversos países. Porém, com uma guerra formal eminente, as ameaças de guerras cibernéticas se tornam ainda mais prováveis, constantes e deliberadas", explica Felipe Sabino Costa, expert em segurança cibernética industrial, em entrevista concedida à The Hack.

"Por diferentes razões, o ataque cibernético, principalmente em infraestruturas críticas, é uma alternativa muito atraente com relação aos recurso empregados e aos potencias impactos. Não é necessário uma intervenção física ou um investimento elevado em arsenal bélico para se gerar impactos financeiros ou mesmo destruições catastróficas", continua.

"Numa potencial guerra cibernética, pode-se ter diferente tipos de alvos, inicialmente o sistema elétrico (geração, transmissão e distribuição) é um alvo em potencial, pois uma vez comprometido, vários outros sistemas que dependem de energia podem passar a trabalhar de forma degradada (como hospitais, transportes, comunicação etc.). Porém, todas as outras industrias em maior ou menor escala podem se tornar um alvo cibernético, dependendo dos objetivos dos países, entre eles: tratamento de água, indústrias de alimentos, química e assim por diante", completa Felipe.

Recentemente, a empresa de segurança Dragos divulgou um relatório detalhando as ações do APT33 e observou que, desde o ano passado, o grupo mantém uma campanha de password spraying com o objetivo de ganhar acesso aos sistemas elétricos estadunidenses.

Um ataque de password spraying, vale observar, nada mais é do que um brute force em larga escala: usando ferramentas automatizadas, os atacantes tentam “adivinhar” a senha de diversas credenciais de um mesmo domínio. Com isso, os atores maliciosos teriam tentado obter acesso a centrais de controle de empresas de fornecimento de energia elétrica dos EUA, tal como algumas companhias do ramo de óleo e gás.

A Dragos afirma que não existem provas de que os iranianos obtiveram sucesso em tal campanha, mas alerta que as empresas norte-americanas precisam redobrar sua atenção para eventuais acessos indevidos que tal grupo possa ter nas mangas. Na pior das hipóteses, os hackers da nação persa poderiam causar um blecaute em grande parte dos Estados Unidos, atrapalhando a comunicação militar e o bom funcionamento de outras infraestruturas críticas para a civilização norte-americana.

Vale a pena continuar observando a movimentação dos dois países no âmbito cibernético.

Fonte: Unit 42, WIRED, The New York Times