Usuários comuns, ou usuários ingênuos, são aquelas pessoas que não conhecem muito bem como funcionam computadores e processos digitais e por esse motivo acabam cometendo deslizes de comportamento quando estão utilizando seus smartphones e computadores.

- RSAC 21 | Pesquisadores brasileiros revelam detalhes do ataque ao banco estadunidense Capital One

- RSAC21 | Vulnerabilidades em painéis solares: um estudo de caso

- RSAC21 | Como placas 'fantasmas' podem interferir em sensores automobilísticos

Segundo Josiah Dykstra, pesquisador técnico da National Security Agency (NSA), há uma grande quantidade de usuários que não conseguem se preocupar com segurança da informação, nem mesmo segurança de dados pessoais. Esses usuários, em muitos casos, são profissionais de grandes empresas, representantes políticos, funcionários da administração pública, governos, juristas e muitos outros.

Por esse motivo, é fundamental que NSA, em parceria com a comunidade e os profissionais de segurança da informação, construam mecanismos para garantir que essas pessoas (principalmente seus computadores) se mantenham seguras, além dos mecanismos tradicionais, configurados pelo próprio usuário.

Esse é o tema central da palestra "Invisible Security: Protecting Users with No Time to Spare", apresentada por Dykstra, nesta quinta-feira (20), durante o RSA Conferece 2021.

Segundo Dykstra, proteger os usuários ingênuos não é uma tarefa fácil, já que eles nem sequer utilizam as mais básicas ferramentas de proteção, como, por exemplo, senhas minimamente complexas.

"Por mais de meio século, muitas pessoas como você e eu nos dedicamos para proteger pessoas e computadores usando criptografia, captchas, além de outras tecnologias. É claro que, algumas dessas tecnologias forneceram muitos benefícios reais e mensuráveis, reduzindo as ameaças à esses computadores e à essas pessoas. Mas, essa segurança utilizável, não é suficiente, precisamos fazer mais", disse no começo de sua apresentação.

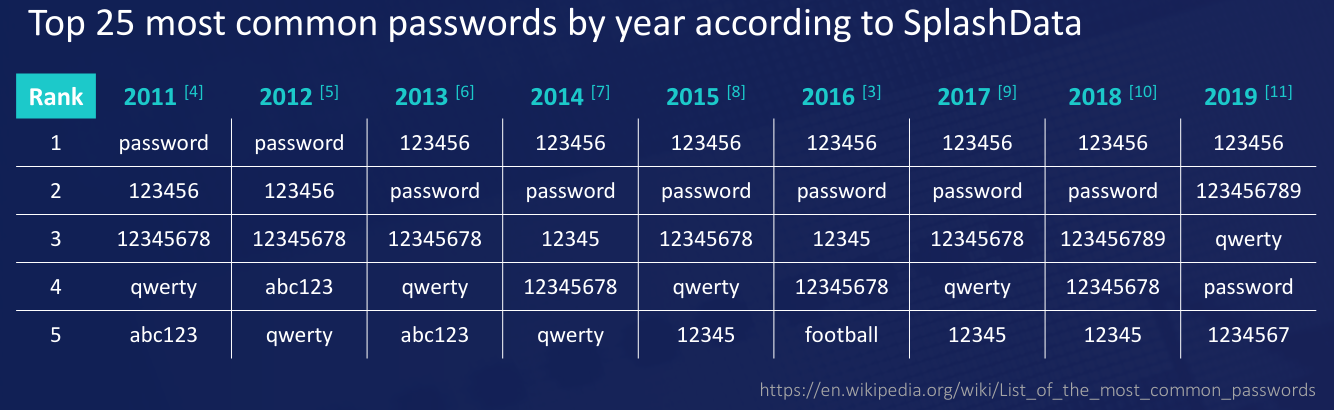

Como podemos ver neste levantamento extraído do Wikipedia, as senhas "senha123", "password", "qwerty" e o mais popular "123456", estão, todos os anos, entre as mais utilizadas. Isso mostra que a maioria das pessoas acreditam que segurança da informação não passa de uma chatice criada para atrasar a vida delas.

"As escolhas desse gráfico mostram que usuários preferem a conveniência e a facilidade ao invés de se importarem com segurança. Mas, não estamos aqui para culpar o usuário ingênuo, estamos aqui para aceitar que segurança é um fardo para maioria das pessoas".

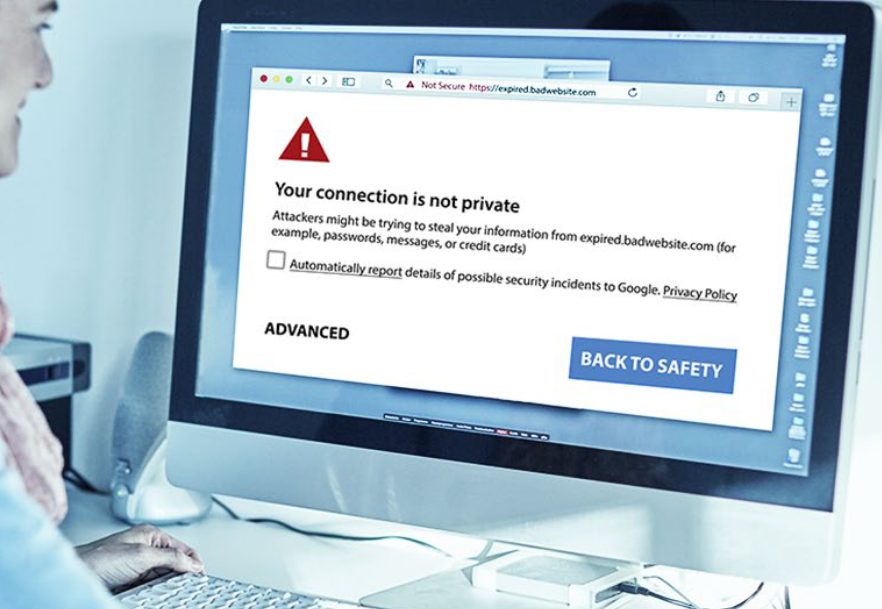

Ou seja, cobrar que o usuário configure ferramentas básicas de segurança não é suficiente para a manter a população geral segura. Por isso, como explica Dykstra, é fundamental que a NSA, em parceria com a comunidade de segurança da informação, construa mecanismos que operam nos bastidores, para manterem essas pessoas seguras. Essas ferramentas de bastidores é o que ele chama de Segurança Invisível.

Segurança Invisível

De acordo com o pesquisador, segurança invisível são processos de segurança que ocorrem de forma automática, transparente e que exigem o mínimo de configuração (isso quando exigem) por parte do usuário.

"O que proponho e acredito é o que chamamos de segurança invisível, que é basicamente um sistema de segurança, mas qual o usuário não precisa se preocupar com instalação, configuração ou manutenção, apenas receber os benefícios de um sistema de segurança", diz.

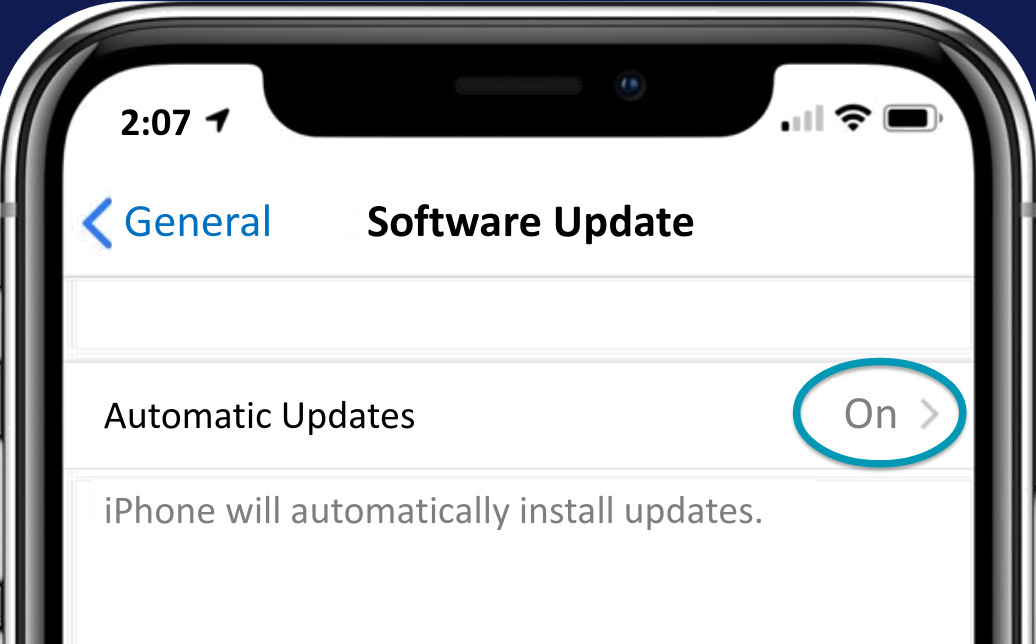

O primeiro exemplos de segurança invisível apresentado pelo pesquisador é a atualização automática de softwares e sistemas operacionais, como as que existem no iPhone, Android, Windows e MacOS. "Sabemos que softwares atualizados é o principal fator quando o assunto é se manter seguro".

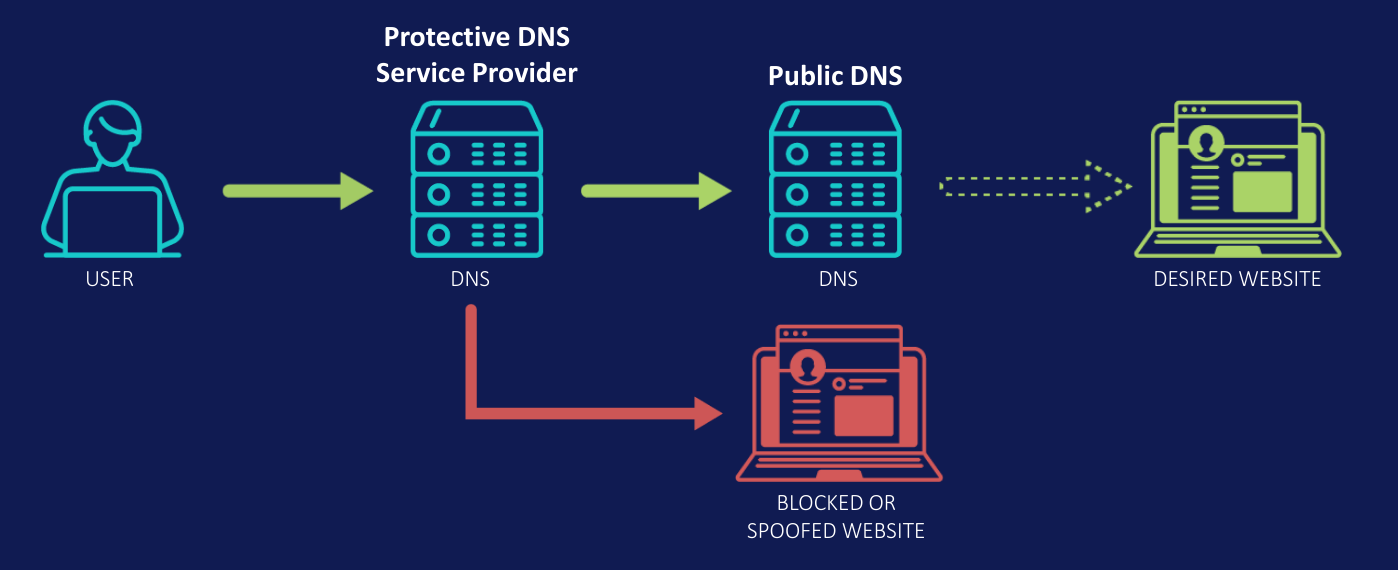

O segundo exemplo, é conhecido como Protective Domain Name System (PDNS), um serviço completamente compatível com o DNS tradicional, mas que filtra domínios suspeitos e tenta impedir que o usuário acesses sites maliciosos.

"Novamente, mais uma ferramenta que não exige configuração do usuário e normalmente já vem configurada de fábrica na maioria das redes, sistemas e navegadores", diz.

No ano passado, a NSA conduziu um modelo piloto de Protective DNS com uma série de empresas da área de segurança, que se mostrou muito bem sucedido. Após o programa, avaliamos os resultados e concluímos que o programa foi responsável por evitar 92% dos ataques de malware. Agora, estamos estudando ampliar esse programa para ainda mais empresas de defesa e segurança.

O terceiro exemplo apresentado pelo pesquisador, é a capacidade de autenticação por reconhecimento facial. "Como vimos no começo da apresentação, usuários comuns detestam senhas, sendo assim, o reconhecimento facial se mostra uma ferramenta bastante útil, rápida e acessível, para autenticar acessos por parte do usuário [...] O problema do reconhecimento facial, é que se o sistema, por algum motivo falhar, o usuário fica na mão, sem conseguir autenticar seu acesso".

Dykstra explica que a NSA e os profissionais de segurança estão sempre desenvolvendo ideias e ferramentas para proteger esses usuários comuns, já que não há como culpa-los pela ingenuidade, além de que é nossa missão, como profissionais de segurança, proteger a todos.

A The Hack está cobrindo os principais conteúdos do RSA Conference 2021. Fiquei ligado no nosso canal no Telegram para mais matérias como esta.