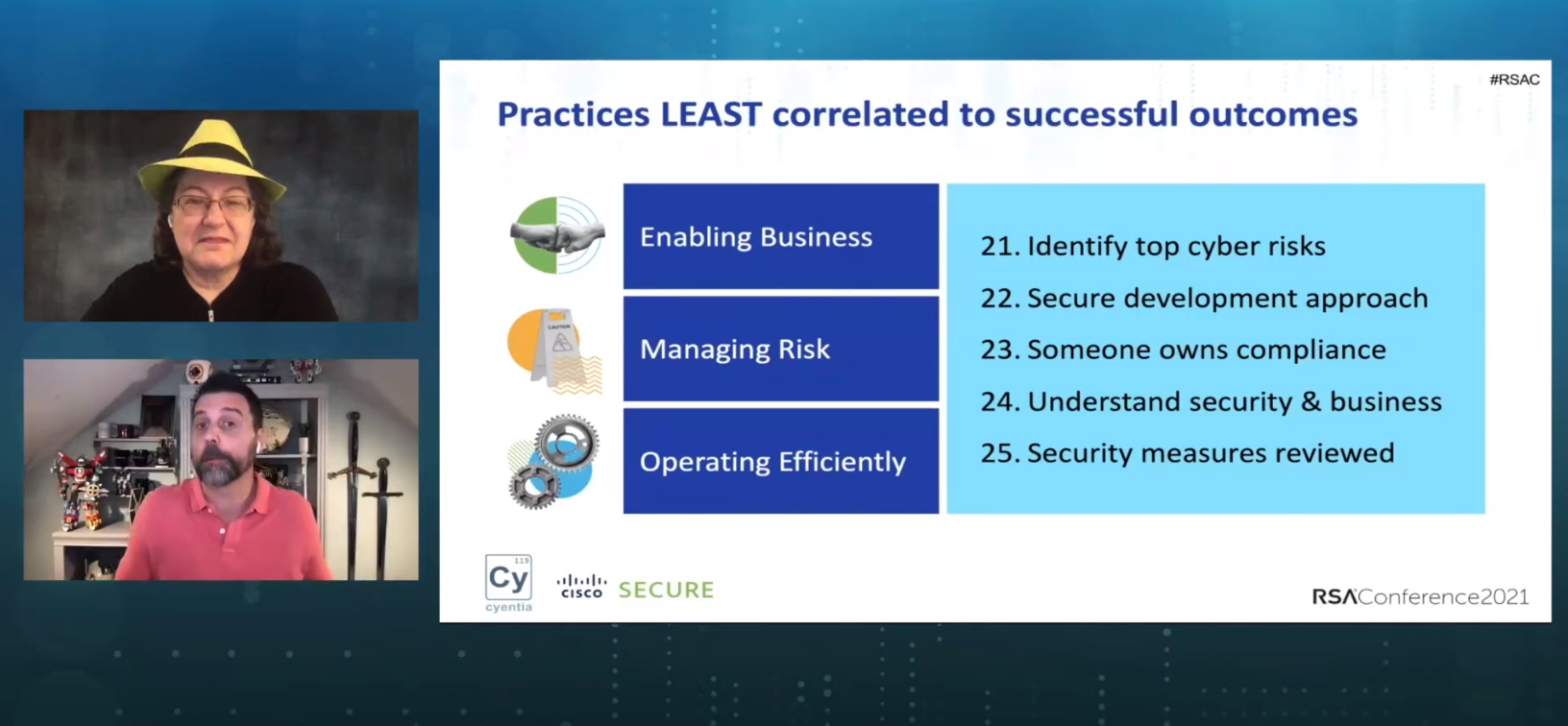

“Eu não gosto de estatísticas. Eu gosto de saber o que funciona”. Foi com essa frase impactante que Wendy Nather, gerente do conselho de CISOs da Cisco, iniciou o quarto e último dia da RSA Conference 2021 nesta quinta-feira (20). Embora a executiva possa não gostar de números, ela foi obrigada a firmar uma parceria com o Cyentia Institute e, juntas, as companhias realizaram uma pesquisa cega para relacionar quais práticas de segurança da informação estavam relacionadas a melhores resultados. Mais de 4,8 mil profissionais de 25 países diferentes responderam ao questionário — sem saber quem fazia as perguntas.

- RSAC21 | O que nós vimos de legal hoje (17)

- RSAC21 | O que vimos de legal hoje (18)

- RSAC21 | O que vimos de legal hoje (19)

O Dr. Wade Baker, do Cyentia Institute, deixou bem claro que “não perguntamos o que importa em cibersegurança; foram os dados que nos mostraram isso”. E o que os dados mostraram, afinal? Bom, que 23 das 25 práticas listadas realmente tiveram algum impacto positivo (mesmo que mínimo) na segurança de dados; todos os 11 cenários de melhorias se beneficiam de pelo menos nove práticas e 45% dos combos de práticas-resultados são benéficos para o ambiente corporativo como um todo. Mas precisamos de vencedores, e Wendy fez questão de ressaltá-los.

Acredite ou não, mas, respectivamente, as atitudes ganhadores foram “atualizações proativas de tecnologia” e “tecnologias bem-integradas”. Por isso, para Wendy, “organizações que desejam maximizar o sucesso de seu programa de segurança devem começar com um tech stack integrado e moderno”, o que inclui a adoção dos melhores hardwares e softwares disponíveis, tal como novas arquiteturas incluindo cloud computing e softwares-as-a-service (SaaS). Ainda assim, Wade ressalta que cada empresa precisa analisar suas prioridades e adotar as práticas de acordo com suas necessidades.

A era das guerras cibernéticas

Se pronunciar o termo “guerra cibernética” era, até poucos anos atrás, motivo de chacota e coisa de aficionado por ficção científica, o ano de 2020 provou o contrário. Nunca vimos tantos ataques cibernéticos partindo de grupos apoiados por órgãos governamentais como ao longo dos últimos meses, e foi sobre isso que Dmitri Alperovitch (chairman da Silverado Policy Accelerator) e Sandra Joyce (vice-presidente e gerente global de inteligência da FireEye) se reuniram digitalmente para comentar. Afinal, como cada nação está se saindo?

Falando primeiramente da China, os especialistas ressaltaram, como “curiosidade”, que as operações cibernéticas das ameaças persistentes avançadas (advanced persistent threat ou APT) chinesas não são focadas em finalidades destrutivas, mas sim de pura espionagem. Com a crise do novo coronavírus (SARS-CoV2), o país asiático mirou sobretudo em empresas envolvidas na produção de vacinas contra a COVID-19, no intuito de tomar decisões com base na batalha de outras nações sobre a doença.

O Irã também não foi responsável por qualquer manobra destrutiva, mas tentou interferir nas eleições presidenciais de 2020 com uma forte rede de desinformação nas redes sociais. Por sua vez, a Coreia do Norte, descrito por Dmitri como “o ator malicioso mais inovador e malicioso”, destaca-se por ser o único país a abertamente acobertar e financiar atividades criminosas. O grupo APT38, por exemplo, tem origens norte-coreanas e é culpado por diversas manobras criminosas contra bancos e esquemas fraudulentos de criptomoedas ao redor do mundo.

Por fim, temos a Rússia — apontada por muitos como a responsável pelo incidente da SolarWinds, o mais preocupante do ano passado. Para Dmitri e Sandra, os russos se destacam por serem altamente furtivos: eles usam técnicas sofisticadas (como uso de IPs do próprio país que será atacado) para invadir os ambientes, ganhar persistência e permanecer ali pelo maior tempo possível, dificultando a sua identificação ou eventuais investigações. Embora também se foquem em espionagem, tivemos casos danosos como o do Temp.Isotope, que atingiu aeroportos estadunidenses.

Sendo convincente

Convencer o CEO e a diretoria de uma empresa sobre a necessidade de realizar maiores investimentos em segurança da informação é sempre uma tarefa complexa. Cynthia James, executiva de segurança corporativa da Microsoft, subiu ao palco virtual para dar algumas dicas de como tornar esse processo mais simples — e a primeira delas é identificar exatamente quem é responsável pelo budget. Como essa pessoa toma decisões? De forma analítica, expressiva, emocional, rápida, lenta etc.?

No geral, presidentes estão preocupados com fatores como market share, lucros, prejuízos e receitas, então é através dessa linguagem que o profissional deve “apresentar uma estratégia para otimizar nossa postura de segurança cibernética”, deixando bem claro que não há como eliminar 100% dos riscos, mas que os “resíduos” podem ser cobertos por um seguro cibernético, por exemplo. Tal apresentação deve contar com elementos essenciais como a postura atual, a estimativa de riscos residuais e as opções cotadas (a boa, a melhor e a top de linha).

“Também é importante colaborar com outros departamentos que possuem mais influência sobre riscos em um incidente para que todos estejam na mesma página, incluindo operações, financeiro, RH e produção”, explica Cynthia. Na hora da prestação de contas, usar métricas como horas gastas por semana ou mês, taxas de resoluções (número de alertas investigados e resolvidos, com foco em episódios críticos) e o retorno sobre o investimento (ROI) ajudam a convencer o board.

5G e a discórdia de como protegê-lo

Não há dúvidas de que, em um futuro próximo, vamos nos tornar um tanto dependentes da tecnologia 5G. E, embora todo mundo já tenha entendido os benefícios que a nova geração de redes trará aos consumidores e à indústria, os riscos cibernéticos preocupam. As entidades governamentais passaram a travar batalhas, sobretudo, em relação a cadeia de suprimentos, vetando o uso de equipamentos de infraestrutura fabricados por determinadas empresas (Huawei, estamos olhando para você). Mas, no fim das contas, será que isso é o suficiente? Como políticas públicas podem ajudar a proteger esse novo ecossistema?

Em um acalorado painel, Shehzad Merchant (CTO da Gigamon), Scott Charney (vice-presidente de política de segurança da Microsoft) e Danielle Kriz (diretora sênior de políticas globais da Palo Alto Networks) discutiram sobre como o 5G exige uma abordagem de segurança totalmente diferente das gerações anteriores de redes móveis. Com mais dispositivos conectados e maior velocidade na transferência de dados, temos que mudar completamente nosso mindset de proteção.

Primeiramente, no mundo 5G, os ataques cibernéticos não estarão focados na confidencialidade, mas sim na integridade dos dados, causando interrupções em serviços e sensores embutidos em dispositivos de missão crítica. Para os especialistas, há riscos de cadeia de suprimentos que as entidades governamentais não poderão endereçar — isto posto, será necessário lidar com riscos residuais e manter um ambiente que ainda assim seja confiável.

Em relação à “xenofobia tecnológica”, Scott nota que, embora a questão do país de origem seja muito simples a nível de hardware, ela se torna um problema difícil de resolver a nível de software. “Até mesmo o Windows, mesmo sendo um produto dos Estados Unidos, é programado por uma força-tarefa internacional, com pessoas ao redor do mundo inteiro escrevendo códigos”, ressalta. Como garantir que um insider malicioso não colocará um backdoor de forma intencional em sua própria peça desse quebra-cabeça maior?

Em suma, o que os governos precisam é de uma visão holística de segurança do 5G, criar padronizações, pensar em formas de como mensurar o sucesso dessas práticas, educar o consumidor e — é claro — envolver o setor privado nessas discussões.

De olho no futuro

O painel do SANS Institute, uma das organizações mais renomadas no universo da segurança cibernética, é sempre um dos conteúdos mais esperados da RSAC; neste ano não foi diferente. Quatro especialistas do instituto se reuniram para falar sobre previsões de novos ciberataques e ameaças que podem se tornar altamente perigosas nos próximos meses e anos.

Para Ed Skoudis, temos que tomar cuidado com a integridade de softwares. Citando o caso SolarWinds, ele ressaltou que o processo atual de desenvolvimento e distribuição de softwares é feito com foco na agilidade, e não na segurança — o que pode se tornar uma dor de cabeça caso um ator malicioso consiga, de alguma forma, adentrar na cadeia de compilações. Também há casos de bibliotecas open source “envenenadas” que acabam indo parar em soluções comerciais; daí a proposta de que perguntar ao seu fornecedor os “ingredientes” antes de contratar um software para facilitar eventuais caças aos bugs.

Já para Heather Mahalik, precisamos tomar mais cuidado com nossa identidade no mundo digital, especialmente levando em consideração o aumento no uso de autenticação multifatores e single sign-on (SSO). A especialista ressaltou que o SSO funciona bem com um colaborador sensato, mas e se você se esquecer de fazer log out em algum sistema? E se um ator malicioso tiver acesso ao seu dispositivo? Grande parte da resolução desse problema também está na mão dos desenvolvedores, que devem projetar sistema de tokens que expiram e que não possam ser reutilizados.

Johannes Ullrich comemorou que a inteligência artificial veio para facilitar o trabalho de catalogar e administrar assinaturas (fingerprints) de malwares, ajudando a identificar o que é maligno e o que não é. Porém, o especialista alerta que o tiro pode sair pela culatra e que um ator malicioso pode eventualmente treinar seu classificador para que ele foque demais em determinado tipo de ameaça e ignore outras; ou, pior ainda, começar a distribuir uma amostra cuja assinatura seja maliciosa, mas cujo conteúdo seja benigno, confundindo o algoritmo em relação a falsos positivos.

Por fim, Katie Nickels ressaltou que os ransomwares continuarão evoluindo. Eles pararam de ser só um problema de disponibilidade (impedindo o acesso às informações) e também passaram a atingir o pilar da confidencialidade (com as gangues especializadas em dupla extorsão). Para Katie, a melhor forma de reconhecer uma infecção é na etapa de exfiltração, procurando por versões renomeadas de ferramentas simples que são usadas pelos criminosos para roubar as informações, como o Rclone.

A RSA Conference 2021 terminou com um descontraído bate-papo com Steve Wozniak, cofundador da Apple, que relembrou algumas histórias curiosas do tempo em que trabalhava na companhia — incluindo sua batalha para ir à Las Vegas e participar de sua primeira Consumer Electronics Show (CES).

“Eu não fazia aquilo por dinheiro. Eu sempre prometi a mim mesmo que jamais deixaria o dinheiro me corromper. Mas eu queria ser um engenheiro”, afirma Woz. “Hoje em dia, quando as pessoas me perguntam se devem ir para a faculdade ou fundar sua startup, eu geralmente digo ‘Vá para a startup’. Não porque ela vai mudar o mundo, mas porque você vai fazer o que gosta e certamente vai te proporcionar os momentos mais divertidos da sua vida”, conclui.

Veja tudo o que publicamos sobre a RSA Conference 2021:

-

RSAC21 | Como placas 'fantasmas' podem interferir em sensores automobilísticos

-

RSAC21 | Vulnerabilidades em painéis solares: um estudo de caso

-

RSAC21 | Soluções de segurança equipadas com IA, de fato, entregam inteligência artificial?

-

RSAC 21 | Pesquisadores brasileiros revelam detalhes do ataque ao banco estadunidense Capital One